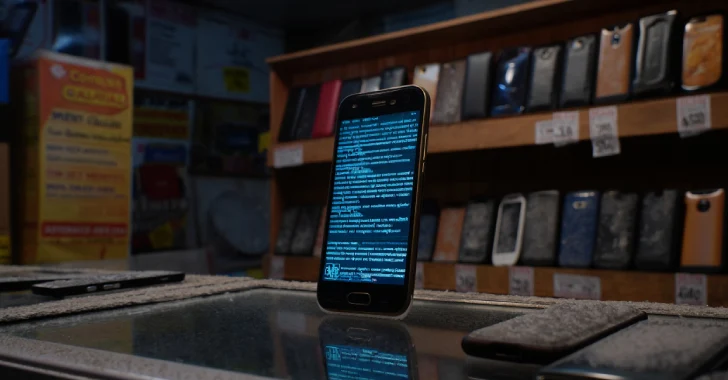

Los investigadores de ciberseguridad se han distribuido a los objetivos al desenterrar nuevos artefactos de spyware de Android que probablemente pertenezcan al Ministerio de Seguridad de la Información de Irán (MOI) y embelleciendo la aplicación VPN y StarLink, un servicio de conexión a Internet satelital proporcionado por SpaceX.

Mobile Security Vendor Lookout dijo que descubrió cuatro muestras de herramientas de desgaste de vigilancia que rastrea como DCHSPY una semana después del conflicto israelí-iran el mes pasado. El número de personas que han instalado estas aplicaciones no está claro.

«DCHSPY puede recopilar datos de WhatsApp, cuentas, contactos, SMS, archivos, ubicaciones, registros de llamadas y grabar audio y tomar fotos», dijeron los investigadores de seguridad Alemdar Islamoglu y Justin Albrecht.

El DCHSPY, detectado por primera vez en julio de 2024, está calificado como Arthraft por Muddywater, un grupo de estado-nación iraní asociado con Moi. El equipo de piratería también se conoce como serpens pantanosas, Ulster Cobalt, Earth Vetala, ITG17, Tormenta de arena de mango (anteriormente Mercurio), plántulas, gatitos estáticos, TA450 y Yellowknix.

La repetición temprana de DCHSPY se ha identificado como orientadores de inglés y falsi a través de canales de telegrama utilizando temas que ejecutan contadores al régimen iraní. Dado el uso de señuelos de VPN para promover el malware, es posible que los disidentes, activistas y periodistas sean objetivos para sus actividades.

Se sospecha que la variante DCHSPY recientemente identificada se ha desplegado contra el enemigo a raíz de los recientes conflictos en la región. Servicios aparentemente útiles como VPN regional («com.earth.earth_vpn»), Comodo VPN («com.comodoapp.comodovpn»), ocultar VPN («com.hv.hide_vpn»)

Curiosamente, descubrí que una de las muestras de aplicaciones VPN de la Tierra se distribuye en forma de un archivo APK utilizando el nombre «StarLink_VPN (1.3.0) -3012 (1) .APK».

Vale la pena señalar que el servicio de Internet satelital de Starlink se activó en Irán el mes pasado en medio de un apagón de Internet impuesto por el gobierno. Pero unas semanas más tarde, el parlamento del país votó para prohibir su uso contra las operaciones fraudulentas.

El troyano modular, DCHSPY está equipado para recopilar una amplia gama de datos, incluidas cuentas firmadas con dispositivos, contactos, mensajes SMS, registros de llamadas, archivos, ubicaciones, audio ambiental, fotos, información de WhatsApp y más.

DCHSPY también comparte infraestructura con otro malware Android conocido como Sandstrike. Se dirige a las personas de habla persa posando en noviembre de 2022 por Kaspersky como una aplicación VPN aparentemente inofensiva.

DCHSPY Discovery es la última instancia de Android Spyware utilizada para dirigirse a individuos y grupos en el Medio Oriente. Otras cepas de malware documentadas incluyen Aridspy, Bouldspy, Guardzoo, Ratmilad y Spynote.

«DCHSPY utiliza tácticas e infraestructura similares a Sandstrike», dice Lookout. «Se distribuye a grupos objetivo e individuos aprovechando las URL maliciosas que se comparten directamente a través de aplicaciones de mensajería como Telegram».

«Estas muestras recientes de DCHSPY muestran el desarrollo continuo y el uso del desgaste de vigilancia, particularmente a medida que evoluciona la situación de Medio Oriente, especialmente a medida que Irán toma medidas enérgicas contra sus ciudadanos después del alto el fuego con Israel».

Source link