Los investigadores de ciberseguridad han revelado múltiples defectos de seguridad en los productos de videovigilancia de Axis Communications, que, si se explotan con éxito, ahora pueden hacerse cargo del ataque.

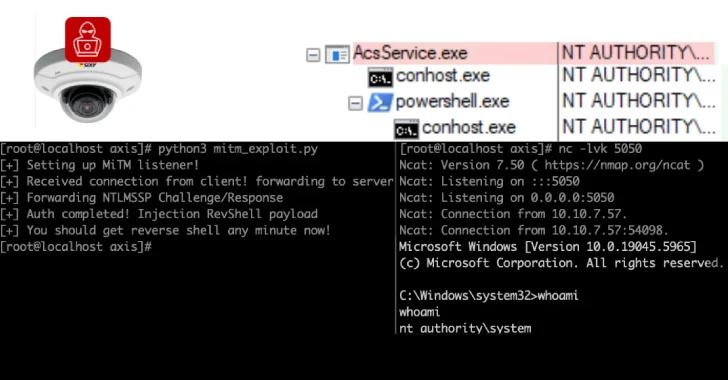

«Este ataque tendrá la ejecución de código remoto prefertificado en Axis Device Manager, los servidores utilizados para configurar y administrar flotas de cámara, y las estaciones de cámara del eje para el software del cliente utilizado para ver las alimentaciones de la cámara».

«Además, utilizando el escaneo de Internet de los ejes expuestos, los atacantes pueden enumerar servidores y clientes vulnerables y llevar a cabo ataques granulares y altamente específicos».

La lista de defectos identificados es la siguiente:

CVE-2025-30023 (puntaje CVSS: 9.0)-Falla en el protocolo de comunicación utilizado entre el cliente y el servidor. Esto podría llevar a usuarios autenticados que realizan ataques de ejecución de estaciones remotas (Camera Manager 5.58 y Device Manager 5.32 y Device Manager 5.32) y podrían usarse con la puntuación del cliente utilizada para CVE-2025-30024 (puntaje CVSS: 6.8). Realiza un ataque intermedio (AITM) (fijo con el administrador de dispositivos 5.32) CVE-2025-30025 (puntaje CVSS: 4.8)-Falla del servidor de estación de cámara de eje defectuoso (fijo con la estación de cámara PRO 6.9 y la estación de cámara 5.58)

La explotación exitosa de la vulnerabilidad antes mencionada permite que un atacante asuma la ubicación de AITM entre la estación de cámara y sus clientes, modificando efectivamente las solicitudes/respuestas y realizando cualquier acción en el sistema de servidor o cliente. No hay evidencia de que el problema haya sido explotado en la naturaleza.

Claroty dijo que encontró más de 6.500 servidores que exponen su propio eje.

«Una exploit exitosa le da acceso a nivel de sistema del atacante en la red interna y la capacidad de controlar cada cámara en una implementación particular», dijo Moshe. «El feed puede ser secuestrado, monitoreado y/o apagado. Los atacantes pueden aprovechar estos problemas de seguridad para evitar la autenticación a la cámara y obtener la ejecución del código remoto antes de la autenticación en el dispositivo».

Source link