Europol anunció el lunes el arresto de presuntos administradores de XSS.IS (anteriormente Damagelab), la infame plataforma de cibercrimen de habla rusa.

Los arrestos realizados en Kiev, Ucrania, el 222 de julio de 2025, fueron dirigidos por la policía francesa y los fiscales de París, en cooperación con las autoridades ucranianas y Europol. La demanda es el resultado de una investigación lanzada por la policía francesa en julio de 2021.

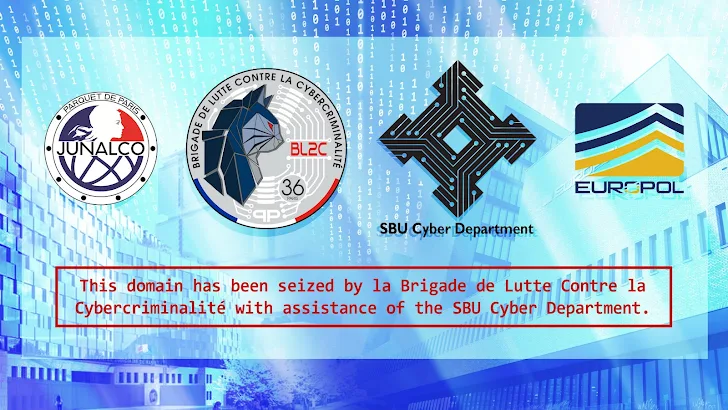

Junto con el arresto, la policía controlaba el dominio neto claro de XSS.IS y saludó a los visitantes con notificaciones de convulsiones.

«El foro con más de 50,000 usuarios registrados sirvió como un mercado clave para datos robados, herramientas de piratería y servicios ilegales», dijo la policía. «Durante mucho tiempo, ha sido la plataforma central para algunas de las redes de delitos cibernéticos más activos y peligrosos y se ha utilizado para coordinar, promover y reclutar».

Además de participar en operaciones técnicas para los servicios, se dice que los administradores del foro hicieron posibles actos penales al arbitrar disputas entre delincuentes y garantizar la seguridad de la transacción al actuar como un tercero confiable.

Se cree que las personas sin nombre han ejecutado Biz, una plataforma de mensajería privada especialmente construida para satisfacer las necesidades de los cibercriminales. A través de estas empresas ilegales, se estima que el sospechoso obtuvo una ganancia de 7 millones de euros ($ 8.24 millones) de las tarifas de publicidad y facilitación.

«Los investigadores creen que ha estado activo en el ecosistema del delito cibernético durante casi 20 años y ha mantenido estrechos vínculos con varios actores clave de amenazas a lo largo de los años», agregó Europol.

Según los fiscales de París, XSS.SSSSS ha estado activo desde 2013 y sirve como un centro para todo este delito cibernético, desde sistemas comprometidos hasta servicios relacionados con el ransomware. También proporcionaron un servidor de mensajería jabber cifrado que permite que los cibercriminales se comuniquen de forma anónima.

XSS.IS, junto con las exploits, sirve como la columna vertebral del ecosistema de cibercrimen de habla rusa, con actores de amenazas en estos foros predominantemente que eligen países de habla no rusa. Los datos compartidos por Kela muestran que XSS actualmente tiene 48,750 usuarios registrados y más de 110,000 hilos.

«El foro tiene un sistema de reputación integrado para promover el comercio ilegal», dijo Kera. «Los miembros pueden usar los servicios de depósito en fideicomiso designados por el foro para ayudarlos a completar transacciones y agregar depósitos sin fraude para contribuir a su reputación».

El desarrollo se produce una semana después de que la operación de Europol LED interrumpió la infraestructura en línea asociada con un grupo hacktivista pro-ruso conocido como no mame057 (16), con dos arrestos para llevar a cabo una negación del ataque de dispersión (DDoS) contra Ucrania y sus aliados utilizando una herramienta de GO basada en voluntarios llamado Ddosia.

En un informe publicado esta semana, el Future Insikt Group registrado dijo que entre el 1 de julio de 2024 y el 14 de julio de 2025, se dirigió a 3.776 anfitriones únicos de gobierno, sector público, transporte, tecnología, medios y entidades financieras en países europeos se opuso a la invasión de Ucrania de Rusia.

La organización ucraniana representó la mayor participación del objetivo (29.47%), seguido de Francia (6.09%), Italia (5.39%), Suecia (5.29%), Alemania (4.60%), Israel (4.50%), Israel (4%), Cechia (4%), Reino Unido (4%) y el Reino Unido (3.30%). Estados Unidos es una exclusión notable a pesar de su apoyo a Ucrania.

Un análisis amplio de la infraestructura Noname057 (16) nos ha dado una gran cantidad de arquitecturas resilientes de varios niveles que consisten en servidores y controles de nivel 1 de nivel 1 que restringen los servidores de nivel 1 (C2) y mantienen los servidores de nivel 2 protegidos por listas de control de acceso (ACLS) (ACLS) que restringen el acceso de un resumen aguas arriba y mantienen las capacidades confiables de C2. Se ha identificado un máximo de 275 Nivel 1 único durante el período.

«Los grupos de amenazas mantienen un alto tempo operativo, promedio de 50 objetivos únicos cada día, manteniendo una feroz explosión de actividades correlacionadas con el desarrollo geopolítico y militar de Ucrania», dijo la compañía de seguridad cibernética propiedad de MasterCard.

«Noname057 (16) utiliza una combinación de ataques DDoS de la capa de red y de aplicación y elige un método diseñado para abrumar los recursos del servidor y destruir la disponibilidad. La metodología de ataque de grupo de amenazas es simple pero efectiva, priorizando las técnicas de inundación masiva y emisión de recursos».

Source link