Fortinet ha lanzado una actualización que corrige una falla de seguridad crítica que afecta a FortiSIEM y que podría permitir que un atacante no autenticado ejecute código en una instancia susceptible.

La vulnerabilidad de inyección del sistema operativo (SO) rastreada como CVE-2025-64155 tiene una calificación de 9,4 sobre 10,0 en el sistema de puntuación CVSS.

«La desactivación inadecuada de un elemento especial utilizado en la vulnerabilidad OS Command (‘Inyección de comandos OS’) (CWE-78) de FortiSIEM podría permitir que un atacante no autenticado ejecute códigos o comandos maliciosos a través de una solicitud TCP diseñada», dijo la compañía en un boletín del martes.

Fortinet dijo que la vulnerabilidad sólo afecta a los supernodos y nodos trabajadores y se está abordando en la próxima versión.

FortiSIEM 6.7.0 – 6.7.10 (migración a una versión fija) FortiSIEM 7.0.0 – 7.0.4 (migración a una versión fija) FortiSIEM 7.1.0 – 7.1.8 (actualización a 7.1.9 o posterior) FortiSIEM 7.2.0 – 7.2.6 (actualización a 7.2.7 o posterior) FortiSIEM 7.3.0 ~ 7.3.4 (actualizar a 7.3.5 o posterior) FortiSIEM 7.4.0 (actualizar a 7.4.1 o posterior) FortiSIEM 7.5 (no afectado) FortiSIEM Cloud (no afectado)

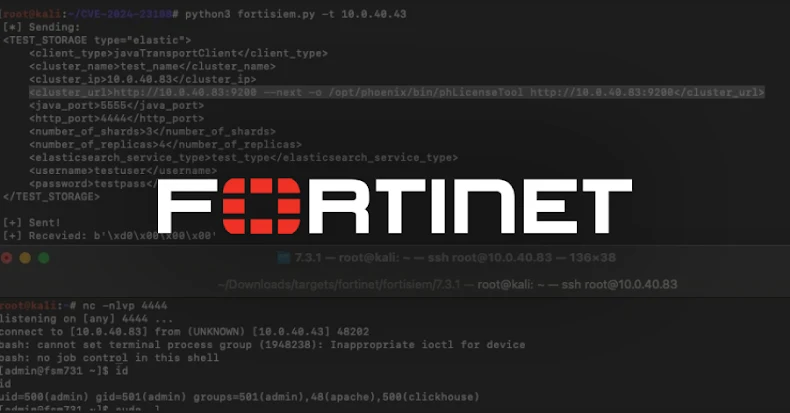

Zach Hanley, investigador de seguridad de Horizon3.ai a quien se le atribuye haber descubierto e informado la falla el 14 de agosto de 2025, dijo que la falla consta de dos partes móviles.

Una vulnerabilidad de inyección de argumentos no autenticados que puede provocar escrituras arbitrarias de archivos y ejecución remota de código como usuario administrador. Una vulnerabilidad de escalada de privilegios de sobrescritura de archivos que puede conducir al acceso raíz y comprometer completamente el dispositivo.

Específicamente, este problema se refiere a cómo el servicio phMonitor de FortiSIEM, un proceso backend crítico responsable del monitoreo del estado, la distribución de tareas y la comunicación entre nodos a través del puerto TCP 7900, maneja las solicitudes entrantes relacionadas con el registro de eventos de seguridad en Elasticsearch.

Esto llama a un script de shell con parámetros controlados por el usuario, abre la puerta a la inserción de argumentos mediante curl y logra escribir archivos arbitrarios en el disco en el contexto de un usuario administrativo.

Esta escritura de archivos restringidos se puede utilizar como arma para lograr la toma total del sistema escribiendo un shell inverso en ‘/opt/charting/redishb.sh’ armado con inyección de argumento curl. El usuario administrador puede escribir en este archivo y el dispositivo lo ejecuta cada minuto mediante un trabajo cron que se ejecuta con permisos de nivel raíz.

En otras palabras, escribir un shell inverso en este archivo permite escalar privilegios del administrador al root, dando al atacante acceso ilimitado al dispositivo FortiSIEM. El aspecto más importante de este ataque es que el servicio phMonitor expone varios controladores de comandos que no requieren autenticación. Esto permite a un atacante llamar fácilmente a estas funciones simplemente obteniendo acceso a la red al puerto 7900.

Fortinet también envió una solución para otra vulnerabilidad de seguridad crítica en FortiFone (CVE-2025-47855, puntuación CVSS: 9,3). Esto podría permitir que un atacante no autenticado obtenga la configuración del dispositivo a través de una solicitud HTTP(S) especialmente diseñada a una página de portal web. Esto afecta a las siguientes versiones de Enterprise Communications Platform:

FortiFone 3.0.13 – 3.0.23 (actualizar a 3.0.24 o posterior) FortiFone 7.0.0 – 7.0.1 (actualizar a 7.0.2 o posterior) FortiFone 7.2 (no afectado)

Recomendamos a los usuarios actualizar a la última versión para una protección óptima. Como solución alternativa para CVE-2025-64155, Fortinet recomienda a los clientes restringir el acceso al puerto phMonitor (7900).

Source link