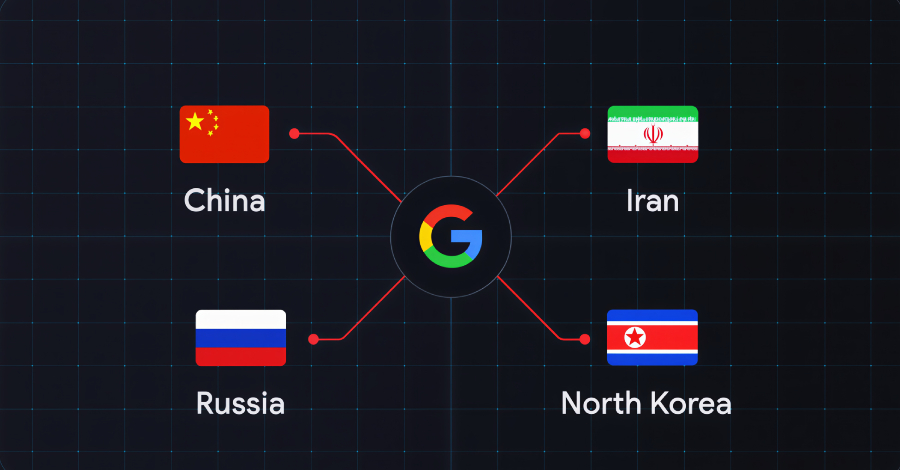

Una investigación del Google Threat Intelligence Group (GTIG) revela que varios grupos criminales, hacktivistas y patrocinados por el Estado de China, Irán, Corea del Norte y Rusia han puesto sus miras en el sector de la Base Industrial de Defensa (DIB).

La división de inteligencia de amenazas del gigante tecnológico dijo que los objetivos hostiles en esta área se concentran en torno a cuatro temas principales: riesgos de la cadena de suministro derivados de ataques a organizaciones de defensa que despliegan tecnología en los campos de batalla de la guerra Rusia-Ucrania, acceso directo a los trabajadores y abuso de los procesos de contratación por parte de actores norcoreanos e iraníes, uso de dispositivos de vanguardia y electrónica de consumo como rutas de acceso inicial a grupos vinculados a China, y sectores manufactureros comprometidos.

«Muchos de los principales patrocinadores del ciberespionaje y el hacktivismo han expresado interés en vehículos autónomos y drones, ya que desempeñan un papel cada vez más importante en la guerra moderna», dijo GTIG. «Además, sigue habiendo una tendencia hacia la ‘evasión’, en la que los atacantes se centran en puntos finales o individuos individuales, o realizan intrusiones en formas que intentan evadir las herramientas de detección y respuesta de puntos finales (EDR)».

Los actores notables que participan en esta campaña incluyen:

APT44 (también conocido como Sandworm) intentó robar información de las aplicaciones de mensajería cifrada Telegram y Signal después de asegurar el acceso físico a los dispositivos, posiblemente obtenidos durante operaciones terrestres en Ucrania. Esto implica el uso de un script por lotes de Windows llamado WAVESIGN para descifrar y extraer datos de la aplicación de escritorio Signal. TEMP.Vermin (también conocido como UAC-0020) utilizó malware como VERMONSTER, SPECTRUM (también conocido como SPECTR) y FIRMACHAGENT, con contenido atractivo centrado en la fabricación y el desarrollo de drones, sistemas de defensa anti-drones y sistemas de seguridad de videovigilancia. UNC5125 (también conocido como FlyingYeti y UAC-0149) llevó a cabo una campaña muy específica centrada en las fuerzas de drones de primera línea. Realizaron reconocimientos sobre posibles operadores de drones utilizando encuestas alojadas en Google Forms y distribuyeron malware a operadores de vehículos aéreos no tripulados (UAV) con sede en Ucrania a través de aplicaciones de mensajería como MESSYFORK (también conocida como COOKBOX). UNC5125 también supuestamente robó credenciales y datos explotando un malware de Android llamado GREYBATTLE, una versión personalizada del troyano bancario Hydra, y distribuyéndolo a través de un sitio web que se hace pasar por una empresa de inteligencia artificial militar ucraniana. UNC5792 (también conocido como UAC-0195) aprovechó aplicaciones de mensajería segura para atacar a agencias militares y gubernamentales en Ucrania, así como a individuos y organizaciones en Moldavia, Georgia, Francia y Estados Unidos. Este actor de amenazas es conocido por secuestrar las cuentas de las víctimas utilizando la función de vinculación de dispositivos de Signal como arma. UNC4221 (también conocido como UAC-0185) también utiliza tácticas similares a las de UNC5792 para atacar aplicaciones de mensajería segura utilizadas por personal militar ucraniano. El atacante utilizó un malware de Android llamado STALECOOKIE, que imita la plataforma ucraniana de gestión del campo de batalla DELTA, para robar las cookies del navegador. Otra táctica utilizada por el grupo es utilizar ClickFix para distribuir el descargador TINYWHALE, que luego elimina el software de administración remota MeshAgent. UNC5976 es un grupo de espionaje ruso que llevó a cabo una campaña de phishing que entregó archivos de conexión RDP maliciosos configurados para comunicarse con dominios controlados por atacantes que imitaban a empresas de telecomunicaciones ucranianas. UNC6096 es un grupo de espionaje ruso que realizaba operaciones de distribución de malware a través de WhatsApp utilizando temas relacionados con DELTA para entregar accesos directos LNK maliciosos dentro de archivos que descargaban cargas útiles secundarias. Se ha descubierto que los ataques dirigidos a dispositivos Android generan malware llamado GALLGRAB que recopila datos de usuario potencialmente cifrados a partir de archivos almacenados localmente, información de contacto y aplicaciones especializadas en el campo de batalla. UNC5114 es un presunto grupo de espionaje ruso que distribuyó una variante de malware para Android disponible en el mercado llamado CraxsRAT bajo la apariencia de una actualización de Kropyva, un sistema de control de combate utilizado en Ucrania. APT45 (también conocido como Andariel) apuntó a empresas de fabricación de automóviles, semiconductores y defensa de Corea del Sur con el malware SmallTiger. APT43 (también conocido como Kimsuky) puede haber aprovechado una infraestructura que imitaba a las organizaciones de defensa alemanas y estadounidenses para implementar una puerta trasera llamada THINWAVE. Además de utilizar herramientas de inteligencia artificial (IA) para realizar reconocimiento de objetivos, UNC2970 (también conocido como Lazarus Group) llevó a cabo una campaña de «Operación Dream Job» dirigida a los sectores aeroespacial, de defensa y energético. UNC1549 (también conocido como Nimbus Manticore) se dirige a las industrias aeroespacial, de aviación y de defensa en Medio Oriente utilizando familias de malware que incluyen MINIBIKE, TWOSTROKE, DEEPROOT y CRASHPAD. El grupo es conocido por organizar campañas Dream Job al estilo de Lazarus Group para engañar a los usuarios para que ejecuten malware o entreguen sus credenciales bajo la apariencia de oportunidades de empleo legítimas. UNC6446 es un actor de amenazas vinculado a Irán que utilizó una aplicación de creación de currículums y pruebas de personalidad para distribuir malware personalizado a objetivos aeroespaciales y de defensa en los Estados Unidos y el Medio Oriente. APT5 (también conocido como Keyhole Panda y Mulberry Typhoon) apuntó a empleados actuales y anteriores de un importante contratista aeroespacial y de defensa con señuelos de phishing personalizados. UNC3236 (también conocido como Bolt Typhoon) llevó a cabo operaciones de reconocimiento contra portales de inicio de sesión alojados públicamente de contratistas militares y de defensa de América del Norte mientras utilizaba el marco de ofuscación ARCMAZE para ocultar su origen. UNC6508 es un grupo de amenazas alineado con China que atacó a instituciones de investigación con sede en EE. UU. a fines de 2023 al aprovechar un exploit REDCap que interceptó procesos de actualización de software de aplicaciones y luego lanzó malware personalizado llamado INFINITERED que era capaz de acceso remoto persistente y robo de credenciales.

Además, Google dijo que ha observado que grupos de amenazas alineados con China están utilizando redes de cajas de retransmisión operativas (ORB) para el reconocimiento de objetivos en la industria de defensa, lo que complica los esfuerzos de detección e identificación.

«Si bien los riesgos específicos varían según la ubicación geográfica y la especialización del subsector, la tendencia más amplia es clara: la base industrial de defensa está bajo constante asedio por múltiples vectores», dijo Google. «Como ocurre con muchas otras industrias para obtener ganancias financieras, los actores motivados financieramente están extorsionando a este sector y a la base manufacturera en general».

“Las campañas contra los contratistas de defensa ucranianos, la intimidación y explotación del personal de defensa, las continuas intrusiones masivas por parte de actores vinculados a China y la piratería, las filtraciones y la destrucción de sitios de fabricación son algunas de las principales amenazas a la industria en la actualidad”.

Source link