Investigadores de ciberseguridad han revelado detalles de una nueva campaña que combina ingeniería social y secuestro de WhatsApp para distribuir un troyano bancario basado en Delphi llamado Eternidade Stealer como parte de un ataque dirigido a usuarios en Brasil.

«Utiliza el Protocolo de acceso a mensajes de Internet (IMAP) para obtener dinámicamente una dirección de comando y control (C2), lo que permite al atacante actualizar el servidor C2», dijeron los investigadores de Trustwave SpiderLabs Nathaniel Morales, John Basmayor y Nikita Kazymirskyi en los detalles técnicos de la campaña compartidos con The Hacker News.

“Se está distribuyendo a través de una campaña de gusanos de WhatsApp, y los atacantes ahora implementan un script Python a partir de un script anterior basado en PowerShell para secuestrar WhatsApp y difundir archivos adjuntos maliciosos.

Este descubrimiento se produce inmediatamente después de otra campaña llamada Water Saci que se dirigió a los usuarios de Brasil con un gusano propagado a través de WhatsApp Web conocido como SORVEPOTEL. El gusano actúa como vector para el troyano bancario Maverick .NET, que se cree que es una evolución del malware bancario .NET conocido como Coyote.

El grupo Eternidade Stealer es parte de una operación más amplia que explota la popularidad de WhatsApp en el país sudamericano para utilizar la aplicación de mensajería como vector de propagación para comprometer los sistemas de las víctimas específicas y lanzar ataques a gran escala contra instituciones brasileñas.

Otra tendencia notable es que el malware basado en Delphi sigue siendo la opción preferida de los atacantes que apuntan a América Latina. Esto se debe principalmente a que en esta región se enseñaban y utilizaban lenguajes de programación para el desarrollo de software, así como por su eficiencia técnica.

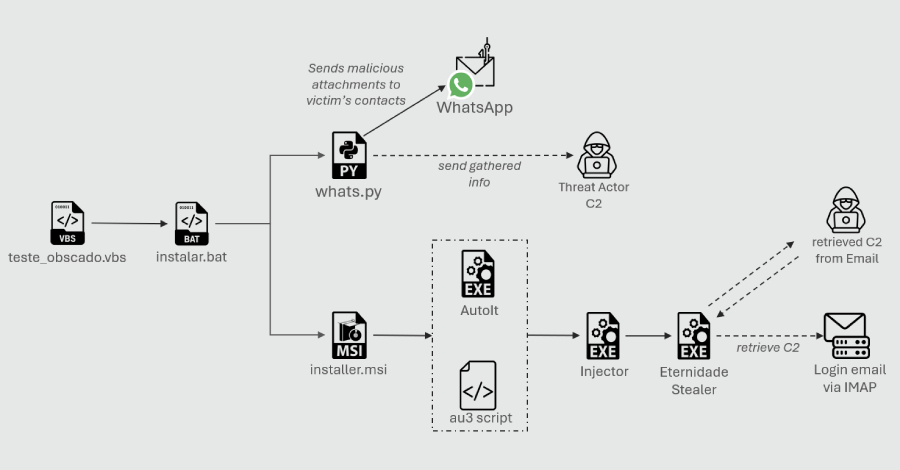

El punto de partida del ataque es un script de Visual Basic ofuscado que incluye comentarios escritos principalmente en portugués. Cuando se ejecuta, este script suelta un script por lotes que entrega dos cargas útiles, bifurcando efectivamente la cadena de infección en dos.

Secuencia de comandos Python que activa la distribución de malware basada en Web de WhatsApp en forma de gusano. Instalador MSI que aprovecha la secuencia de comandos AutoIt para iniciar Eternidade Stealer.

Un script de Python similar a SORVEPOTEL establece comunicación con un servidor remoto y aprovecha el proyecto de código abierto WPPConnect para automatizar el envío de mensajes a través de WhatsApp a cuentas secuestradas. Para ello, recopila la lista completa de contactos de la víctima y excluye grupos, contactos comerciales y listas de difusión.

Luego, el malware captura información de cada contacto, incluido su número de teléfono de WhatsApp, su nombre y si es un contacto guardado. Esta información se envía a un servidor controlado por un atacante mediante una solicitud HTTP POST. En la etapa final, el archivo adjunto malicioso se envía a todos los contactos en forma de archivo adjunto malicioso utilizando una plantilla de mensajería e ingresando saludos basados en la hora y nombres de contactos en campos específicos.

La segunda etapa del ataque comienza cuando el instalador de MSI lanza varias cargas útiles. Esto incluye un script AutoIt que verifica si el idioma del sistema operativo es el portugués brasileño para determinar si un sistema comprometido está basado en Brasil. De lo contrario, el malware terminará automáticamente. Esto indica una actividad de ataque muy localizada por parte del atacante.

Luego, el script escanea los procesos en ejecución y las claves de registro en busca de productos de seguridad instalados. También perfila las máquinas y envía detalles a un servidor de comando y control (C2). El ataque culmina cuando el malware inyecta la carga útil de Eternidade Stealer en ‘svchost.exe’ mediante el proceso de vaciado.

Eternidade, un ladrón de credenciales basado en Delphi, escanea continuamente ventanas activas y procesos en ejecución en busca de cadenas relacionadas con portales bancarios, servicios de pago e intercambios y billeteras de cifrado, incluidos Bradesco, BTG Pactual, MercadoPago, Stripe, Binance, Coinbase, MetaMask y Trust Wallet.

«Tal comportamiento refleja tácticas clásicas de banquero y ladrón de superposiciones, donde el componente malicioso permanece inactivo hasta que la víctima abre la aplicación bancaria o de billetera objetivo, desencadenando el ataque sólo en el contexto relevante y permaneciendo invisible para los usuarios comunes y entornos sandbox», dijeron los investigadores.

Una vez que se encuentra una coincidencia, se conecta al servidor C2 y recupera sus detalles de la bandeja de entrada vinculada a la dirección de correo electrónico terra.com(.)br. Esto refleja una táctica empleada recientemente por Water Saci. Esto permite a los atacantes actualizar el C2, mantener la persistencia y evadir la detección y eliminación. Si el malware no puede conectarse a su cuenta de correo electrónico utilizando credenciales codificadas, utiliza una dirección C2 alternativa incrustada en el código fuente.

Tan pronto como se establece una conexión con el servidor, el malware espera los mensajes entrantes y se procesa y ejecuta en el host infectado, lo que permite al atacante registrar pulsaciones de teclas, realizar capturas de pantalla y robar archivos. Algunos de los comandos notables se enumeran a continuación.

<|OK|>recopilar información del sistema. <|PING|>monitorea la actividad del usuario e informa la ventana actualmente activa. <|PedidoSenhas|>envía una superposición personalizada contra el robo de credenciales basada en la ventana activa.

Según Trustwave, se descubrieron dos paneles después de analizar la infraestructura del actor de amenazas. Uno es para administrar el sistema redirector y el otro es un panel de inicio de sesión que probablemente se usó para monitorear los hosts infectados. El sistema redirector incluye registros que muestran el número total de visitas y bloqueos de conexiones que intentan llegar a direcciones C2.

El sistema sólo permite el acceso a máquinas ubicadas en Brasil y Argentina, pero las conexiones bloqueadas son redirigidas a «google(.)com/error». Según las estadísticas registradas en el panel, 452 de 454 visitas fueron bloqueadas debido a restricciones de geocercas. Se dice que sólo las dos visitas restantes fueron redirigidas al dominio objetivo de la campaña.

De los 454 registros de comunicaciones, 196 conexiones se originaron en Estados Unidos, seguido de Países Bajos (37), Alemania (32), Reino Unido (23), Francia (19) y Brasil (3). Hubo 115 conexiones realizadas por el sistema operativo Windows, pero los datos del panel muestran que también hubo conexiones desde macOS (94), Linux (45) y Android (18).

«Aunque la familia de malware y el vector de distribución son principalmente brasileños, la huella operativa potencial y la exposición de las víctimas es mucho más global», dijo Trustwave. «Los defensores de la ciberseguridad deben permanecer atentos a la actividad sospechosa de WhatsApp, la ejecución inesperada de MSI o scripts y los indicadores relacionados con esta campaña en curso».

Source link