El actor de amenazas conocido como Jewelbug se ha centrado cada vez más en objetivos gubernamentales en Europa desde julio de 2025, incluso mientras continúa atacando organizaciones ubicadas en el sudeste asiático y América del Sur.

Check Point Research está rastreando este grupo bajo el nombre de Ink Dragon. También se le conoce con los nombres CL-STA-0049, Earth Alux y REF7707 en la comunidad de ciberseguridad en general. Se estima que el grupo de hackers alineado con China ha estado activo desde al menos marzo de 2023.

«La campaña del atacante es una combinación agresiva de ingeniería de software sólida, estrategia operativa disciplinada y reutilización de herramientas nativas de la plataforma que se combinan con la telemetría empresarial habitual», dijo la firma de ciberseguridad en un desglose técnico publicado el martes. «Esta combinación hace que su infiltración sea efectiva y sigilosa».

Eli Smadja, director del grupo de investigación y desarrollo de productos de Check Point Software, dijo a Hacker News que la campaña está en curso y ha «impactado a docenas de víctimas, incluidas agencias gubernamentales y organizaciones de telecomunicaciones en Europa, Asia y África».

Los detalles sobre este grupo de amenazas surgieron por primera vez en febrero de 2025, cuando Elastic Security Labs y Palo Alto Networks Unit 42 detallaron el uso de una puerta trasera llamada FINALDRAFT (también conocida como Squidoor) que puede infectar sistemas Windows y Linux. En los últimos meses, Ink Dragon también ha sido sospechoso de una intrusión de cinco meses dirigida a proveedores de servicios de TI rusos.

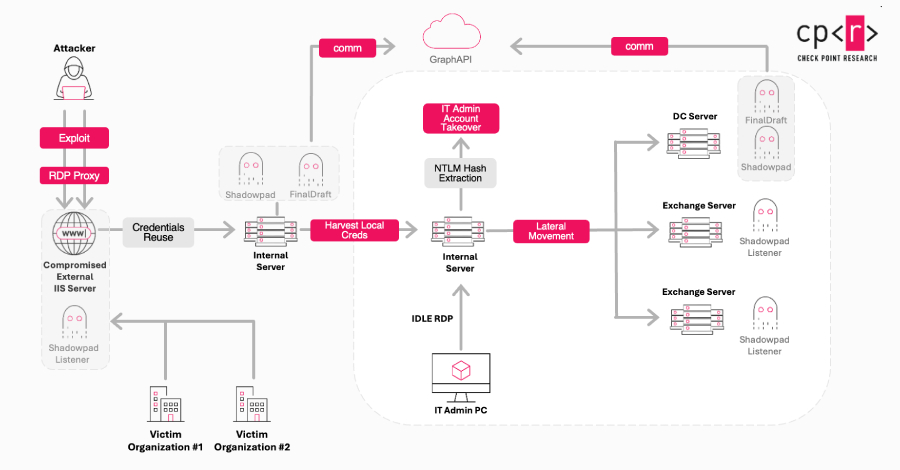

Las cadenas de ataques lanzadas por los adversarios aprovechan los servicios vulnerables en aplicaciones web expuestas a Internet para soltar un shell web, que luego se utiliza para entregar cargas útiles adicionales, como balizas VARGEIT y balizas Cobalt Strike, para facilitar el comando y control (C2), el descubrimiento, el movimiento lateral, la evasión de defensa y la fuga de datos.

Otra puerta trasera notable en el arsenal de malware de los actores de amenazas es NANOREMOTE. Utiliza la API de Google Drive para cargar y descargar archivos entre el servidor C2 y el punto final comprometido. Check Point dijo que no encontró ningún malware en las intrusiones o investigaciones que observó.

«Un atacante puede implementar selectivamente herramientas de un conjunto de herramientas más amplio dependiendo del entorno de la víctima, las necesidades operativas y el deseo de integrarse en el tráfico legítimo», dijo Smadja.

Ink Dragon también se basó en valores de clave de máquina ASP.NET predecibles o mal administrados para realizar ataques de deserialización ViewState en servidores IIS y SharePoint vulnerables e instaló un módulo de escucha ShadowPad IIS personalizado para convertir estos servidores comprometidos en parte de la infraestructura C2, permitiéndoles enviar comandos y tráfico mediante proxy para mejorar la resiliencia del proceso.

«Este diseño permite a los atacantes enrutar el tráfico no sólo dentro de la red de una sola organización, sino también a través de diferentes redes de víctimas», dijo Check Point. «Como resultado, una infracción puede convertirse en otro salto en una infraestructura global de múltiples capas que respalda campañas en curso en otros lugares, fusionando la gestión operativa y la reutilización estratégica de activos previamente comprometidos».

El módulo de escucha también tiene la capacidad de ejecutar varios comandos en la máquina IIS, lo que le da al atacante más control sobre el sistema para reconocimiento y preparación de cargas útiles.

Además de explotar las claves de máquina expuestas para lograr la deserialización de ASP.NET ViewState, se descubrió que el atacante estaba armado con una falla de ToolShell SharePoint para colocar un shell web en un servidor comprometido. Otros pasos realizados por Ink Dragon son:

Utilice la clave de la máquina IIS para obtener credenciales administrativas locales y aprovecharlas para el movimiento lateral a través del túnel RDP. Cree una tarea programada para instalar el servicio y establecer la persistencia. Vuelque un volcado LSASS y extraiga el subárbol del registro para lograr una escalada de privilegios. Modifique las reglas del firewall del host para permitir el tráfico saliente y convierta los hosts infectados en una red de retransmisión ShadowPad.

«En al menos un caso, el atacante identificó una sesión RDP inactiva perteneciente a un administrador de dominio que fue autenticado a través de Autenticación a nivel de red (CredSSP) con respaldo NTLMv2. La sesión permaneció desconectada pero no se cerró, por lo que es muy probable que LSASS tuviera el token de inicio de sesión asociado y el validador NTLM en la memoria», dijo Check Point.

«Ink Dragon obtuvo acceso a nivel de SISTEMA al host, extrajo tokens (y posiblemente material de clave NTLM) y los reutilizó para realizar operaciones SMB autenticadas. A través de estas acciones, Ink Dragon pudo escribir en recursos compartidos administrativos y extraer NTDS.dit y colmenas de registro, demostrando que logró escalamiento y control de privilegios en todo el dominio».

Se ha descubierto que las intrusiones dependen de numerosos componentes en lugar de una única puerta trasera o un marco monolítico para establecer una persistencia a largo plazo. Estos incluyen –

ShadowPad Loader: se utiliza para descifrar y ejecutar el módulo principal de ShadowPad en la memoria CDBLoader: utiliza Microsoft Console Debugger (‘cdb.exe’) para ejecutar shellcode y cargar la carga útil cifrada LalsDumper: extrae el volcado de LSASS 032Loader: se utiliza para descifrar y ejecutar la carga útil FINALDRAFT: Outlook y Microsoft Graph API Versión actualizada C2 de una conocida herramienta de administración remota que explota

«Este grupo introdujo una nueva variante del malware FINALDRAFT con sigilo mejorado y mayor rendimiento de extracción, así como técnicas de evasión avanzadas que permiten el movimiento lateral sigiloso y la implementación de malware en múltiples etapas a través de redes comprometidas», dijo Check Point.

«FINALDRAFT implementa un marco de comando modular donde un operador envía documentos de comando codificados al buzón de correo de una víctima, y el implante los extrae, descifra y ejecuta».

La firma de ciberseguridad también señaló que detectó evidencia de un segundo actor de amenaza conocido como REF3927 (también conocido como RudePanda) en «algunos» de los mismos entornos de víctimas comprometidos por Ink Dragon. Sin embargo, no hay indicios de que los dos grupos estén vinculados operativamente. Se cree que ambos grupos de intrusión se han afianzado explotando el mismo método de acceso inicial.

«Ink Dragon presenta un modelo de amenaza en el que la línea entre ‘host comprometido’ e ‘infraestructura de comando’ ya no existe», concluyó Check Point. «Cada andamio se convierte en un nodo de una red más grande controlada por el operador; una red viva que se fortalece con cada víctima adicional».

«Por lo tanto, los defensores deben ver las intrusiones no sólo como compromisos locales, sino como vínculos potenciales en un ecosistema externo controlado por atacantes. Cerrar un solo nodo es insuficiente a menos que se identifique y desmantele toda la cadena de retransmisión. La arquitectura centrada en retransmisiones de Ink Dragon es uno de los usos más maduros de ShadowPad que hemos observado hasta la fecha. El plan para el acceso multiorganizacional a largo plazo se basa en las propias víctimas».

Source link