Los investigadores de ciberseguridad advierten sobre una nueva campaña que combina señuelos ClickFix con sitios web falsos para adultos para engañar a los usuarios para que ejecuten comandos maliciosos bajo la apariencia de una actualización de seguridad «importante» de Windows.

«La campaña utiliza sitios web falsos para adultos (xHamster, un clon de PornHub) como mecanismo de phishing y probablemente se distribuye a través de publicidad maliciosa», dijo Acronis en un nuevo informe compartido con Hacker News. «Los temas para adultos y las posibles conexiones a sitios web cuestionables aumentan la presión psicológica sobre las víctimas para que cumplan con la instalación de ‘actualizaciones de seguridad’ repentinas».

Los ataques de estilo ClickFix han proliferado durante el año pasado, normalmente utilizando solicitudes de correcciones técnicas o completando comprobaciones de validación CAPTCHA para engañar a los usuarios para que ejecuten comandos maliciosos en sus máquinas. Según datos de Microsoft, ClickFix es el método de acceso inicial más común y representa el 47% de los ataques.

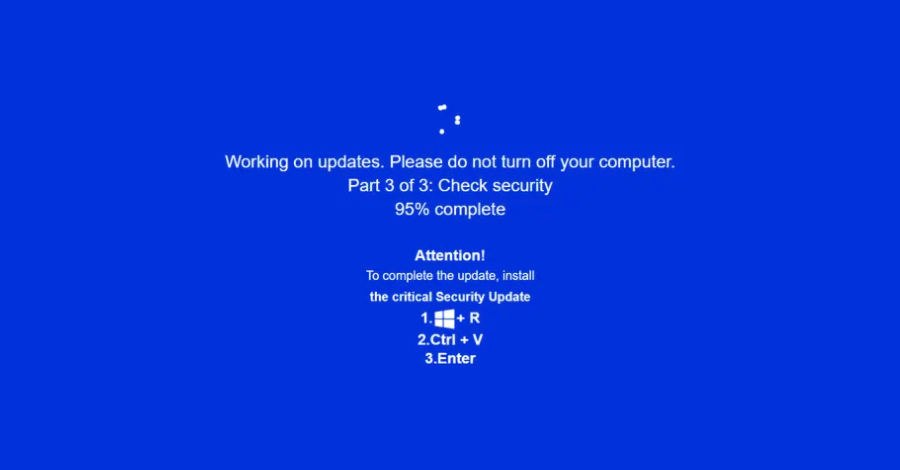

La última campaña muestra pantallas de actualización de Windows falsas y muy convincentes en un intento de engañar a las víctimas para que ejecuten código malicioso, lo que demuestra que los atacantes se están alejando del atractivo de las comprobaciones robóticas tradicionales. La operación lleva el nombre en código «JackFix» de una empresa de ciberseguridad con sede en Singapur.

Quizás el aspecto más preocupante de este ataque es que la alerta falsa de actualización de Windows secuestra toda la pantalla e indica a la víctima que abra el cuadro de diálogo Ejecutar de Windows, presione Ctrl + V y luego presione Entrar, lo que desencadena la secuencia de infección.

Se cree que el punto de partida del ataque son sitios falsos para adultos que redirigen a usuarios desprevenidos mediante publicidad maliciosa y otras técnicas de ingeniería social. Luego, de la nada, recibe una «actualización de seguridad de emergencia». Se descubrió que algunas versiones de estos sitios contenían comentarios de desarrolladores en ruso, lo que sugiere la posible presencia de atacantes de habla rusa.

«La pantalla de Windows Update se crea completamente usando código HTML y JavaScript y aparece tan pronto como la víctima interactúa con cualquier elemento en el sitio de phishing», dijo el investigador de seguridad Eliad Kimhi. «Esta página intenta ir a pantalla completa mediante código JavaScript, al mismo tiempo que crea una ventana de Windows Update bastante convincente con un fondo azul y texto blanco, que recuerda a la infame pantalla azul de la muerte de Windows».

Lo notable de este ataque es que se basa en gran medida en la ofuscación para ocultar el código relacionado con ClickFix y bloquea a los usuarios para que no escapen de las alertas de pantalla completa al desactivar los botones Escape y F11, además de las teclas F5 y F12. Sin embargo, una falla lógica permite a los usuarios presionar los botones Escape y F11 para salir de la pantalla completa.

El primer comando ejecutado es una carga útil MSHTA que se inicia utilizando el binario legítimo mshta.exe. Contiene JavaScript diseñado para ejecutar comandos de PowerShell y recuperar otro script de PowerShell desde un servidor remoto. Estos dominios están diseñados para que, si accede directamente a estas direcciones, los usuarios sean redirigidos a sitios benignos como Google o Steam.

«El sitio sólo responderá con el código correcto si accede a él mediante los comandos irm o iwr de PowerShell», explicó Acronis. «Esto crea una capa adicional de ofuscación y antianálisis».

Los scripts de PowerShell descargados también incorporan varios mecanismos de ofuscación y antianálisis, uno de los cuales es el uso de código basura que complica los esfuerzos de análisis. También intenta escalar privilegios y crea exclusiones de Microsoft Defender Antivirus para direcciones y rutas de comando y control (C2) donde se almacena la carga útil.

Para lograr una escalada de privilegios, el malware utiliza el cmdlet Start-Process junto con el parámetro «-Verb RunAs» para iniciar PowerShell con privilegios de administrador y solicitar permiso continuamente hasta que la víctima lo conceda. Si este paso tiene éxito, el script está diseñado para eliminar una carga útil adicional, como un simple troyano de acceso remoto (RAT) programado para conectarse a un servidor C2, posiblemente para eliminar más malware.

También se ha observado que los scripts de PowerShell entregan hasta ocho cargas útiles diferentes, lo que Acronis describe como «el ejemplo más atroz de rociar y orar». Estos incluyen Rhadamanthys Stealer, Vidar Stealer 2.0, RedLine Stealer, Amadey y otros cargadores y RAT no especificados.

«Si sólo una de estas cargas útiles se ejecuta con éxito, la víctima corre el riesgo de perder contraseñas, billeteras de criptomonedas, etc.», dijo Kimhy. «En el caso de algunos de estos cargadores, el atacante puede optar por incorporar otras cargas útiles al ataque, y el ataque podría escalar aún más rápidamente».

La revelación se produjo cuando Huntress detalló una cadena de ejecución de malware de varios pasos que comienza con un señuelo ClickFix disfrazado de actualización de Windows y luego implementa malware ladrón como Lumma y Rhadamanthys ocultando el paso final dentro de una imagen, una técnica conocida como esteganografía.

Como en la campaña anterior, los comandos de ClickFix copiados en el portapapeles y pegados en el cuadro de diálogo (Ejecutar) utilizan mshta.exe para ejecutar una carga útil de JavaScript que puede ejecutar un script de PowerShell alojado de forma remota directamente en la memoria.

El código de PowerShell se utiliza para descifrar e iniciar la carga útil del ensamblado .NET. Este cargador, llamado Stego Loader, actúa como un conducto para ejecutar el código shell del paquete de donas oculto dentro del archivo PNG incrustado y cifrado. El shellcode extraído se inyecta en el proceso de destino y finalmente implementa Lumma o Rhadamanthys.

Curiosamente, Acronis también marcó uno de los dominios enumerados por Huntress como utilizado para recuperar scripts de PowerShell (‘securitysettings(.)live’), lo que sugiere que estos dos grupos de actividades pueden estar relacionados.

«Los atacantes amenazantes cambian con frecuencia el URI utilizado para alojar la etapa inicial mshta.exe (por ejemplo, /tick.odd, /gpsc.dat, /ercx.dat)», dijeron los investigadores de seguridad Ben Folland y Anna Pham en el informe.

«Además, el actor de amenazas dejó de alojar la segunda etapa en la configuración de seguridad del dominio(.)live y en su lugar la alojó en xoiiasdpsdoasdpojas(.)com. Sin embargo, ambos apuntaron a la misma dirección IP, 141.98.80(.)175, que también se utilizó para entregar la primera etapa (es decir, el código JavaScript ejecutado por mshta.exe)».

ClickFix ha tenido tanto éxito porque se basa en un método simple y eficaz para engañar a los usuarios para que infecten sus máquinas y eludan los controles de seguridad. Las organizaciones pueden prevenir este tipo de ataques capacitando a los empleados para detectar mejor las amenazas y desactivando la casilla Ejecutar de Windows mediante cambios en el registro o la Política de grupo.

Source link