Investigadores de ciberseguridad han revelado detalles de una campaña en curso llamada KongTuke que utiliza una extensión maliciosa de Google Chrome que se hace pasar por un bloqueador de anuncios para bloquear intencionalmente los navegadores web, utiliza señuelos similares a ClickFix para engañar a las víctimas para que ejecuten comandos arbitrarios y entrega un troyano de acceso remoto (RAT) previamente indocumentado llamado ModeloRAT.

Esta nueva escalada de ClickFix tiene el nombre en código CrashFix de Huntress.

KongTuke, también rastreado como 404 TDS, Chaya_002, LandUpdate808 y TAG-124, es el nombre dado a un sistema de distribución de tráfico (TDS) conocido por perfilar los hosts víctimas antes de redirigirlos a un sitio de entrega de carga útil que infecta el sistema. El acceso a estos hosts comprometidos luego se transfiere a otros actores de amenazas, incluidos grupos de ransomware, para su posterior distribución de malware.

Según el informe Recorded Future de abril de 2025, los grupos de delitos cibernéticos que explotaron la infraestructura TAG-124 incluyen el ransomware Rhysida, el ransomware Interlock y TA866 (también conocido como Asylum Ambuscade), y este actor de amenazas también está asociado con SocGholish y D3F@ck Loader.

En la cadena de ataque documentada por la firma de ciberseguridad, las víctimas supuestamente buscaron bloqueadores de anuncios cuando les mostraron un anuncio malicioso que los redireccionaba a una extensión alojada en la Chrome Web Store oficial.

La extensión del navegador en cuestión, NexShield – Advanced Web Guardian (ID: cpcdkmjddociqdkbbeiaafnpdbdafmi), se hace pasar por el «escudo de privacidad definitivo» y pretende proteger a los usuarios de anuncios, rastreadores, malware y contenido intrusivo en páginas web. Se ha descargado al menos 5.000 veces. Ya no está disponible para descargar.

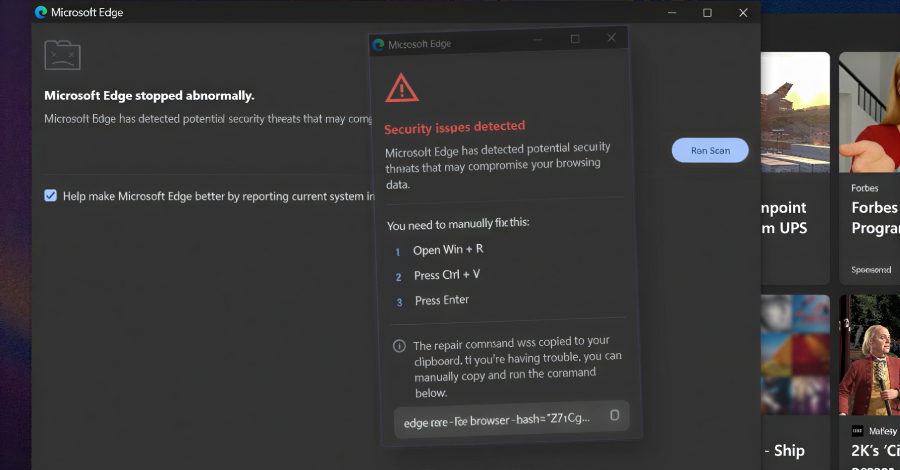

Según Huntress, la extensión es un clon casi idéntico de uBlock Origin Lite versión 2025.1116.1841, un complemento legítimo de bloqueo de anuncios disponible para los principales navegadores web. Está diseñado para mostrar una alerta de seguridad falsa que afirma que el navegador se ha «colgado» y solicita a los usuarios que ejecuten un «escaneo» para remediar posibles amenazas de seguridad detectadas por Microsoft Edge.

Si el usuario elige ejecutar el análisis, a la víctima se le presenta una advertencia de seguridad falsa que le indica que abra un cuadro de diálogo Ejecutar de Windows, pegue el comando mostrado que ya se ha copiado en el portapapeles y lo ejecute. Esto congela completamente el navegador y lanza un ataque de denegación de servicio (DoS) que crea una nueva conexión de puerto de tiempo de ejecución a través de un bucle infinito que desencadena repetidamente mil millones de iteraciones del mismo paso, provocando que el navegador falle.

Esta técnica de agotamiento de recursos provoca un consumo excesivo de memoria, lo que hace que el navegador web se vuelva lento, no responda y, finalmente, falle.

Una vez instalada, la extensión está diseñada para enviar una identificación única a un servidor controlado por el atacante (‘nexsnield(.)com’), lo que permite al operador rastrear a las víctimas. Además, emplea un mecanismo de ejecución retardada para garantizar que el comportamiento malicioso solo se active dentro de los 60 minutos posteriores a la instalación. Luego, la carga útil se ejecutará cada 10 minutos.

Los investigadores Anna Pham, Tanner Phillip y Dani López dijeron: «Las ventanas emergentes sólo aparecen cuando inicias el navegador después de que éste deja de responder». «Antes de realizar un DoS, se almacena una marca de tiempo en el almacenamiento local. Cuando el usuario cierra y reinicia el navegador, el controlador de inicio verifica esta marca de tiempo y, si está presente, muestra una ventana emergente CrashFix y elimina la marca de tiempo».

«DoS se ejecuta solo si el UUID está presente (lo que implica que se está rastreando al usuario), el servidor C2 responde exitosamente a la solicitud de recuperación y la ventana emergente se abre al menos una vez y luego se cierra. Esta última condición puede ser intencional para permitir que el usuario interactúe con la extensión antes de activar la carga útil».

En última instancia, cada vez que la víctima cierra y reinicia el navegador después de que éste deja de responder debido a un ataque DoS, crea su propio bucle y activa la alerta falsa. Si no se elimina la extensión, el ataque se desencadenará nuevamente después de 10 minutos.

Esta ventana emergente también incorpora varias técnicas anti-análisis que deshabilitan los menús contextuales del botón derecho y evitan intentos de iniciar herramientas de desarrollador mediante atajos de teclado. El comando CrashFix utiliza una utilidad legítima de Windows, Finger.exe, para recuperar y ejecutar la carga útil de la siguiente etapa desde el servidor del atacante (‘199.217.98(.)108’). El uso del comando Finger por parte de KongTuke fue documentado por el investigador de seguridad Brad Duncan en diciembre de 2025.

La carga útil recibida del servidor es un comando de PowerShell configurado para recuperar un script de PowerShell secundario. Esto utiliza múltiples capas de codificación Base64 y operaciones XOR para tomar páginas del manual de SocGholish y ocultar la siguiente etapa del malware.

Decrypted Blob escanea procesos en ejecución para más de 50 herramientas de análisis e indicadores de máquinas virtuales y detiene inmediatamente la ejecución si los encuentra. También verifica si la máquina está unida a un dominio o es independiente y envía una solicitud HTTP POST que contiene las dos piezas de información al mismo servidor.

Lista de productos antivirus instalados Marca con el valor «ABCD111» para máquinas independientes «WORKGROUP» y «BCDA222» para hosts unidos a un dominio

En este caso, el sistema comprometido está marcado como unido a un dominio y la cadena de ataque de KongTuke utiliza ModeloRAT, un RAT de Windows basado en Python con todas las funciones que utiliza cifrado RC4 para comunicaciones de comando y control (C2) (‘170.168.103(.)208’ o ‘158.247.252(.)178’) y configura la persistencia usando el registro. Culmina con el desarrollo de archivos binarios, DLL, scripts de Python y comandos de PowerShell de fácil ejecución.

ModeloRAT tiene la capacidad de actualizarse o finalizarse al recibir un comando de actualización automática («VERSION_UPDATE») o terminación («TERMINATION_SIGNAL»). También implementa varias lógicas de baliza para pasar desapercibidas.

«Para operaciones normales, se utiliza un intervalo estándar de 300 segundos (5 minutos)», dijo Huntress. «Cuando el servidor envía el comando de configuración de activación, el implante entra en modo activo y realiza un sondeo rápido a intervalos configurables (predeterminado 150 ms)».

«Después de seis o más fallas de comunicación consecutivas, el RAT retrocede a un intervalo extendido de 900 segundos (15 minutos) para evitar la detección. Cuando se recupera de una sola falla de comunicación, se utiliza un intervalo de reconexión de 150 segundos antes de reanudar el funcionamiento normal».

Apuntar a máquinas unidas a un dominio con ModeloRAT sugiere que KongTuke está apuntando a entornos corporativos para facilitar un acceso más profundo, pero los usuarios en estaciones de trabajo independientes están expuestos a otra secuencia de infección de múltiples etapas que termina con el servidor C2 respondiendo con un «¡¡¡CARGA DE PRUEBA!!!!» mensaje, indicando que aún puede estar en fase de prueba.

«La campaña CrashFix de KongTuke demuestra cómo los actores de amenazas continúan evolucionando sus tácticas de ingeniería social», concluye la firma de ciberseguridad. «Al hacerse pasar por un proyecto confiable de código abierto (uBlock Origin Lite), construyeron un ciclo de infección autosostenible que se aprovechaba de la insatisfacción de los usuarios al bloquear intencionalmente los navegadores de los usuarios y ofrecer soluciones falsas».

Source link