Los investigadores de ciberseguridad descubrieron una campaña de malware que implementaba Amatera Stealer y NetSupport RAT utilizando la ahora popular táctica de ingeniería social ClickFix.

Esta actividad observada este mes es rastreada por eSentire bajo el nombre EVALUSIÓN.

Descubierto por primera vez en junio de 2025, se cree que Amatera es una evolución de ACR (abreviatura de «AcridRain») Stealer, que estuvo disponible en un modelo de malware como servicio (MaaS) hasta que cesaron las ventas de malware a mediados de julio de 2024. Amatera está disponible a través de planes de suscripción que van desde $199 por mes hasta $1499 por año.

«Amatera proporciona a los actores de amenazas amplias capacidades de exfiltración de datos en carteras criptográficas, navegadores, aplicaciones de mensajería, clientes FTP y servicios de correo electrónico», dijo el proveedor canadiense de ciberseguridad. «Específicamente, Amatera emplea técnicas de evasión avanzadas como WoW64 SysCalls para evadir los mecanismos de conexión en modo de usuario comúnmente utilizados por sandboxes, soluciones antivirus y productos EDR».

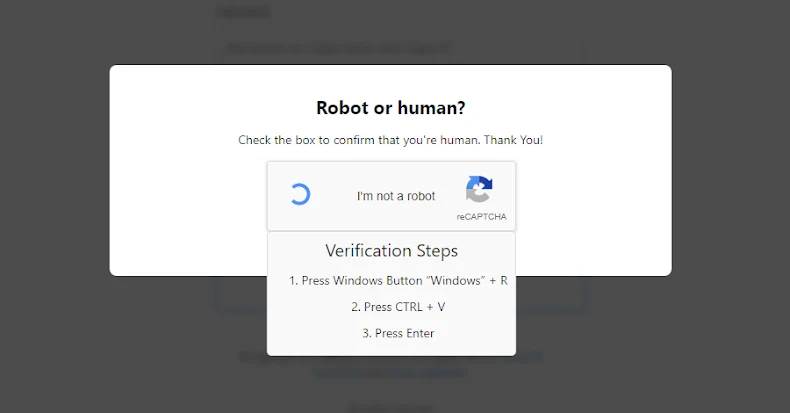

Como suele ser el caso con los ataques ClickFix, se engaña a los usuarios para que utilicen el cuadro de diálogo Ejecutar de Windows para ejecutar comandos maliciosos y completar comprobaciones de validación de reCAPTCHA en una página de phishing falsa. Este comando inicia un proceso de varios pasos que utiliza el binario «mshta.exe» para iniciar un script de PowerShell que descarga el .NET descargado del servicio de alojamiento de archivos MediaFire.

La carga útil es una DLL de Amatera Stealer empaquetada con PureCrypter. PureCrypter es un cargador y criptador multifuncional basado en C# que también es promocionado como un producto MaaS por un actor de amenazas llamado PureCoder. La DLL se inyecta en el proceso ‘MSBuild.exe’ y el ladrón luego recopila datos confidenciales, se conecta a un servidor externo y ejecuta comandos de PowerShell, y recupera y ejecuta NetSupport RAT.

«De particular interés en el PowerShell invocado por Amatera son las comprobaciones para determinar si la máquina de la víctima es parte de un dominio o tiene archivos de valor potencial (como una billetera criptográfica)», dijo eSentire. «Si no se encuentra ninguno, NetSupport no se descargará».

Este desarrollo coincide con el descubrimiento de varias campañas de phishing que propagan varias familias de malware.

Un script por lotes que llama a un cargador de PowerShell entrega un XWorm Un correo electrónico que contiene un archivo adjunto de Visual Basic Script disfrazado de factura Un sitio web comprometido con JavaScript malicioso inyectado que redirige a los visitantes del sitio a una página falsa de ClickFix que imita una verificación de Cloudflare Turnstile ClickFix entrega un NetSupport RAT como parte de una campaña en curso cuyo nombre en código es SmartApeSG (también conocido como HANEYMANEY y ZPHP) Muestra una verificación CAPTCHA falsa usando un señuelo y ejecuta un comando malicioso de PowerShell que elimina un ladrón de credenciales cuando se ejecuta a través del cuadro de diálogo Ejecutar de Windows. Los correos electrónicos que falsifican notificaciones internas de «entrega de correo electrónico» afirman falsamente haber bloqueado mensajes importantes relacionados con facturas impagas, entregas de paquetes y solicitudes de cotización (RFQ) para engañar a los destinatarios para que hagan clic en un enlace que desvía las credenciales de inicio de sesión con el pretexto de mover el mensaje a su bandeja de entrada. Los kits de phishing llamados Cephas (aparecieron por primera vez en agosto de 2024) y Tycoon 2FA se utilizan para atraer a los usuarios a páginas de inicio de sesión maliciosas y robar sus credenciales.

«Lo que hace que Cephas sea notable es que implementa técnicas de ofuscación únicas e inusuales», dijo Barracuda en un análisis publicado la semana pasada. «El kit oculta el código creando caracteres invisibles aleatorios dentro del código fuente, evadiendo los escáneres anti-phishing y evitando que las reglas YARA basadas en firmas coincidan con técnicas de phishing precisas».

Source link