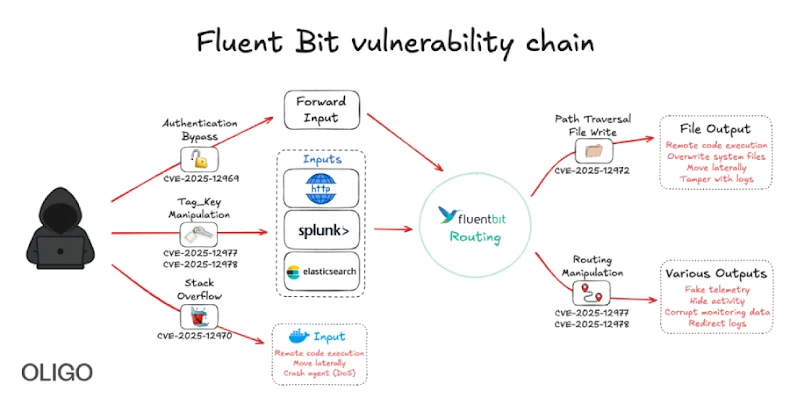

Investigadores de ciberseguridad han descubierto cinco vulnerabilidades en Fluent Bit, un agente de telemetría ligero de código abierto. Estos pueden caer en cascada para comprometer y apoderarse de la infraestructura de la nube.

Oligo Security dijo en un informe compartido con The Hacker News que la falla de seguridad «permite a un atacante eludir la autenticación, realizar un recorrido de ruta, ejecutar código de forma remota, provocar una condición de denegación de servicio y manipular etiquetas».

La explotación exitosa de esta falla podría permitir a los atacantes interrumpir los servicios en la nube, manipular datos y penetrar más profundamente en la nube y la infraestructura de Kubernetes. La lista de vulnerabilidades identificadas es la siguiente:

CVE-2025-12972: Vulnerabilidad de recorrido de ruta debido al uso de valores de etiquetas no saneados para generar nombres de archivos de salida. Esto permite al atacante escribir o sobrescribir archivos arbitrarios en el disco, lo que permite la manipulación de registros y la ejecución remota de código. CVE-2025-12970: una vulnerabilidad de desbordamiento del búfer de pila en el complemento de entrada de Docker Metrics (in_docker) podría permitir a un atacante crear un contenedor con un nombre demasiado largo para desencadenar la ejecución de código o bloquear el agente. CVE-2025-12978: una vulnerabilidad en la lógica de coincidencia de etiquetas permite a un atacante falsificar la etiqueta confiable asignada a todos los eventos ingeridos por Fluent Bit adivinando solo el primer carácter de Tag_Key, lo que permite al atacante redirigir registros, omitir filtros e inyectar registros maliciosos o engañosos bajo la etiqueta confiable. CVE-2025-12977: la validación de entrada incorrecta para etiquetas derivadas de campos de control de usuario permite a los atacantes insertar saltos de línea, secuencias transversales y caracteres de control que pueden dañar los registros posteriores. CVE-2025-12969: Falta la autenticación de usuarios de seguridad en el complemento in_forward, que se utiliza para recibir registros de otras instancias de Fluent Bit utilizando el protocolo Forward, lo que permite a los atacantes enviar registros, inyectar telemetría falsa e inundar los registros de los productos de seguridad con eventos falsos.

«La cantidad de control permitido por esta clase de vulnerabilidades permite a los atacantes penetrar más profundamente en entornos de nube y usar Fluent Bit. «Puede ser posible ejecutar código malicioso a través de un atacante, mientras dicta qué eventos se registran, borrando o reescribiendo entradas incriminatorias para cubrir sus huellas después de un ataque, o inyectando telemetría falsa o eventos plausiblemente falsos para engañar a los respondedores», dijeron los investigadores.

El Centro de Coordinación CERT (CERT/CC) dijo en un aviso independiente que muchas de estas vulnerabilidades requieren que un atacante tenga acceso a la red de la instancia de Fluent Bit, y agregó que podrían usarse para eludir la autenticación, ejecutar código remoto, interrumpir el servicio y manipular etiquetas.

Tras una divulgación responsable, este problema se resolvió en las versiones 4.1.1 y 4.0.12 lanzadas el mes pasado. Amazon Web Services (AWS) también participa en una divulgación coordinada, instando a los clientes que ejecutan Fluentbit a actualizar a la última versión para una protección óptima.

Dada la popularidad de Fluent Bit dentro de los entornos corporativos, esta deficiencia podría comprometer el acceso a los servicios en la nube, permitir la manipulación de datos y tomar el control del propio servicio de registro.

Otras acciones recomendadas incluyen evitar el uso de etiquetas dinámicas para el enrutamiento, bloquear rutas de salida y destinos para evitar la expansión o el recorrido de rutas basadas en etiquetas, montar /fluent-bit/etc/ y archivos de configuración como de solo lectura para bloquear la manipulación del tiempo de ejecución y ejecutar servicios como un usuario no root.

Este desarrollo se produce más de un año después de que Tenable detallara una falla en el servidor HTTP integrado de Fluent Bit (CVE-2024-4323, también conocido como Linguistic Lumberjack) que, si se explota, podría provocar una denegación de servicio (DoS), divulgación de información o ejecución remota de código.

Source link