Se ha observado que el atacante conocido como ToddyCat emplea nuevos métodos para acceder a datos de correo electrónico corporativo pertenecientes a empresas objetivo, incluido el uso de una herramienta personalizada llamada TCSectorCopy.

«Este ataque permite utilizar el navegador del usuario para obtener tokens del protocolo de autenticación OAuth 2.0, que pueden utilizarse para acceder al correo electrónico corporativo fuera del perímetro de la infraestructura comprometida», dijo Kaspersky en detalles técnicos.

Se cree que ToddyCat ha estado activo desde 2020 y tiene un historial de atacar a varias organizaciones en Europa y Asia utilizando varias herramientas, Samurai y TomBerBil, para mantener el acceso y robar cookies y credenciales de navegadores web como Google Chrome y Microsoft Edge.

A principios de abril de este año, se culpó al grupo de hackers por explotar una falla de seguridad en ESET Command Line Scanner (CVE-2024-11859, puntuación CVSS: 6.8) para distribuir malware previamente no documentado con el nombre en código TCESB.

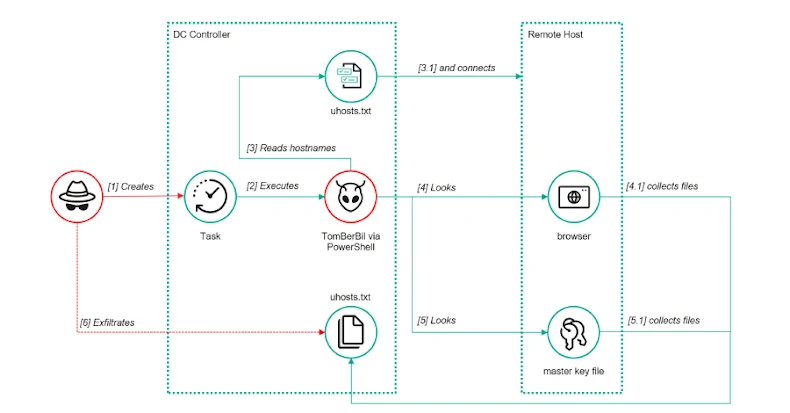

Kaspersky anunció que detectó una variante PowerShell de TomBerBil (a diferencia de las versiones C++ y C# marcadas anteriormente) con la capacidad de extraer datos de Mozilla Firefox en ataques que ocurrieron entre mayo y junio de 2024. Una característica notable de esta versión es que se ejecuta en un controlador de dominio y permite a usuarios privilegiados acceder a archivos del navegador a través de recursos de red compartidos utilizando el protocolo SMB.

La compañía agregó que el malware fue iniciado mediante una tarea programada que ejecutaba comandos de PowerShell. Específicamente, busca el historial del navegador, las cookies y las credenciales almacenadas en hosts remotos a través de SMB. Los archivos copiados que contienen la información se cifran mediante la API de protección de datos de Windows (DPAPI) y TomBerBil tiene la capacidad de recuperar la clave de cifrado necesaria para descifrar los datos.

Los investigadores dijeron: «Una versión anterior de TomBerBil se ejecutó en el host y copió el token del usuario. Como resultado, se utilizó DPAPI para descifrar la clave maestra en la sesión actual del usuario y luego los archivos mismos». «En las nuevas versiones del servidor, TomBerBil copia archivos que contienen claves de cifrado de usuario utilizadas por DPAPI. Un atacante puede usar estas claves y el SID y la contraseña del usuario para descifrar localmente todos los archivos copiados».

También se ha descubierto que los actores de amenazas utilizan TCSectorCopy (‘xCopy.exe’) para acceder al correo electrónico corporativo almacenado en el almacenamiento local de Microsoft Outlook en forma de archivos OST (Tabla de almacenamiento sin conexión), eludiendo las restricciones que restringen el acceso a dichos archivos mientras se ejecutan las aplicaciones.

Escrito en C++, TCSectorCopy toma como entrada el archivo que se va a copiar (en este caso un archivo OST), abre el disco como un dispositivo de solo lectura y copia el contenido del archivo secuencialmente, sector por sector. Una vez que el archivo OST se escribe en una ruta elegida por el atacante, el contenido de la comunicación electrónica se extrae utilizando XstReader, un visor de código abierto para archivos OST y PST de Outlook.

Otra táctica empleada por ToddyCat implica esfuerzos para recuperar tokens de acceso directamente de la memoria si la organización víctima estaba utilizando los servicios en la nube de Microsoft 365. Los tokens web JSON (JWT) se obtienen a través de una herramienta C# de código abierto llamada SharpTokenFinder. Esta herramienta enumera aplicaciones de Microsoft 365 para tokens de autenticación de texto sin formato.

Sin embargo, el atacante supuestamente enfrentó un revés en al menos un incidente bajo investigación después de que el software de seguridad instalado en el sistema bloqueara el intento de SharpTokenFinder de volcar el proceso Outlook.exe. Para solucionar esta limitación, los operadores utilizaron la herramienta ProcDump del paquete Sysinternals con argumentos específicos para obtener un volcado de memoria del proceso de Outlook.

«El grupo ToddyCat APT está constantemente desarrollando tecnología y buscando técnicas para ocultar actividades que acceden a las comunicaciones corporativas dentro de una infraestructura comprometida», dijo Kaspersky.

Source link