Los investigadores de seguridad cibernética advierten sobre nuevas campañas que están aprovechando las variantes de las tácticas de ingeniería social de FileFix para proporcionar información Stealc Information Steeler.

«La campaña observada utiliza sitios de phishing multilingües altamente convincentes (por ejemplo, páginas de seguridad falsas de Facebook) y evita la detección de tecnología anti-analítica y ofuscación avanzada», dijo el investigador de seguridad de Acronis Eliad Kimhy en un informe compartido con Hacker News.

En niveles altos, la cadena de ataque utiliza FileFix para seducir a los usuarios para iniciar la carga útil inicial y descargar imágenes aparentemente inofensivas que contienen componentes maliciosos del repositorio de BitBucket. Esto permite a los atacantes evitar la detección de abuso de la confianza asociada con las plataformas de alojamiento de código fuente legítimo.

FileFix es un poco diferente de ClickFix, ya que fue documentado por primera vez como una prueba de concepto (POC) por el investigador de seguridad MRD0X en junio de 2025. Esto evita la necesidad de iniciar el diálogo de ejecución de Windows y pegar el comando ofuscado ya copiado para completar la verificación de verificación Captcha de Bogs en la página pulida establecida para este propósito.

En su lugar, aprovecha la función de carga de archivos de un navegador web para engañar a los usuarios, copiar y pegar copias en la barra de direcciones del explorador de archivos, y se ejecuta localmente en la máquina de la víctima.

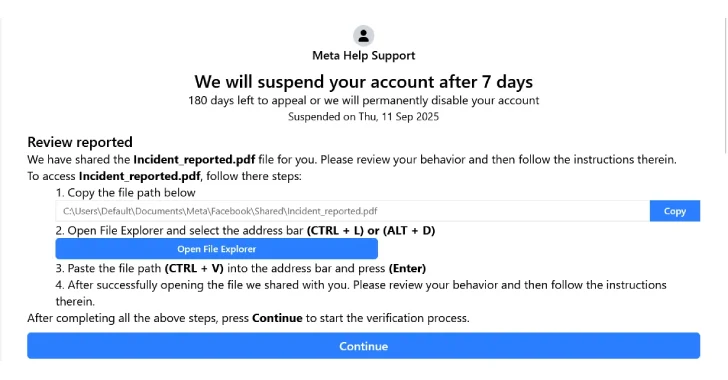

El ataque comienza en un sitio de phishing en el que es probable que las víctimas sean redirigidas de los destinatarios de advertencia de un mensaje de correo electrónico sobre posibles suspensiones de sus cuentas de Facebook una semana después, alegando que la publicación o mensaje compartido viola la política. Luego se les pide a los usuarios que hagan clic en un botón para apelar a la decisión.

Las páginas de phishing no solo se ofuscan en masa, sino que también dependen de técnicas como el código de basura y la fragmentación para evitar esfuerzos de análisis.

Los ataques de arreglos de archivo surtan efecto cuando hace clic en el botón. En este punto, verá un mensaje que puede copiar y pegar la ruta al documento en la barra de direcciones del explorador de archivos para acceder a la versión PDF de violación de políticas esperada.

La ruta proporcionada en la instrucción se ve completamente inofensiva, pero cuando hace clic en el botón (Copiar), realmente copia comandos maliciosos con espacios adicionales, por lo que cuando la abre usando el botón «Abrir archivos Explorer», solo verá la ruta del archivo cuando la pega en el explorador de archivos.

Este comando es un script PowerShell de varias etapas que descarga la imagen mencionada anteriormente y la decodifica en la siguiente carga útil, y ejecuta un cargador basado en GO que desempaqueta el shellcode responsable de lanzar STEALC.

FileFix también ofrece una ventaja importante sobre ClickFix. Esto se debe a que los administradores del sistema abusan de las características del navegador ampliamente utilizadas en lugar de abrir un diálogo Ejecutar (o aplicación de terminal en el caso de Apple MacOS) que podría bloquearse como una medida de seguridad.

«Por otro lado, una de las cosas muy difíciles para detectar ClickFix en primer lugar es que se genera directamente desde Explorer.exe a través del diálogo Ejecutar o desde el terminal.

«El enemigo detrás de este ataque mostró una inversión significativa en activos comerciales y diseños cuidadosamente diseñados de infraestructura de phishing, entrega de carga útil y elementos de apoyo para maximizar tanto la evasión como la conmoción».

Esta divulgación viene junto con Doppel que detalla otra campaña utilizando el secuestro de portapapeles (es decir, ClickFix) para ejecutar el código de PowerShell malicioso que descarga y ejecuta autohotkey (ahk) utilizando una combinación de portales de soporte falsos, páginas de error de Cloudflare Captcha e hijacking de clipbox (i.e. ClickFix).

Este script está diseñado para perfilar hosts comprometidos y proporcionar cargas útiles adicionales como AnyDesk, TeamViewer, robadores de información, malware Clipper y más.

Las compañías de seguridad cibernética también observan otras variantes de actividad que se llevan a las víctimas a ejecutar comandos MSHTA que apuntan al dominio de Google («WL.Google-587262 (.) Com») como ese, y recuperan y ejecutan scripts maliciosos remotos.

«AHK es un lenguaje de secuencias de comandos basado en Windows originalmente para automatizar tareas repetitivas, como pulsaciones de teclas y clics del mouse», dijo Aarsh Jawa, investigador de seguridad de Doppel.

«Aunque durante mucho tiempo ha sido popular entre los usuarios avanzados y los administradores del sistema debido a su simplicidad y flexibilidad, los actores de amenazas comenzaron a crear goteros de malware livianos y acero de información que usan AHK como armas alrededor de 2019. Estos scripts maliciosos a menudo se plantean como herramientas de automatización benignas o utilidades de soporte».

Source link