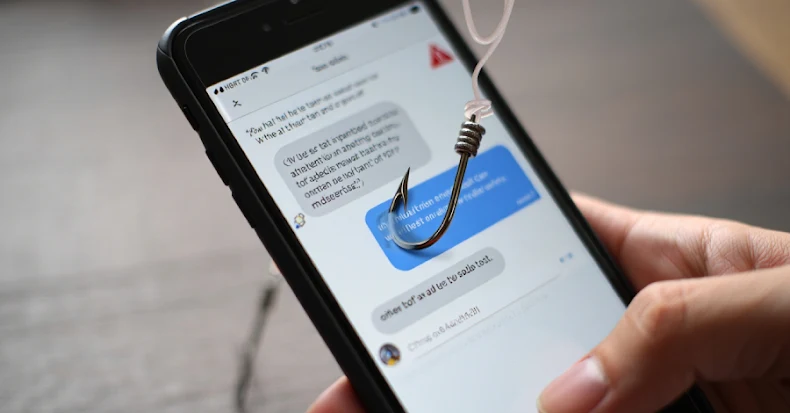

Los actores de amenaza desconocida han abusado del enrutador celular industrial Milsight desde al menos febrero de 2022 para enviar mensajes de SMS como parte de una campaña de SMS dirigida a usuarios en países europeos.

La firma francesa de ciberseguridad Sekoia dijo que los atacantes están aprovechando la API del enrutador celular para enviar mensajes de SMS maliciosos que contienen URL de phishing y campañas que se dirigen principalmente a Suecia, Italia y Bélgica dirigen URL tipo

De los 18,000 enrutadores de este tipo a los que se puede acceder en Internet público, más de 572 han sido calificados potencialmente vulnerables a medida que exponen sus API de bandeja de entrada/bandeja de salida. Aproximadamente la mitad de los enrutadores vulnerables identificados se encuentran en Europa.

«Además, la API permite la recuperación de los mensajes SMS entrantes y salientes, lo que indica que la vulnerabilidad ha sido explotada activamente en campañas de SMS maliciosas desde al menos febrero de 2022», dijo la compañía. «No hay evidencia de intentos de instalar puertas traseras o aprovechar otras vulnerabilidades en el dispositivo. Esto sugiere un enfoque de orientación especializado para las operaciones de amordazos de atacantes».

Se cree que el atacante está explotando los defectos actuales en la divulgación que afectan los enrutadores de millas (CVE-2023-43261, puntaje CVSS: 7.5). Unas semanas más tarde, Vulncheck reveló que la vulnerabilidad podría haber sido armada en la naturaleza poco después de su liberación.

Investigaciones adicionales revelaron que algunos enrutadores industriales exponen características relacionadas con SMS sin la necesidad de autenticación en cualquier forma, como enviar mensajes o mostrar el historial de SMS.

Un ataque podría incluir una fase de verificación inicial en la que un actor de amenaza intenta verificar si un enrutador en particular puede enviar mensajes SMS al dirigir un número de teléfono bajo su control. Sekoia señaló además que, dado que se sabe que varios enrutadores ejecutan versiones de firmware recientes que son menos susceptibles a CVE-2023-43261, la API también podría estar expuesta debido a la falsa guía.

Las URL de phishing distribuidas con este método incluyen JavaScript que verifica si se accede a la página desde un dispositivo móvil antes de servir contenido malicioso.

Además, uno de los dominios utilizados en la campaña entre enero y abril de 2025 – JNSI (.) XYZ – presenta el código JavaScript para deshabilitar las acciones de clic derecho y las herramientas de depuración del navegador para evitar esfuerzos de análisis. También se sabe que algunas páginas registran las conexiones de los visitantes a un bot de telegrama llamado Groozabot, dirigido por un actor llamado «Gro_OZA», que parece hablar tanto árabe como francés.

«La campaña vulnerable parece haberse llevado a cabo mediante el uso de enrutadores celulares vulnerables. Este es un vector de entrega relativamente no lee pero efectivo», dijo Sequoia. «Estos dispositivos son particularmente atractivos para los actores de amenaza, ya que permiten la distribución descentralizada de SMS en múltiples países y complican los esfuerzos de detección y derribo».

Source link