Investigadores de ciberseguridad han revelado detalles de un ciberataque dirigido a una importante empresa inmobiliaria con sede en Estados Unidos. Este ataque incluyó el uso de un comando y control temprano (C2) y un marco de equipo rojo conocido como Tuoni.

«Esta campaña aprovechó el marco emergente Tuoni C2, una herramienta de comando y control (C2) relativamente nueva (con una licencia gratuita) que entrega sigilosamente cargas útiles en la memoria», dijo el investigador de Morphisec Shmuel Yuzan en un informe compartido con Hacker News.

Tuoni se promociona como un marco C2 avanzado diseñado para profesionales de la seguridad, que facilita las operaciones de pruebas de penetración, la participación del equipo rojo y las evaluaciones de seguridad. La «edición comunitaria» del software está disponible para su descarga gratuita desde GitHub. El primer lanzamiento fue a principios de 2024.

Según Morphisec, el ataque se produjo a mediados de octubre de 2025 y es posible que un atacante desconocido haya utilizado ingeniería social para hacerse pasar por Microsoft Teams para el acceso inicial. El atacante probablemente engañó a los empleados de la empresa para que ejecutaran comandos de PowerShell haciéndose pasar por un proveedor o colega de confianza.

Este comando descarga un segundo script de PowerShell desde un servidor externo (‘kupaoquan(.)com’). Utiliza trucos esteganográficos para ocultar la carga útil de la siguiente etapa dentro de una imagen de mapa de bits (BMP). El objetivo principal de la carga útil integrada es extraer el código shell y ejecutarlo directamente en la memoria.

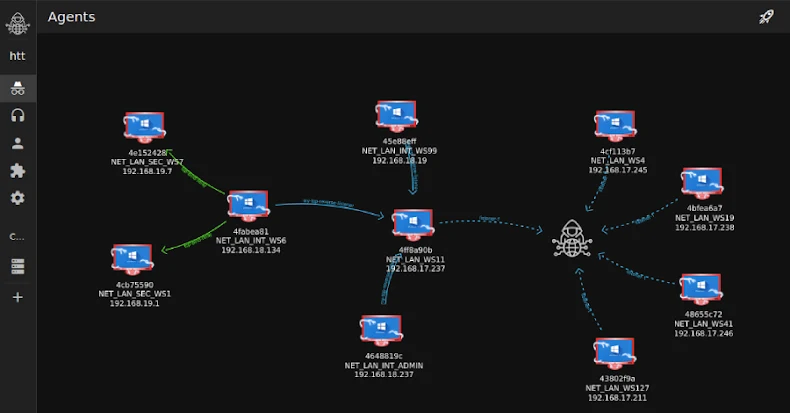

Esto ejecuta «TuoniAgent.dll», que corresponde a un agente que se ejecuta dentro de la máquina de destino y se conecta al servidor C2 (en este caso «kupaoquan(.)com»), permitiendo el control remoto.

«Si bien Tuoni en sí es un marco C2 sofisticado pero tradicional, el mecanismo de entrega mostró signos de asistencia de IA en la generación de código, como lo demuestran los comentarios escritos y la estructura modular del cargador inicial», agregó Morphisec.

Aunque este ataque finalmente fracasó, demuestra que las herramientas de equipo rojo se explotan continuamente con fines maliciosos. En septiembre de 2025, Check Point detalló el uso de una herramienta impulsada por inteligencia artificial (IA) llamada HexStrike AI para acelerar y simplificar rápidamente la explotación de vulnerabilidades.

Source link