El equipo de Black Lotus Labs de Lumen Technologies anunció que había estado enrutando tráfico nulo a más de 550 nodos de comando y control (C2) asociados con la botnet AISURU/Kimwolf desde principios de octubre de 2025.

AISURU y su homólogo de Android, Kimwolf, han surgido recientemente como una de las botnets más grandes, capaces de obligar a los dispositivos esclavizados a participar en ataques distribuidos de denegación de servicio (DDoS) y retransmitir tráfico malicioso para servicios de proxy residenciales.

Los detalles sobre Kimwolf se revelaron el mes pasado cuando QiAnXin XLab publicó un análisis exhaustivo del malware. El malware convierte los dispositivos comprometidos (en su mayoría dispositivos de transmisión de TV Android no autorizados) en servidores proxy residenciales mediante la distribución de un kit de desarrollo de software (SDK) llamado ByteConnect, ya sea directamente o mediante una aplicación preinstalada incompleta.

El resultado final fue que la botnet se expandió hasta infectar más de 2 millones de dispositivos Android utilizando el servicio expuesto Android Debug Bridge (ADB) mediante túneles a través de redes proxy residenciales, permitiendo así a los atacantes comprometer una amplia gama de decodificadores de TV.

Un informe posterior de Synthient reveló que los atacantes de Kimwolf intentaban descargar el ancho de banda del proxy a cambio de un pago por adelantado.

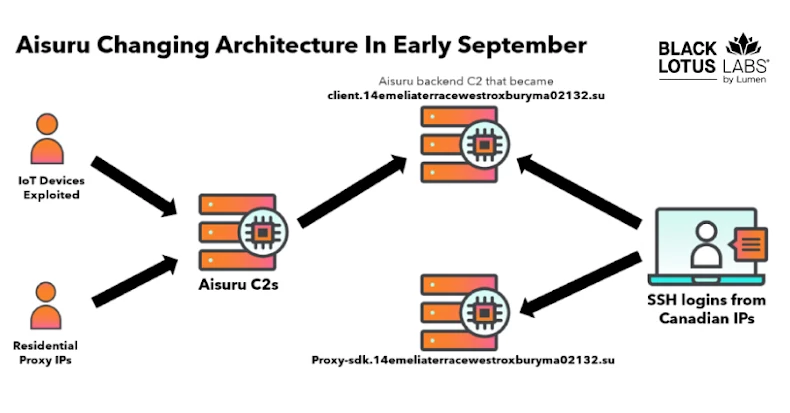

Black Lotus Labs anunció en septiembre de 2025 que había identificado un grupo de conexiones SSH residenciales que se originaban en múltiples direcciones IP canadienses basándose en el análisis del backend C2 de Aisuru ubicado en 65.108.5(.)46. Esta dirección IP accede a 194.46.59(.)169 mediante SSH y su dirección IP es proxy-sdk.14emeliaterracewestroxburyma02132(.)su.

En particular, los dominios de segundo nivel superaron a Google en la lista de los 100 dominios principales de Cloudflare en noviembre de 2025, lo que llevó a la empresa de infraestructura web a eliminarlos de la lista.

Luego, a principios de octubre de 2025, la empresa de ciberseguridad anunció que había identificado otro dominio C2, greatfirewallisacensorshiptool.14emeliaterracewestroxburyma02132(.)su, que se resuelve en la dirección IP 104.171.170(.)21 perteneciente al proveedor de alojamiento Resi Rack LLC, con sede en Utah. La empresa se anuncia como un «proveedor de alojamiento de servidores de juegos premium».

Esta conexión es crucial, ya que un informe reciente del periodista de seguridad independiente Brian Krebs reveló cómo las personas detrás de varios servicios de proxy basados en botnets venden warez en un servidor de Discord llamado resi(.)to. Esto incluye a los cofundadores de Resi Rack, de quienes se dice que han estado trabajando activamente en la venta de servicios proxy a través de Discord durante aproximadamente dos años.

El servidor, que desde entonces desapareció, era propiedad de alguien llamado «d» (se presume que es una versión abreviada del identificador «Dort»), y se cree que Snow es el botmaster.

«A principios de octubre, observamos un aumento del 300% en la cantidad de nuevos bots agregados a Kimwolf en siete días. Este fue el comienzo del aumento, y a mediados de mes el número total de bots alcanzó los 800.000», dijo Black Lotus Labs. «Descubrimos que casi todos los bots en este aumento se vendían a través de un único servicio de proxy residencial».

Posteriormente se descubrió que la arquitectura Kimwolf C2 estaba escaneando dispositivos vulnerables en PYPROXY y otros servicios desde el 20 de octubre de 2025 hasta el 6 de noviembre de 2025. Este comportamiento se explica por la explotación por parte de la botnet de fallas de seguridad en muchos servicios proxy que permiten que los puntos finales de proxy residenciales interactúen con dispositivos en la red interna y suelten malware.

Esto convierte su dispositivo en un nodo proxy residencial y hace que su dirección IP pública (asignada por su proveedor de servicios de Internet) aparezca para alquiler en el sitio de su proveedor de proxy residencial. Los actores de amenazas, como los atacantes detrás de estas botnets, alquilan acceso a nodos infectados y los utilizan como armas para escanear redes locales en busca de dispositivos con el modo ADB habilitado para una mayor propagación.

«Después de una ruta nula exitosa (en octubre de 2025), observamos que el dominio greatfirewallisacensorshiptool se movía a otra IP de Resi Rack LLC, 104.171.170(.)201», señaló Black Lotus Labs. «Una vez que este servidor estuvo activo, vimos un gran aumento en el tráfico hacia el servidor 176.65.149(.)19:25565, que se estaba utilizando para alojar el malware. Esto estaba en un ASN común que también estaba siendo utilizado por la botnet Aisuru».

La divulgación se produjo en el contexto de un informe de Chawkr que detalla una sofisticada red proxy que contiene 832 enrutadores KeeneticOS comprometidos que operan entre ISP rusos, incluidos Net By Net Holding LLC, VladLink y GorodSamara.

«La huella digital SSH consistente y la configuración idéntica en los 832 dispositivos indican una explotación masiva automatizada, ya sea aprovechando credenciales robadas, puertas traseras integradas o fallas de seguridad conocidas en el firmware del enrutador», dice el informe. «Cada enrutador comprometido mantiene acceso HTTP (puerto 80) y SSH (puerto 22)».

Estos enrutadores SOHO comprometidos actúan como nodos proxy residenciales, lo que brinda a los actores de amenazas la capacidad de realizar actividades maliciosas bajo la apariencia de tráfico normal de Internet. Esto muestra que los atacantes aprovechan cada vez más los dispositivos de consumo como vectores para ataques de varias etapas.

«A diferencia de las IP de los centros de datos o las direcciones de proveedores de alojamiento conocidos, estos puntos finales residenciales operan bajo el radar de la mayoría de las listas de reputación de proveedores de seguridad y fuentes de inteligencia de amenazas», dijo Chawkr.

«Su clasificación de residencia legítima y su reputación de IP limpia permiten que el tráfico malicioso oculte la actividad normal del consumidor y evada los mecanismos de detección que señalan inmediatamente solicitudes de infraestructura de alojamiento sospechosa o servicios proxy conocidos».

Source link