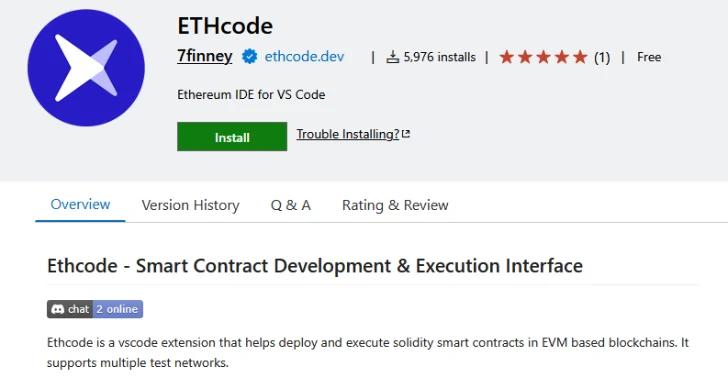

Los investigadores de seguridad cibernética han marcado ataques de la cadena de suministro dirigido a las extensiones de Código de Microsoft Visual Studio (VS Code) llamadas Ethcode, que se instalan poco más de 6,000 veces.

El compromiso ocurrió a través de una solicitud de extracción GitHub abierta el 17 de junio de 2025 por un usuario llamado AIREZ299.

Lanzado por primera vez por 7 Finny en 2022, ETHCODE es una extensión de código VS utilizada para implementar y ejecutar Solity Smart Contract en Blockchains basadas en la máquina virtual de Ethereum (EVM). EVM es un motor de cálculo distribuido diseñado para ejecutar contratos inteligentes en la red Ethereum.

Según la compañía de seguridad de la cadena de suministro, el proyecto GitHub recibió su última actualización no maliciosa el 6 de septiembre de 2024. Esto cambió cuando AIREZ299 abrió una solicitud de extracción con el mensaje «CodeBase Modernizing CodeBase utilizando VIEM Integration and Testing Framework».

Los usuarios afirmaron que agregaron un nuevo marco de prueba con capacidades de integración de Mocha y pruebas de contrato, e hicieron muchos cambios, incluida la eliminación de configuraciones antiguas y la actualización de la última versión de las dependencias.

Si bien eso puede parecer una actualización útil para un proyecto que ha estado inactivo durante más de nueve meses, ReversingLabs dijo que algunos de los 43 compromisos y alrededor de 4,000 líneas de cambios comprometieron toda la extensión, lo que permitió al actor de amenaza desconocida detrás del ataque en dos líneas de código.

Esto implica agregar dependencias de NPM en forma de «KeyThereum-Utils» en el archivo Packle.json del proyecto, e importarlas en un archivo TypeScript vinculado a la extensión del código VS («SRC/Extension.ts»).

Se sabe que la biblioteca JavaScript eliminada del registro NPM está muy ofuscada y contiene código para descargar la carga útil de la segunda etapa desconocida. El paquete se ha descargado 495 veces.

Los usuarios llamados 0xLab (versión 1.2.1), 0xLabss (versión 1.2.2, 1.2.3, 1.2.4, 1.2.6) han cargado varias versiones de «KeyThereum-Utils». La cuenta NPM ya no existe.

«Después de eliminar el código KeyTereum-Utils, pudimos ver fácilmente lo que haría el script. Creamos un PowerShell oculto que descarga y ejecuta scripts por lotes de los servicios de alojamiento de archivos públicos», dice el investigador de seguridad Petar Kirhmajer.

Se desconoce la naturaleza exacta de la carga útil, pero se cree que es parte del malware que puede robar activos de criptomonedas o adicción a los contratos desarrollados por usuarios de extensiones.

Después de la divulgación responsable a Microsoft, la extensión se ha eliminado del mercado de extensiones VS Code. Después de eliminar las dependencias maliciosas, la extensión se revivió.

«El paquete Escode no es publicado por Microsoft», dijo 0mkara, el mantenedor del proyecto de la herramienta, en una solicitud de extracción presentada el 28 de junio.

Ethcode es el último ejemplo de una tendencia más amplia y creciente en los ataques de la cadena de suministro de software. Los atacantes usan repositorios públicos como PYPI y NPM para entregar malware directamente al entorno del desarrollador.

«La cuenta de GitHub AIREZ299, que inició la solicitud de extracción de Ethcode, se creó el mismo día en que se abrió la solicitud de relaciones públicas», dijo ReversingLabs. «Por lo tanto, la cuenta AIREZ299 no tiene ningún historial o actividades previas asociadas con ella, lo que indica fuertemente que esta es una cuenta desechable creada con el propósito de infectar este informe.

Según los datos compilados por Sonatype, se descubrieron 16,279 malware de código abierto en el segundo trimestre de 2025, saltando un 188% respecto al año anterior. En comparación, se descubrieron 17,954 malware de código abierto en el primer trimestre de 2025.

De estos, más de 4.400 paquetes maliciosos están diseñados para cosechar y eliminar información confidencial, como credenciales y tokens API.

«La corrupción de datos de malware se ha duplicado en frecuencia, representando el 3% de los paquetes maliciosos. Es más de 400 instancias únicas», dijo Sonatype. «Estos paquetes están destinados a dañar archivos, inyectar código malicioso e interrumpir las aplicaciones e infraestructura de atasco».

El Grupo Lázaro relacionado con Corea del Norte se ha descargado más de 30,000 veces debido a 107 paquetes maliciosos. Otro conjunto de paquetes superiores a 90 npm se ha asociado con un grupo de amenazas chino llamado Yeshen-Asia, para recopilar una lista de información del sistema y procesos de ejecución desde al menos diciembre de 2024.

Estos números resaltan la creciente sofisticación de los ataques dirigidos a las tuberías de desarrolladores, y los atacantes están comprometiendo cada vez más las cadenas de suministro de la confianza en el ecosistema de código abierto.

«Cada uno de los cuales se publicó desde una cuenta de autor separada, cada uno alojó solo un componente malicioso, todo comunicado con la infraestructura detrás del dominio de Yeshen.

«Si bien no se han observado nuevas tecnologías en esta segunda ola, el nivel de automatización e reutilización de infraestructura refleja una campaña intencional y duradera centrada en el robo de calificaciones y la extracción de secreto».

El desarrollo se produce cuando Socket ha identificado ocho extensiones falsas relacionadas con el juego en la tienda adicional de Mozilla Firefox que tiene una variedad de características maliciosas, que van desde adware hasta robo de token de Google Oauth.

Específicamente, también se sabe que algunas de estas extensiones redirigen a los sitios de juego, proporcionan alertas falsas de virus de Apple y enronzan las sesiones de compras en secreto a través de enlaces de seguimiento de afiliados para ganar comités.

Todos los nombres de complementos son publicados por los actores de amenaza con el nombre de usuario «MRE1903».

Calsyncmaster VPN – Agarra un proxy – 5 noches gratis Gimegim con Freddie’s Little Alchemy 2 Bubble Spinner 1V1

«Las extensiones del navegador siguen siendo el vector de ataque preferido debido a su estado confiable, permisos generalizados y la capacidad de funcionar dentro del contexto de seguridad del navegador». «La progresión del simple fraude de redirección al robo de calificación OAuth muestra cuán rápido evolucionan y se expanden estas amenazas».

«Más preocupante, la infraestructura de redirección se puede reutilizar fácilmente para comportamientos más intrusivos, como un seguimiento integral, la cosecha de calificación y la distribución de malware».

Source link