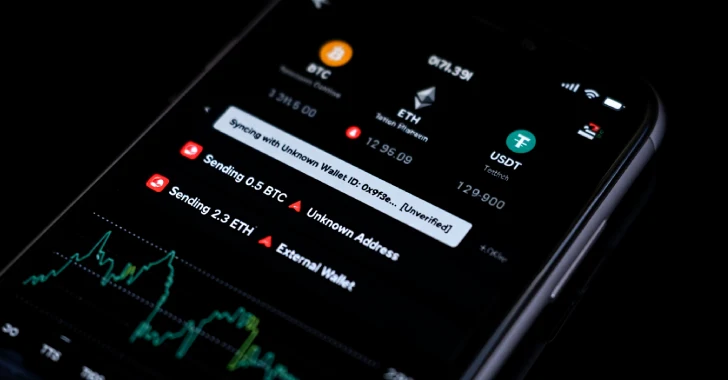

Los investigadores de ciberseguridad pueden llamar la atención sobre las campañas en curso que distribuyen aplicaciones falsas de comercio de criptomonedas e implementan malware compilado V8 JavaScript (JSC) llamado JSCEAL para capturar datos de sus credenciales y billeteras.

Según CheckPoint, la actividad aprovecha miles de anuncios maliciosos publicados en Facebook para redirigir a las víctimas desprevenidas a sitios falsos que los dirigen a instalar aplicaciones falsas. Estos anuncios se comparten a través de cuentas robadas o recién creadas.

«Los actores separan la funcionalidad del instalador en diferentes componentes y mueven cierta funcionalidad a archivos JavaScript dentro del sitio web más notablemente infectado», dijo la compañía en su análisis. «El flujo de infecciones modulares de múltiples capas permite a los atacantes adaptar nuevas tácticas y cargas útiles en cada etapa de la cirugía».

Vale la pena señalar que Microsoft documentó anteriormente algunos aspectos de la actividad en abril de 2025 y que están tan seguros como este mes, y este último se rastrea como WeevilProxy. Según un proveedor de seguridad finlandés, la campaña ha estado activa desde marzo de 2024.

Se ha encontrado que la cadena de ataque emplea un nuevo mecanismo antianalítico que se basa en las huellas digitales basadas en script antes de proporcionar la carga útil final de JSC.

«Los actores de amenaza han implementado un mecanismo único que requiere que tanto los sitios maliciosos como los instaladores se ejecuten en paralelo para una ejecución exitosa.

Al hacer clic en un enlace de anuncio de Facebook, desencadena una cadena de redirección, lo que lleva a la víctima a una página de destino falsa que imita los servicios legítimos como los sitios web TradingView o Decoy si la dirección IP del objetivo no está dentro del rango deseado, o si la referencia no es Facebook.

Además de alojar otros dos scripts de JavaScript responsables de rastrear el proceso de instalación e iniciar solicitudes de publicación procesadas por componentes dentro del instalador MSI, el sitio web también incluye un archivo JavaScript que intenta comunicarse con el servidor LocalHost en el puerto 30303.

Para esa parte, el archivo del instalador descargado del sitio desempaqueta muchas bibliotecas DLL y inicia simultáneamente un oyente HTTP con Localhost: 30303 para procesar solicitudes de publicación entrantes de sitios falsos. Esta interdependencia significa que si alguno de estos componentes falla, la cadena de infección no puede progresar más.

«Para garantizar que la víctima no sospeche de actividad anormal, el instalador abre una visión web con MSEDGE_PROXY.EXE y dirige a la víctima al sitio web legítimo de la aplicación», dijo Check Point.

El módulo DLL está diseñado para analizar las solicitudes de publicación de los sitios web, recopilar información del sistema e iniciar el proceso de huellas digitales. La puerta trasera de PowerShell extrae información capturada por el atacante en forma de un archivo JSON.

Si el anfitrión de la víctima se considera valioso, la cadena de infección se mueve a la etapa final y conduce a la ejecución de JSCeal Malware al aprovechar Node.js.

Además de establecer una conexión con un servidor remoto para recibir más instrucciones, Malware también establece un proxy local con el objetivo de interceptar el tráfico web de las víctimas y robar scripts maliciosos en tiempo real a bancos, criptomonedas y otros sitios web sensibles.

Otras características de JSCEAL incluyen recopilar información del sistema, cookies de navegador, contraseñas de llenado automático, datos de cuenta de telegrama, capturas de pantalla, pulsaciones de teclas y billeteras de criptomonedas al mando para ataques y manipulación de ataques intermedios (AITM). También puede actuar como un troyano de acceso remoto.

«Este sofisticado malware está diseñado para ser resistente a las herramientas de seguridad tradicionales, al tiempo que obtiene un control absoluto sobre la máquina víctima», dijo Checkpoint. «La combinación de código compilado y una gran ofuscación tomó el esfuerzo analítico y el tiempo al mostrar una variedad de características».

«Los archivos JSC permiten a los atacantes ocultar de manera fácil y efectiva su código, pasar por alto los mecanismos de seguridad y dificultar el análisis».

Source link