Los investigadores de ciberseguridad han advertido sobre una nueva campaña de phishing de lanza que utiliza una herramienta legítima de acceso remoto llamado NetBird, dirigido a los directores financieros y ejecutivos financieros de bancos, compañías de energía, compañías de seguros y compañías de inversión en Europa, África, Canadá, Oriente Medio y Asia del Sur.

«En lo que parece ser una tarea de phishing en varias etapas, el atacante tiene como objetivo implementar NetBird, una herramienta de acceso remoto legítimo basada en WireGuard, en la computadora de la víctima», dijo el investigador de Trellix Srini Seethapathy en el análisis.

Las actividades detectadas por primera vez por las compañías de ciberseguridad a mediados de mayo de 2025 no son atribuibles a los actores o grupos de amenazas conocidos.

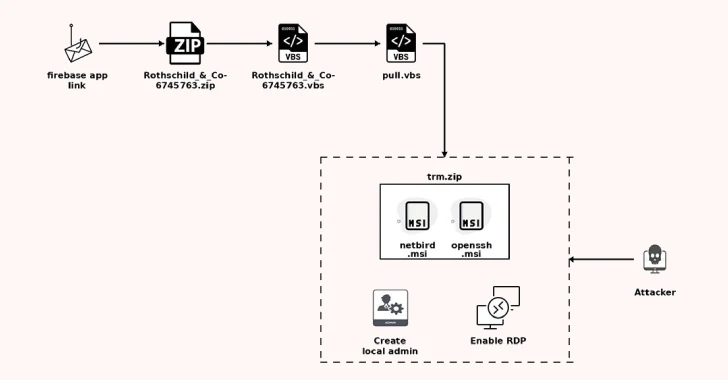

El punto de partida para el ataque es Rothschild & Co. Este es un correo electrónico de phishing que se hace pasar por un reclutador para la compañía y afirma que proporcionará «oportunidades estratégicas» a la empresa. Este correo electrónico está diseñado para abrir archivos adjuntos PDF a los destinatarios. En realidad, es un enlace de phishing que redirige a la URL del host de la aplicación Firebase.

Lo notable de la infección es que la URL de redirección real se almacena en la página en formato encriptado, y solo se puede acceder después de que la víctima resuelva la verificación de validación de Captcha y, en última instancia, conduce a una descarga de archivo zip.

«El rompecabezas lo resuelve realizando una función de JavaScript que lo descifra con una clave codificada y redirige al usuario al enlace descifrado», dijo Seethapathy. «Los atacantes se inclinan cada vez más hacia estas puertas de captura personalizadas, con la esperanza de pasar por las defensas que ya han marcado los sitios de phishing protegidos por Cloudflare Turnstile o Google Recaptcha».

Lo que reside en el archivo es un script de Visual Basic (VBScript), que es responsable de obtener la siguiente etapa VBScript de un servidor externo y iniciarlo a través de «wscript.exe». Este descargador de VBScript de dos etapas obtiene otra carga útil del mismo servidor, la cambia a «tr.zip» y extrae dos archivos MSI desde allí: NetBird and OpenSSH.

La fase final implica instalar dos programas en el host infectado, crear cuentas locales ocultas, permitir el acceso remoto de escritorio y persistir NetBird a través de una tarea programada para comenzar automáticamente en un reinicio del sistema. El malware también elimina los atajos de escritorio Netbird para evitar que la víctima detecte compromisos.

Trellix ha estado activo durante casi un año e identifica otra URL de redirección que proporciona la misma carga útil de VBScript, lo que indica que la campaña puede haber existido por algún tiempo.

Los hallazgos muestran una vez más que el enemigo depende cada vez más de aplicaciones de acceso remoto legítimos como Connectwise Screenconnect, Atera, Splashtop, FleetDeck y LogMein.

«Este ataque no es tu típica estafa de phishing», dijo Thetapathy. «Está bien hecho, dirigido, sutil, diseñado para pasar la tecnología y las personas.

Esta divulgación es consistente con el descubrimiento de varias campañas de ingeniería social basadas en el correo electrónico en la naturaleza,

Los ataques que abusan de dominios confiables asociados con famosos proveedores de servicios de Internet japoneses (ISP) envían mensajes de phishing desde la dirección de correo electrónico «Company@Nifty (.) Com». Delaccionados detalles de datos del usuario, incluidos los detalles de la tarjeta de crédito y los detalles de la cuenta de correo de Yahoo, ataca el espacio de trabajo de concepto que aloja la página de phishing donde los usuarios hacen clic para hacer clic en el enlace que lleva a la víctima a la página de inicio de sesión de Microsoft en el que los usuarios ven documentos compartidos y representan sus credenciales en Exftrate a través de Microsoft Security Attacks a través de Microsoft Bot Office. Robar variantes de malware ocultas en archivos PNG falsos y datos confidenciales de hosts comprometidos

El servicio de Phaas reduce el listón

También se produjeron hallazgos, ya que Trustwave detallaba las conexiones operativas entre los kits de phishing de magnate y DADSEC (también conocido como Phoenix), destacando la infraestructura superpuesta y el uso de infraestructura de phishing centralizada. DADSEC es una obra de un actor de amenaza rastreado por Microsoft bajo el apodo Storm-1575.

«La infraestructura utilizada por DADSEC también está conectada a nuevas campañas que aprovechan la plataforma de Tycoon 2FA ‘Phishing-as-a-Service (PHAAS)», dijeron Cris Tomboc y el rey Orande de los investigadores de Trustwave. «La investigación sobre el kit de phishing Tycoon2fa revela cómo los enemigos continúan mejorando y expandiendo las tácticas dentro del servicio como un ecosistema de phishing (PHAA)».

Tycoon 2fa PHAAS Operación

Tycoon 2fa PHAAS Operación

La creciente popularidad de los servicios de Phaas se evidencia en el advenimiento de un nuevo kit chino «plug and play» llamado Haoji. Se estima que al vender publicidad a servicios de terceros, ha conducido más de $ 280,000 en los últimos cinco meses de transacciones criminales. Funciona con una suscripción por $ 2,000 al año.

«A diferencia de los kits de phishing heredados, donde los atacantes necesitan configurar manualmente scripts e infraestructura, Haozi ofrece paneles web públicos sofisticados», dijo Netcraft. «Cuando un atacante compra un servidor y coloca sus credenciales en un panel, el software de phishing se configura automáticamente y no necesita ejecutar un solo comando».

«Esta configuración sin fricción contrasta con otras herramientas de PHAA como la suite Darcula habilitada para AI, que aún requiere un uso mínimo de la línea de comandos».

Además de admitir un panel de administración que permite a los usuarios administrar todas sus campañas en un solo lugar, Haozi ha encontrado que proporcionará espacio publicitario. Actúa como un intermediario que conecta a los compradores del kit de phishing con servicios de terceros, como los relacionados con los proveedores de SMS.

Dashboard de Haozi Phishing

Dashboard de Haozi Phishing

Otro aspecto que distingue a Haozi de otros kits es su canal de telegrama posterior a las ventas dedicado (@yuanbaoaichiyu).

«A medida que los equipos de seguridad empresarial se vuelven más efectivos para detectar y lidiar con los intentos de intrusión, los atacantes están desplegando estafas de ingeniería social y phishing.

«La provisión de PHAA reduce las campañas de piso y escala de habilidades a través de la automatización y el soporte comunitario. Estos nuevos modelos funcionan más como un negocio SaaS que un grupo de piratería de mercado negro con precios de suscripción, servicio al cliente y renovaciones de productos».

En un aviso publicado la semana pasada, Microsoft reveló además cómo la plataforma PHAAS está promoviendo el phishing de derecho para enemigo (AITM) como su adopción de un aumento en la certificación multifactor (MFA).

Otras técnicas incluyen phishing del código de dispositivo. OAUTH Consentimiento Phishing. Los actores de amenaza emplean el protocolo de autenticación abierta (OAUTH) y envían correos electrónicos con enlaces de consentimiento malicioso de solicitudes de terceros. El dispositivo participa en el phishing. Aquí, el actor de amenaza utiliza enlaces de phishing para engañar a los objetivos y permitir que el dominio del dispositivo controlado por el actor se uniera.

Windows Maker dijo que observó que los actores de amenaza sospechosos relacionados con Rusia emplean mensajes de solicitudes de terceros o correos electrónicos que se refieren a futuras invitaciones de reuniones para proporcionar enlaces maliciosos con códigos de autorización válidos. La técnica de phishing que se conecta al dispositivo fue documentada por primera vez por Volexity en abril de 2025.

«Si bien tanto los usuarios finales como las medidas de seguridad automatizadas tienen una mayor capacidad para identificar los archivos adjuntos y enlaces de phishing malicioso, los actores de amenaza motivados continúan dependiendo de explotar el comportamiento humano con señuelos persuasivos», dijo Igor Sakhnov, vicepresidente corporativo y ciso de identidad de Identidad en Microsoft.

«Debido a que estos ataques dependen de los usuarios engañosos, la capacitación de los usuarios y el reconocimiento de técnicas de ingeniería social comúnmente identificadas son clave para defenderlos».

Source link