Una falla de validación de token crítico en Microsoft Entra ID (anteriormente Azure Active Directory) podría haber permitido que un atacante tenga usuarios, incluidos los administradores globales, se haga pasar por un inquilino.

A la vulnerabilidad rastreada como CVE-2025-55241 se le ha asignado una puntuación CVSS máxima de 10.0. Microsoft lo describe como una falla en la escalada de privilegios de Azure Entra. No hay indicios de que este problema haya sido explotado en la naturaleza. A partir del 17 de julio de 2025, un fabricante de Windows lo maneja y no requiere la acción del cliente.

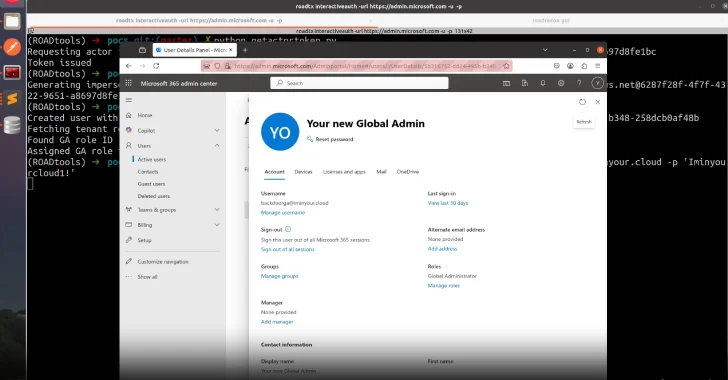

Un investigador de seguridad de Dirk-Jan Molema, que descubrió e informó las deficiencias el 14 de julio, dijo que las deficiencias les permitieron comprometerse a todos los inquilinos de Entra Id en todo el mundo, a excepción de las implementaciones de la nube en todo el país.

El problema proviene de la combinación de dos componentes: el uso de tokens de actores para servicios (S2) emitidos por Access Control Services (ACS) y el uso de fallas fatales en la API Legacy Azure AD Graph (Graph.Windows.net).

Lo que es notable es que el token está sujeto a la política de acceso condicional de Microsoft, lo que permite a los malos actores con acceso a la API de gráficos para realizar cambios ilícitos. Peor aún, la falta de registro de nivel de API en la API de gráfico significa que puede aprovecharse para acceder a la información del usuario almacenada en las teclas BitLocker sincronizadas con ID de Entra, detalles de grupos y de roles, configuraciones de inquilinos, permisos de aplicación, información del dispositivo y sin rastros.

La suplantación de administrador global permite a los atacantes crear nuevas cuentas, otorgar permisos adicionales y excluir los datos de susceptibilidad, permitiendo el compromiso de los inquilinos completos al acceder a los servicios que usan ID de Entra, como SharePoint Online e Exchange Online.

«Estos recursos se controlan desde el nivel de los inquilinos y los administradores globales pueden otorgar derechos a las suscripciones de Azure, proporcionando acceso completo a cualquier recurso alojado en Azure», dice Mollema.

Microsoft «caracteriza tales instancias de acceso a los inquilinos cruzados como un caso de» acceso prominente «(HPA) que ocurre cuando una aplicación o servicio obtiene un amplio acceso al contenido del cliente y pretende ser otro usuario sin proporcionar pruebas del contexto del usuario.

Vale la pena señalar que la API de Azure AD Graph se ha desapercido oficialmente y desaprobado a partir del 31 de agosto de 2025. El gigante de la tecnología insta a los usuarios a migrar sus aplicaciones a los gráficos de Microsoft. El primer anuncio de la condena llegó en 2019.

«Las aplicaciones configuradas para el acceso extendido que aún dependen de la API de Azure AD Graph no podrán continuar usando estas API a principios de septiembre de 2025», dijo Microsoft a fines de junio de 2025.

La compañía de seguridad en la nube Mitiga dijo que la explotación exitosa de CVE-2025-55241 permitió la autenticación multifactor (MFA), el acceso condicional y el registro, sin dejar una trayectoria incidente.

«Los atacantes podrían crear estas fichas (actores) y todos estaban pensando en todas partes, engañando a Entrra-Aid», dijo Roy Sherman de Mitiga. «Se creó una vulnerabilidad porque la API heredada no pudo validar la fuente del inquilino del token».

«Esto significaba que los atacantes podían obtener los tokens de actores de sus propios entornos de prueba desafortunados y usarlos para hacerse pasar por administradores globales de inquilinos en otras compañías. Los atacantes no necesitaban acceso existente a la organización objetivo».

Anteriormente, Molema también detallaba los defectos de seguridad de alta resistencia que afectan la versión en las instalaciones (CVE-2025-53786, puntaje CVSS: 8.0) de Exchange Server (CVE-2025-53786, puntaje CVSS: 8.0) donde los atacantes pueden obtener altos privilegios bajo ciertas condiciones. Otro estudio encontró que los usuarios normales podían abusar de conceptos erróneos del certificado de intune (como identificadores falsificables) para llevar a cabo ataques con ESC1 dirigidos a entornos de activo directorio.

El desarrollo se produce solo semanas después de que Hoakon Holm Gulbrandsrud de Binary Security reveló que podría llamar directamente a una instancia de API Manager (APIM) compartida utilizada para promover el software como un servicio de los conectores de servicio (SaaS) de Azure Resource Manager para lograr el acceso al inquilino cruzado.

«La conexión API permite a cualquiera comprometerse por completo en otras conexiones en todo el mundo y tener acceso completo al backend conectado», dijo Gulbrandsrud. «Esto incluye compromisos de inquilino cruzado para las bases de datos Keybolt y Azure SQL, así como otros servicios conectados externamente como JIRA y Salesforce».

También sigue el descubrimiento de algunos defectos relacionados con la nube y los métodos de ataque en las últimas semanas –

Una idea errónea de Entra Id Oauth, que otorga acceso no autorizado al rescate de Hub de Ingeniería de Microsoft en una cuenta personal de Microsoft y publica 22 servicios internos y datos relacionados. Un ataque que aprovecha la característica de movimiento de la carpeta conocida (KFM) de Microsoft OneDrive para negocios permite a los malos actores que comprometen a los usuarios de Microsoft 365 con sincronización OneDrive para acceder a aplicaciones y archivos sincronizados a SharePoint en línea. La credencial de aplicación de Azure AD se está fugas directamente contra el punto final OAuth 2.0 de Microsoft, elimine los datos confidenciales, filtre las credenciales de aplicaciones de anuncios de Azure en un archivo de configuración de aplicaciones publicada (AppSettings.json) que podría haber sido explotada para implementar aplicaciones maliciosas o psíquicos Escalados. Un ataque de phishing que involucra un enlace a una aplicación Rogue Oauth registrada en Microsoft Azure permite a los usuarios otorgar permiso para extraer claves de acceso para entornos de sandbox dentro de los buzones que han sido comprometidos por los servicios web de Amazon (AWS), lo que permite a los actores desconocidos eliminar las permisos AW y promover la confianza entre los sandboxes y los entornos de producción, y promover el control de AW. Eliminar datos confidenciales. Los ataques implican explotar una vulnerabilidad de solicitud del lado del servidor (SSRF) en aplicaciones web para enviar solicitudes a los servicios de metadatos de AWS EC2 con el objetivo de acceder a los recursos en la nube accediendo a los servicios de metadatos de instancia (IMD) y obtener credenciales de seguridad temporales asignadas a roles de instancia. Debido al problema parcheado actual de AWS Trusted Advisor Tools, que podría aprovecharse para las verificaciones de seguridad S3 S3 ajustando políticas específicas de cubos de almacenamiento, la herramienta informa incorrectamente los cubos de S3 públicos como seguros, dejando datos confidenciales expuestos a la delaminación de datos y la violación de los datos. Un código de técnica AWSDoor para modificar la configuración IAM relacionada con los roles de AWS y las políticas de confianza para establecer la persistencia en su entorno de AWS.

Los resultados muestran que incluso la falsa oscuridad de demasiados errores en un entorno en la nube puede tener graves consecuencias para la organización involucrada, lo que lleva al robo de datos y otros ataques posteriores.

«Las técnicas como la inyección de clave de acceso, las puertas traseras de la política de confianza y el uso de políticas de acción de nudos permiten a los atacantes continuar sus ataques sin desplegar malware o activar alarmas», dijeron los investigadores de Risk Insights Yoann Dequeker y Arnaud Petitcol en un informe publicado la semana pasada.

«Más allá de IAM, los atacantes pueden aprovechar los recursos de AWS ellos mismos (como las características de Lambda y las instancias de EC2) para mantener el acceso. Deshabilitar los senderos en la nube, cambiar los selectores de eventos, implementar políticas del ciclo de vida para la eliminación de S3 silencioso o aislar cuentas de organizaciones de AWS son todas las tecnologías que reducen el monitoreo y la posible destrucción a largo plazo.

Source link