Los investigadores de ciberseguridad han marcado las redes IP ucranianas para participar en una campaña masiva de fuerza bruta y spray de contraseña dirigida a SSL VPN y dispositivos RDP de junio a julio de 2025.

Esta actividad surgió del sistema autónomo con sede en Ucrania FDN3 (AS211736), cada compañía de seguridad cibernética francesa Intrinsec.

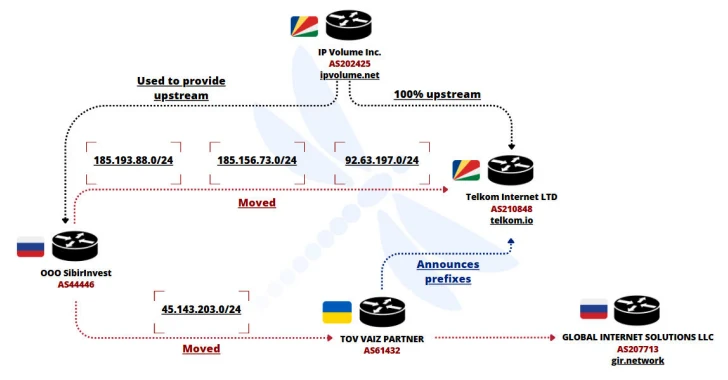

«Creemos que FDN3 es parte de una infraestructura abusiva más amplia que consta de otras dos redes ucranianas (AS61432) y Erishenya-ASN (AS210950), así como un sistema autónomo con sede en Seichel llamado TK-NET (AS210848).

«Todo esto se asignará en agosto de 2021, y en muchos casos intercambiaremos prefijos IPv4 entre sí para evitar listas de bloques y continuaremos alojando actividades abusivas».

AS61432 está anunciando un solo prefijo de 185.156.72 (.) 0/24, mientras que AS210950 ha anunciado dos prefijos de 45.143.201 (.) 0/24.

185.193.89 (.) 0/20. Los dos sistemas autónomos fueron asignados en mayo y agosto de 2021, respectivamente. La mayoría de los prefijos también se anunciaron en AS210848, otro sistema autónomo asignado en agosto de 2021.

«La red tiene su sede en Seychelles y comparte todos los acuerdos de transporte con IP Volume Inc. (AS202425), creada por el propietario de Extel. Desde 2005, ha sido infame por ejecutar un servicio de alojamiento a prueba de balas significativamente abusivo en los Países Bajos».

Todo el prefijo, trasladado de AS61432 y AS210950, ha sido anunciado por redes a prueba de balas y abusivas que han sido llevadas a la vanguardia por compañías de shell como Globl Internet Solutions LLC (GIR.NETWork), Global Connectivity Solutions LLP, Verasel, IP Volume Inc. y Telkom Internet Ltd..

Los hallazgos se construyeron sobre revelaciones anteriores sobre cómo se asignaron múltiples redes en agosto de 2021 y con sede en Ucrania y Seychelles (AS61432, AS210848 y AS210950). En junio de 2025, algunos de los prefijos IPv4 anunciados por estas redes se trasladaron a FDN3, que se creó en agosto de 2021.

Eso no es todo. Uno de tres prefijos publicados por AS210848 y AS61432 fue anunciado previamente por otra red rusa Sibirinvest OOO (AS44446). De los cuatro prefijos IPv4 anunciados por FDN3, uno de ellos (88.210.63 (.) 0/24) está calificado previamente por una solución de alojamiento a prueba de balas con sede en Estados Unidos llamada Virtualine (AS214940 y AS214943).

Este rango de prefijo IPv4 se atribuye a grandes intentos de fortaleza bruta y spray de contraseña, con un escala de actividad para registrar máximos entre el 6 y el 8 de julio de 2025.

Los esfuerzos de difusión de Bruteforce y contraseña para los activos SSL VPN y RDP podrían durar hasta tres días, según Intrinsec. Tenga en cuenta que estas técnicas son empleadas por varios grupos de ransomware (RAA) como Blackbusta, grupos globales y centros de rescate como vectores de acceso iniciales para violar redes corporativas.

Los otros dos prefijos que FDN3 anunciaron el 92.63.197 (.) 24/04 y 185.156.73 (.) 0/24 fueron anunciados previamente por AS210848 y mostrar una alta superposición operativa. 92.63.197 (.) 0/24 tiene conexiones con redes spam búlgaras como ROZA-AS (AS212283).

«Estas poderosas similitudes, incluida la configuración, el contenido del host y las fechas de creación, han llegado a apreciar los sistemas autónomos antes mencionados operados por un administrador de alojamiento a prueba de balas típico con un alto nivel de confianza», explicó Intrinsec.

Un análisis posterior de FDN3 reveló su relación con una compañía rusa llamada Alex Host LLC. Estaba vinculado a proveedores de alojamiento a prueba de balas como TNSecurity, que se utilizan para albergar la infraestructura Doppelganger.

«Este estudio nuevamente destaca el fenómeno común de los ISP en alta mar, como IP Volume Inc., que permite redes a prueba de balas más pequeñas a través de contratos de pares y alojamiento de prefijo», dijo la compañía. «Gracias a ubicaciones offshore como Seychelles, que brindan anonimato a los propietarios de estas compañías, las actividades maliciosas llevadas a cabo a través de esas redes no pueden atribuirse directamente a ellos».

Este desarrollo se debe a que CANSYS descubrió un sistema de gestión de backproxy de conexión asociado con una botnet polared, que actualmente se ejecuta en más de 2.400 hosts. Este sistema es un servidor RPX que actúa como una puerta de enlace proxy de conexión inversa que administra nodos proxy y puede exponer servicios proxy.

«El sistema parece un servidor bien diseñado que podría ser una de las muchas herramientas utilizadas para administrar botnets polared», dijo el investigador de seguridad Mark Elsie. «Este servicio en particular no está relacionado con Polaredge y también podría ser un servicio que Botnet usa para saltar entre diferentes relés».

Source link