Los investigadores de ciberseguridad han descubierto un nuevo stock de ransomware llamado HybridPetya, similar al infame malware Petya/Notpetya, pero también incorpora la capacidad de omitir el mecanismo de arranque seguro de un sistema de interfaz de firmware extendido unificado (UEFI) utilizando las posibilidades de divulgación de vulnerabilidades descritas este año.

La compañía de ciberseguridad eslovaca ESET dijo que la muestra se cargó en la plataforma Virustotal en febrero de 2025.

«HybridPetya cifra la tabla de archivos maestros que contiene metadatos importantes sobre todos los archivos en una partición en formato NTFS», dijo el investigador de seguridad Martin Smolár. «A diferencia de Petya/Notpetya original, HybridPetya puede dañar los sistemas modernos basados en UEFI al instalar aplicaciones EFI maliciosas en la partición del sistema EFI».

En otras palabras, una aplicación UEFI ampliada es un componente central que maneja los archivos de la tabla de archivos maestros (MFT) que contienen metadatos relacionados con todos los archivos en una partición en formato NTFS.

HybridPetya viene con dos componentes principales: Bootkit y el instalador, el primero se muestra en dos versiones diferentes. Bootkit, implementado por el instalador, es el principal responsable de cargar su configuración y verificar su estado de cifrado. Puede tener tres valores diferentes-

0- Preparación para el cifrado 1- ya cifrado, pagado por rescate, descifrado de disco

Si establece el valor en 0, configure el indicador en 1 y use el algoritmo de cifrado Salsa20 para cifrar la clave y no CE especificada en la configuración. Además, cree un archivo llamado «\ Efi \ Microsoft \ Boot \ Counter» en la partición del sistema EFI antes de comenzar el proceso de cifrado de disco para todas las particiones de formato NTFS. Este archivo se utiliza para rastrear grupos de disco que ya están encriptados.

Además, Bootkit actualiza los mensajes CHKDSK falsos que aparecen en la pantalla de la víctima con información sobre el estado de cifrado actual, pero se engaña a la víctima para pensar que el sistema está reparando un error de disco.

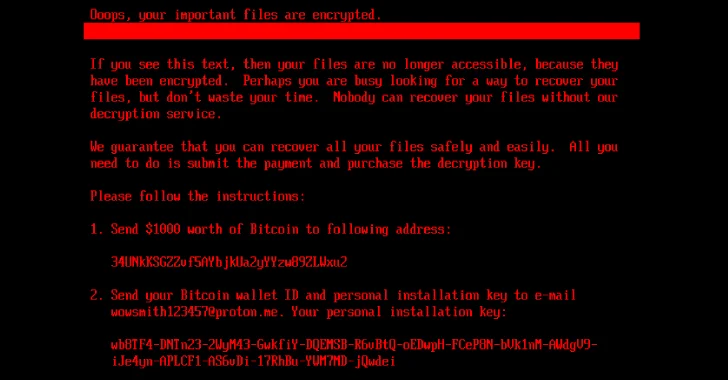

Si el Bootkit detecta que el disco ya está encriptado (es decir, el indicador está configurado en 1), proporcionará a la víctima una nota de rescate y les pedirá que envíen $ 1,000 en bitcoin a la dirección de billetera especificada (34UNKKSGZZVF5AYBJKUA2YZW89ZLWXU2). La billetera está actualmente vacía, pero recibió $ 183.32 entre febrero y mayo de 2025.

La pantalla Ransom Note también ofrece la opción de ingresar la clave de trampa comprada al operador después de que la víctima haya realizado el pago. El Bootkit verifica la clave e intenta descifrar el archivo «Efi \ Microsoft \ Boot \ Verify». Si se ingresa la clave correcta, el valor del indicador se establece en 2 y el paso de descifrado comienza leyendo el contenido del archivo «\ Efi \ Microsoft \ Boot \ contar».

«Si el número de grupos descifrados es igual al valor del contador, el descifrado se detendrá», dijo Smolár. «Durante el proceso de decodificación de MFT, el kit de arranque indica el estado del proceso de decodificación actual».

Durante la fase de descifrado, BootKit también implica recuperar cargadores de arranque legítimos – «\ Efi \ Boot \ Bootx64.efi» y «\ Efi \ Microsoft \ Boot \ Bootmgfw.efi» – de una copia de seguridad previamente creada. Una vez que se complete este paso, se le pedirá a la víctima que reinicie la máquina de Windows.

Vale la pena señalar que un cambio de gestor de arranque iniciado por el instalador durante la implementación de componentes de Bootkit de UEFI desencadena un bloqueo del sistema (también conocido como pantalla azul o BSOD) y asegura que el binario del kit de arranque se ejecute cuando el dispositivo se enciende.

Se ha encontrado que algunas variaciones de HybridPetya con ESET agregada usan mal CVE – 2024‑7344 (puntaje CVSS: 6.7). Asegure el bypass de arranque.

Esta variante también está empaquetada en un archivo especialmente creado llamado «Cloak.dat» que se puede cargar a través de reloader.efi y contiene el binario de Bootkit xored. Microsoft luego canceló los viejos y vulnerables binarios como parte del parche para la actualización del martes para la actualización de enero de 2025.

«Cuando el binario reloader.efi (expandido como bootmgfw.efi) se ejecuta durante el arranque, busca la existencia del archivo Cloak.dat en la partición del sistema EFI, carga aplicaciones UEFI incrustadas desde el archivo de una manera muy irrelevante, ignorando por completo la verificación de integridad.

Otro aspecto de HybridPetya y NotPetya difiere de las capacidades destructivas de este último, donde los artefactos recién identificados permiten a los actores de amenaza reconstruir las claves de descifrado de las claves de las instalaciones personales de las víctimas.

Los datos de telemetría de ESET muestran que no hay evidencia de que se esté utilizando petios híbridos en la naturaleza. La compañía de ciberseguridad también señaló los descubrimientos recientes de la prueba de concepto de Uefi Petya (POC) por parte del investigador de seguridad Aleksandra «Hasherezade» Doniec, y agregó que podría haber «alguna relación entre los dos casos». Sin embargo, HybridPetya no descarta la posibilidad de que sea un POC tampoco.

«HybridPetya ahora es al menos el cuarto ejemplo públicamente conocido de un Bootkit UEFI real o de prueba de concepto con la funcionalidad de bypass de arranque segura de UEFI, uniendo BlackLotus (explotando CVE-2022‑21894), bootkitty (explotando logofail) y el hyper-v retroceso (explotando CVE-2020-26200),» Said.

«Esto muestra que no solo es posible asegurar el omisión de arranque, sino que se está volviendo más común y atractivo tanto para los investigadores como para los atacantes».

Source link