Los investigadores de ciberseguridad han descubierto un nuevo Troya de acceso remoto de Android (rata) llamado PlayPraetor, que infectó más de 11,000 dispositivos, principalmente en Portugal, España, Francia, Marruecos, Perú y Hong Kong.

«El rápido crecimiento de Botnets, que actualmente supera las 2,000 nuevas infecciones por semana, está impulsado por una campaña agresiva centrada en los hablantes de español y francés, lo que indica un cambio estratégico de las bases de víctimas anteriores».

Manejado por el panel de Comando y Control de China (C2), PlayPraetor es un desvío importante de otros troyanos de Android, ya que puede abusar de los servicios de accesibilidad para obtener control remoto y proporcionar pantallas de inicio de sesión de superposición falsas en casi 200 aplicaciones bancarias y billeteras de criptomonedas en intentos de secuestrar cuentas de víctimas.

PlayPraetor, documentado por primera vez por CTM360 en marzo de 2025, detalló su operación en miles de páginas de descarga de Fraudulent Google Play Store para recolectar calificaciones bancarias, monitorear la actividad del portapapeles y ejecutar una campaña de fraude masiva e interconectada que le permite monitorear las pulsaciones de cerebro.

«Los enlaces a las páginas de PlayStore de Plays se distribuyen a través de meta anuncios y mensajes SMS para alcanzar efectivamente una amplia gama de audiencias», dijo la compañía con sede en Bahrein en ese momento. «Estos anuncios y mensajes engañosos llevan a los usuarios a dominios fraudulentos que engañan a los usuarios para que haga clic en enlaces y alojen a los apks maliciosos».

Calificado como una operación ajustada globalmente, PlayPraetor tiene cinco variaciones diferentes que aprovechan las aplicaciones web progresivas falsas (PWA), aplicaciones basadas en WebView (PHISH), persistentes y C2 (Phantom) Servicios de accesibilidad, alentando el phishing e invitaciones basadas en el código para los usuarios de trucos.

Según la compañía de prevención de fraude italiana, la variante fantasma de PlayPraetor es capaz de fraude en dispositivos (ODF), controlado por dos operadores afiliados principales que controlan alrededor del 60% de la botnet (alrededor de 4,500 dispositivos infractores) y están dominados por dos operadores de afiliados importantes que trabajan sobre los objetivos portugueses de la voz portuguesa.

«Su funcionalidad central se basa en el abuso de los servicios de accesibilidad de Android para controlar los dispositivos comprometidos a escala en tiempo real», dijo Clafy. «Esto permite a los operadores realizar acciones fraudulentas directamente en el dispositivo de la víctima».

Fuente de la imagen: CTM360

Fuente de la imagen: CTM360

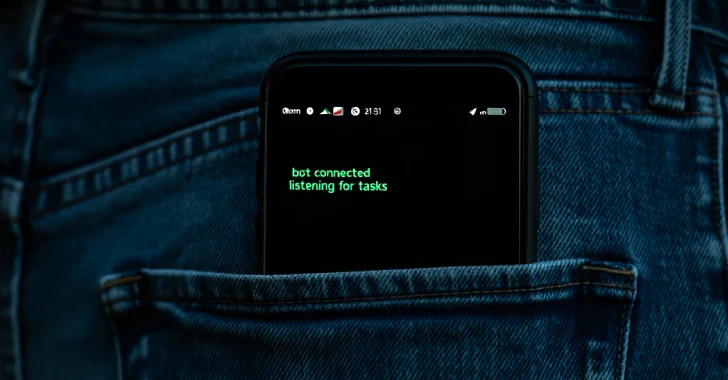

Una vez instalado, los malware Beacons al servidor C2 a través de HTTP/HTTPS y crea un canal bidireccional para emitir comandos utilizando conexiones WebSocket. También configura una conexión de Protocolo de mensajería en tiempo real (RTMP) para iniciar una transmisión de video en vivo de la pantalla de un dispositivo infectado.

La naturaleza en evolución de los comandos compatibles indica que PlayPraetor es desarrollado activamente por los operadores, lo que permite el robo de datos integral. En las últimas semanas, los ataques que distribuyen malware se han dirigido cada vez más a las víctimas de habla española y árabe, lo que indica una expansión generalizada en la provisión de malware como servicios de servicio (MAA).

El panel C2 no solo se usa para interactuar activamente con dispositivos comprometidos en tiempo real, sino que también permite la creación de páginas de entrega de malware a medida que imitan la tienda Google Play en dispositivos de escritorio y móviles.

«El éxito de la campaña se basa en una metodología operativa bien establecida y aprovecha el modelo MAAS de múltiples afiliados», dijo Kleef. «Esta estructura permite una amplia gama de campañas específicas».

PlayPraetor es el último malware derivado de actores de amenazas de habla china que tienen como objetivo participar en fraude financiero. Esta es una tendencia ejemplificada en la aparición de pandas venenosas y Super Card X durante el año pasado.

Los pandas tóxicos evolucionan

Según los datos de Bitsight, Toxypanda comprometió alrededor de 3.000 dispositivos Android en Portugal, seguido de España, Grecia, Marruecos y Perú. La campaña de distribución de malware utiliza TAG-1241, un sistema de distribución de tráfico (TDS) para la distribución de malware utilizando ClickFix y una falsa señora de actualización de Google Chrome.

«Esta redirección cuidadosamente coordinada es parte del diseño de TDS, lo que asegura que solo los objetivos seleccionados se centren en estos puntos finales maliciosos», dijo el investigador de seguridad Pedro Fare en un informe la semana pasada.

La última versión de ToxicPanda mejora su predecesor al incorporar un algoritmo de generación de dominio (DGA) para establecer C2 y aumentar la resistencia operativa frente a los derribos de infraestructura. Además, se queman nuevos comandos en el malware para configurar un dominio C2 alternativo y proporcionar un mejor control sobre las superposiciones maliciosas.

DoubleTrouble aumenta

Los hallazgos surgen cuando Zimperium descubre otro troyano de banca Android refinado llamado Double Trouble. Evoluciona más allá de los ataques superpuestos, registra pantallas de dispositivos, registra las teclas de teclas y ejecuta varios comandos para la eliminación de datos y el control del dispositivo arraigado.

Además de su fuerte inclinación hacia el abuso de los servicios de accesibilidad de Android y la realización de actividades fraudulentas, la estrategia de distribución de DoubletrOuble incluye el aprovechamiento de sitios web falsos que alojan muestras de malware directamente dentro del canal Discord.

«Las nuevas características incluyen robar perdigones, mostrar superposiciones de IU maliciosas que desbloquean patrones, capacidades integrales de grabación de pantalla, bloqueando la apertura de ciertas aplicaciones y capacidades avanzadas de keylogging».

Source link