Los equipos de ciberseguridad quieren ir más allá de considerar las amenazas y vulnerabilidades de forma aislada. No se trata sólo de qué podría salir mal (vulnerabilidades) y quién podría atacar (amenazas), sino también de dónde podrían cruzarse en un entorno del mundo real para exponerlo a riesgos explotables reales.

¿Qué exposiciones realmente importan? ¿Pueden los atacantes explotarlos? ¿Son efectivas nuestras defensas?

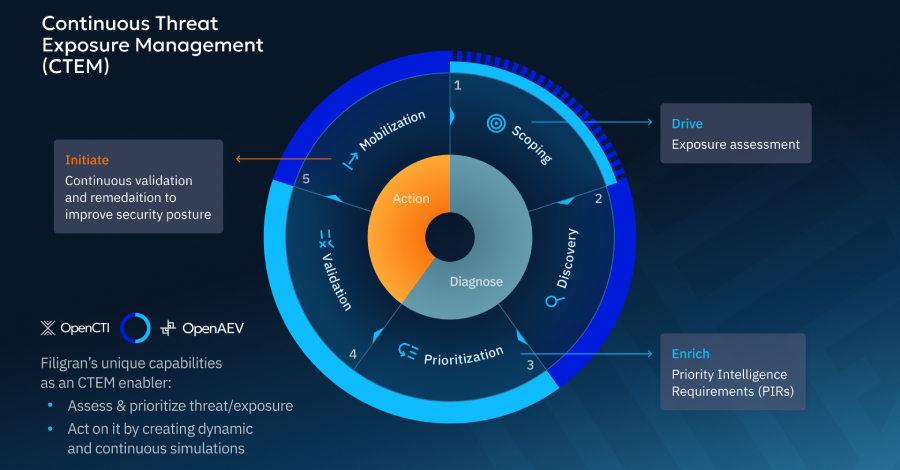

La Gestión Continua de la Exposición a Amenazas (CTEM) puede proporcionar un enfoque útil para los equipos de ciberseguridad que buscan una gestión integrada de amenazas/vulnerabilidades o exposición.

El verdadero significado de CTEM

CTEM, tal como lo define Gartner, enfatiza un ciclo «continuo» de identificación, priorización y remediación de exposiciones explotables en toda la superficie de ataque, lo que resulta en una postura de seguridad general mejorada. Este no es un análisis único y los resultados se proporcionan a través de la herramienta. Este es un modelo operativo construido en cinco pasos:

Alcance: evalúe las amenazas y vulnerabilidades para identificar los activos, procesos, adversarios, etc. más importantes. Descubrimiento: mapee las exposiciones y los vectores de ataque en todo su entorno para predecir el comportamiento del adversario. Priorizar: céntrese en lo que los atacantes realmente pueden aprovechar y lo que debe solucionarse. Validación: pruebe sus suposiciones mediante simulaciones de ataques seguras y controladas. Movilizar: impulsar la remediación basada en evidencia y la mejora de procesos

¿Cuáles son los beneficios reales de CTEM?

CTEM cambia el enfoque hacia la gestión de exposición basada en riesgos e integra muchos subprocesos y herramientas como evaluación de vulnerabilidades, gestión de vulnerabilidades, gestión de superficies de ataque, pruebas y simulación. CTEM integra la evaluación de la exposición y la validación de la exposición con el objetivo final de permitir que los equipos de seguridad registren e informen el impacto potencial en la reducción del riesgo cibernético. La tecnología y las herramientas nunca han sido un problema. De hecho, existen muchos problemas en el campo de la ciberseguridad. Al mismo tiempo, al utilizar más herramientas, hemos creado más silos. Esto es exactamente lo que CTEM intenta desafiar. ¿Podemos unificar nuestra visión de las amenazas/vulnerabilidades/superficies de ataque y tomar medidas sobre exposiciones verdaderamente explotables para reducir el riesgo cibernético general?

El papel de la inteligencia de amenazas en CTEM

Cada año se informan miles de vulnerabilidades (más de 40.000 en 2024), pero menos del 10% son realmente explotadas. La inteligencia sobre amenazas puede ser de gran ayuda para centrarse en los problemas que son importantes para su organización al vincular las vulnerabilidades con las tácticas, técnicas y procedimientos (TTP) de los atacantes observados en las campañas activas. La inteligencia sobre amenazas ya no es algo que “es bueno tener”, sino algo que “debe tener”. Esto ayuda a especificar los requisitos de inteligencia prioritarios (PIR), que es el contexto y el panorama de amenazas más importante de su entorno. Esta inteligencia de amenazas priorizada le indica qué fallas se utilizan como armas contra qué objetivos y bajo qué condiciones, lo que le permite centrarse en lo que es explotable en su entorno, en lugar de lo que es teóricamente posible.

La pregunta que debe hacerle a su equipo de inteligencia de amenazas es: «¿Estamos optimizando el valor de los datos de amenazas que estamos recopilando actualmente?» Esta es la primera área de mejora/cambio.

Reducción de riesgos impulsada por la verificación

A la inteligencia de amenazas priorizada se le deben seguir pruebas y validaciones para ver cómo funcionan los controles de seguridad contra los archivos y rutas de ataque más probables y qué impacto podría tener en la organización. El elemento clave aquí es que su programa de validación de seguridad debe ir más allá de la tecnología. También deben incluirse los procesos y las personas. Un EDR, SIEM o WAF perfectamente ajustado solo brindará una protección limitada cuando el flujo de trabajo del incidente no está claro, el manual está desactualizado o la ruta de escalada se interrumpe debido a la presión. Aquí es donde esperamos ver la integración de simulaciones de ataques e infracciones, ejercicios teóricos y pruebas de penetración automatizadas para la validación de exposición adversaria (AEV).

Evite las palabras de moda

CTEM no es un producto. Este es un enfoque estratégico que utiliza métricas basadas en resultados para gestionar las exposiciones. Su implementación tampoco puede dejarse en manos de un solo equipo/departamento de seguridad. Esto debe impulsarse desde arriba, rompiendo silos y mejorando los flujos de trabajo de seguridad entre los equipos. Comience con la etapa de “alcance” para determinar qué incluir en su programa de control de exposición y dónde enfocarse primero.

¿Cuáles son los mayores riesgos empresariales a los que la ciberseguridad puede impactar directamente? ¿Qué entornos (locales, en la nube, TI/OT, subsidiarias, etc.) y tipos de activos (joyas de la corona, terminales, sistemas de identidad, almacenes de datos, etc.) están dentro del alcance? ¿Captamos con precisión este inventario? ¿Qué adversarios y métodos de ataque son más relevantes para nuestra industria y tecnología? ¿Cómo incorporamos la inteligencia sobre amenazas y los datos de incidentes existentes para limitar el alcance? ¿Cómo se define «en riesgo significativo» (según la explotabilidad, el impacto comercial, la sensibilidad de los datos, el radio de explosión, etc.)? ¿Podemos validar nuestras herramientas, personas, procesos, herramientas hoy? ¿Cuál es nuestra capacidad inicial para solucionar el problema dentro de este alcance (personas, herramientas, SLA)?

Aunque esta no es una lista completa, estas preguntas le ayudarán a definir un alcance CTEM realista y alineado con los riesgos que pueda implementarse y medirse, en lugar de un esfuerzo demasiado amplio e inmanejable.

Conclusión:

CTEM funciona cuando respondes preguntas importantes con evidencia.

¿Qué podría perjudicarnos? ¿Cómo puede suceder esto? ¿Puedo parar?

Para obtener más recursos sobre gestión de exposición, inteligencia sobre amenazas y prácticas de verificación, visite Filigran.

Source link