La Unidad de Delitos Digitales de Microsoft dijo que ha coordinado la incautación de 338 dominios utilizados por Raccoono365, un grupo de amenazas motivado financieramente que se ha utilizado desde julio de 2024 para robar más de 5,000 calificaciones de Microsoft 365 de 94 países.

«Utilizando una orden judicial otorgada por el Distrito Sur de Nueva York, la DCU incautó 338 sitios web relacionados con servicios populares, interrumpió la infraestructura tecnológica de su negocio y bloqueó el acceso a las víctimas criminales».

«Este caso muestra que los cibercriminales no necesitan ser refinados para causar un daño generalizado. Una herramienta simple como Raccoono365 hace que el delito cibernético sea accesible para prácticamente cualquier persona, poniendo en riesgo a millones de usuarios».

Las etapas iniciales de Cloudflare Takedown comenzaron el 2 de septiembre de 2025 con acciones adicionales que ocurrieron el 3 de septiembre y el 4 de septiembre. Esto incluye prohibir todos los dominios identificados, colocar una página de advertencia de Stroma Phish antes que ellos, terminar los guiones de trabajadores relevantes y suspender las cuentas de los usuarios. El esfuerzo se completó el 8 de septiembre.

Rastreado por Windows Maker bajo el nombre de Storm-2246, el Raccoono365 se vende a otros ciberdelincuentes bajo el modelo de suscripción, con poca o ninguna experiencia técnica y permite el apego a gran escala de los ataques de phishing y calificación de recolección. El plan de 30 días cuesta $ 355, mientras que el plan de 90 días cuesta $ 999.

Los operadores también afirman que la herramienta está «construida solo para jugadores serios y sin cargadores generales presupuestarios» alojados en un servidor privado a prueba de balas sin antecedentes ocultos (a diferencia de un enlace similar a una bala, por ejemplo), y «está construido solo para jugadores serios y no para freeloaders de bajo presupuesto».

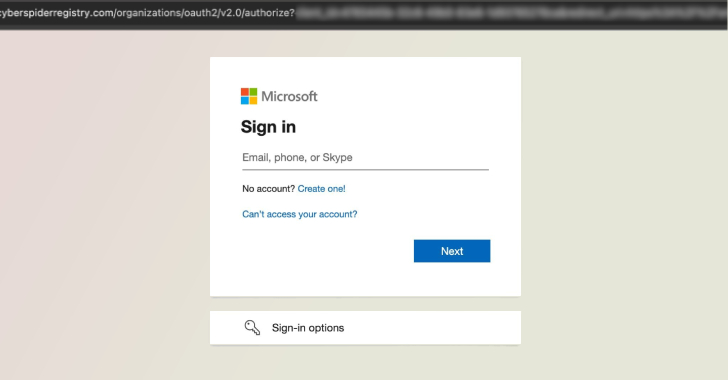

Según Morado, la campaña que usa Raccoono365 ha estado activa desde septiembre de 2024. Estos ataques generalmente imitan marcas de confianza como Microsoft, Docusign, SharePoint, Adobe, Maersk y otros con correos electrónicos fraudulentos, lo que hace que hagan clic en páginas que se parecen a los tipos y contraseñas de usuarios de Microsoft 365 de la víctima. Los correos electrónicos de phishing son a menudo los predecesores de malware y ransomware.

El aspecto más molesto desde la perspectiva de un defensor es utilizar herramientas legítimas como el torniquete de CloudFlare como Captcha y usar scripts de trabajadores de CloudFlare para implementar bots y detección de automatización para proteger sus páginas de phishing.

A principios de abril, la compañía con sede en Redmond advirtió sobre varias campañas de phishing que aprovechan los temas relacionados con los impuestos para desplegar malware como Latrodectus, Ahkbot, Guloader y Bruteratel C4 (BRC4). La página de phishing se distribuye a través de Raccoono365, y una de esas campañas se atribuye a un corredor de acceso temprano llamado Storm-0249.

La campaña de phishing cubre más de 2,300 organizaciones estadounidenses, incluidos al menos 20 proveedores de atención médica estadounidenses.

«Con los servicios de Raccoono365, los clientes pueden ingresar hasta 9,000 direcciones de correo electrónico objetivo por día y usar técnicas sofisticadas para evitar protecciones de autenticación de varios factores para robar credenciales de los usuarios y obtener acceso sostenido al sistema de la víctima», dijo Microsoft.

«Recientemente, el grupo ha comenzado a promover el Raccoono365 AI-Mailcheck, un nuevo servicio con AI diseñado para mejorar la propagación y la efectividad refinada de los ataques».

El autor intelectual detrás de Raccoono365 es el calificado Joshua Ogundipe, un individuo con sede en Nigeria. Él, junto con sus compañeros, promovió la herramienta en un fuerte canal de telegrama de 850 miembros y recibió más de $ 100,000 en pagos de criptomonedas. Se cree que el grupo de delitos electrónicos vendió alrededor de 100-200 suscripciones, pero Microsoft advierte que es subestimado.

El gigante tecnológico dijo que pudo atribuir la cortesía del lapso de seguridad operativo, que inadvertidamente expuso una billetera secreta de criptomonedas. Ogundipe y otros cuatro conspiradores están actualmente a gran escala, pero Microsoft señaló que las referencias penales de Ogundipe han sido enviadas a la policía internacional.

Cloudflare dijo en su propio análisis del servicio PHAAS que los derribos de cientos de dominios y cuentas de trabajadores tienen la intención de aumentar los costos operativos y enviar advertencias a otros actores maliciosos que pueden abusar de la infraestructura con fines maliciosos.

Desde la agitación, los funcionarios de amenazas anunciaron que «destruyeron todos los enlaces heredados de raccoono365», instando a los clientes que pagaron la suscripción de un mes a cambiar a un nuevo plan. El grupo también dijo que compensaría a los afectados al ofrecer una «suscripción adicional de una semana» después de la actualización.

«La respuesta representa un cambio estratégico de un derribo reactivo de dominio único a una interrupción masiva agresiva y dirigida a desmantelar la infraestructura operativa de actores en nuestra plataforma», dijo Cloudflare.

Source link