Los atacantes detrás de la familia de malware conocida como RomCom apuntaron a una empresa de ingeniería civil con sede en EE. UU. a través de un cargador de JavaScript llamado SocGholish y entregaron el Mythic Agent.

«Esta es la primera vez que se observa que SocGholish distribuye una carga útil de RomCom», dijo el martes el investigador de Arctic Wolf Labs, Jacob Faires, en un informe.

Se cree que esta actividad la lleva a cabo la Unidad 29155 del Estado Mayor de las Fuerzas Armadas de la Federación Rusa, también conocida como GRU. La empresa de ciberseguridad dijo que la organización objetivo había trabajado anteriormente en una ciudad con estrechos vínculos con Ucrania.

SocGholish (también conocido como FakeUpdates) está vinculado a un operador con motivación financiera rastreado como TA569 (también conocido como Gold Prelude, Mustard Tempest, Purple Vallhund, UNC1543) y actúa como un intermediario de acceso inicial, lo que permite a otros actores de amenazas lanzar una amplia gama de cargas útiles. Los clientes conocidos incluyen Evil Corp, LockBit, Dridex y Raspberry Robin.

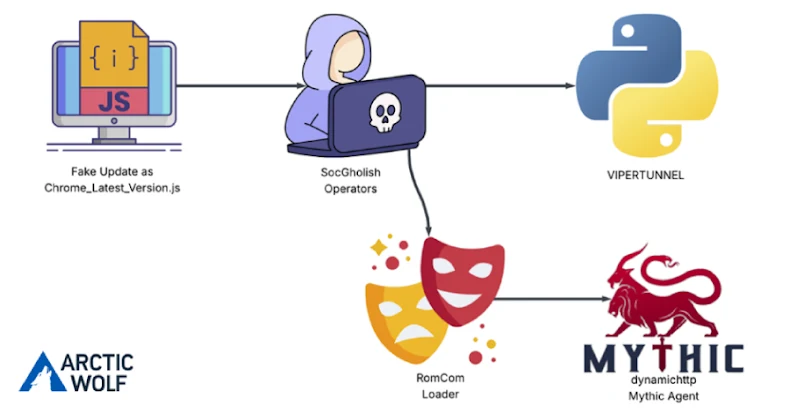

La cadena de ataque generalmente implica enviar una alerta falsa de actualización del navegador Google Chrome o Mozilla Firefox en un sitio web legítimo, engañando a los usuarios desprevenidos para que descarguen JavaScript malicioso que hace que el cargador se instale y recupere malware adicional.

En la mayoría de los casos, los ataques identifican sitios web mal protegidos y aprovechan vulnerabilidades de seguridad conocidas en complementos para inyectar código JavaScript diseñado para mostrar ventanas emergentes y activar cadenas de infección.

Mientras tanto, RomCom (también conocido como Nebulous Mantis, Storm-0978, Tropical Scorpius, UNC2596 o Void Rabisu) es el nombre asignado a un actor de amenazas alineado con Rusia conocido por incursionar tanto en el cibercrimen como en el espionaje desde al menos 2022.

Los atacantes utilizan varios métodos, incluido el phishing y los exploits de día cero, para infiltrarse en las redes objetivo y colocar sus troyanos de acceso remoto (RAT) del mismo nombre en las máquinas de las víctimas. Los ataques del grupo de hackers se dirigieron no sólo a organizaciones de defensa afiliadas a la OTAN, sino también a organizaciones dentro de Ucrania.

En el ataque analizado por Arctic Wolf, una carga útil de actualización falsa permite a un atacante ejecutar comandos en una máquina comprometida utilizando un shell inverso establecido contra un servidor de comando y control (C2). Esto incluye realizar reconocimientos y colocar una puerta trasera Python personalizada con nombre en código VIPERTUNNEL.

También proporciona un cargador de DLL para enlaces RomCom que inicia Mythic Agent. Mythic Agent es un componente clave del marco de trabajo de equipo rojo post-explotación multiplataforma que se comunica con los servidores correspondientes para admitir la ejecución de comandos, la manipulación de archivos y más.

Aunque el ataque finalmente no tuvo éxito y fue bloqueado antes de que pudiera continuar, este desarrollo demuestra el continuo interés de los actores de amenazas del RomCom en atacar a Ucrania o a las organizaciones que brindan apoyo a ese país, sin importar cuán tenue sea la relación.

«El tiempo transcurrido desde la infección[por la actualización falsa]hasta la entrega del cargador de RomCom fue de menos de 30 minutos», dijo Jacob Fairs. «La entrega no se producirá hasta que se verifique que el dominio de Active Directory objetivo coincide con los valores conocidos proporcionados por el actor de la amenaza».

«La naturaleza generalizada de los ataques SocGholish y la relativa velocidad con la que avanzan desde el acceso inicial hasta la infección los convierten en una poderosa amenaza para las organizaciones de todo el mundo».

Source link