Investigadores de ciberseguridad han descubierto dos nuevas extensiones maliciosas en Chrome Web Store diseñadas para filtrar conversaciones de OpenAI ChatGPT y DeepSeek junto con datos de navegación a servidores bajo control de atacantes.

A continuación se nombran las extensiones con más de 900.000 usuarios en total.

Chatea GPT con GPT-5, Claude Sonnet, DeepSeek AI para Chrome (ID: fnmihdojmnkclgjpcoonokmkhjpjechg, 600 000 usuarios) Barra lateral de AI con Deepseek, ChatGPT, Claude y más. (ID: inhcgfpbfdjbjogdfjbclgolkmhnooop, 300.000 usuarios)

Los hallazgos se producen semanas después de que Urban VPN Proxy, otra extensión con millones de instalaciones en Google Chrome y Microsoft Edge, fuera descubierta utilizando un chatbot de inteligencia artificial (IA) para espiar los chats de los usuarios. Esta táctica de capturar en secreto conversaciones de IA utilizando una extensión del navegador ha recibido el nombre en código de «Prompt Poaching» de Secure Anexo.

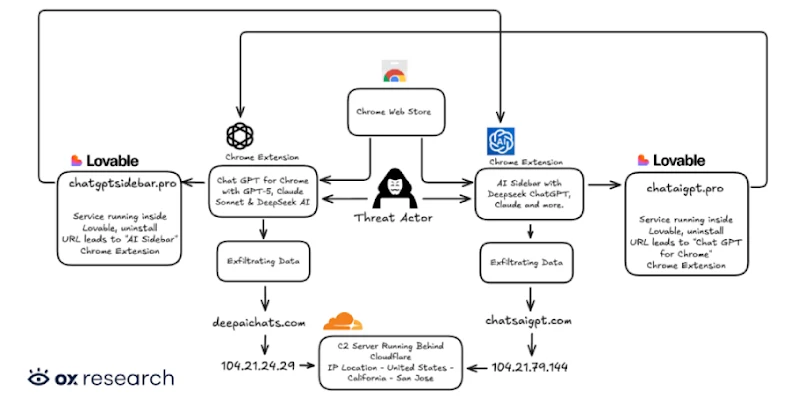

El investigador de OX Security, Moshe Siman Tov Bustan, dijo que se descubrió que las dos extensiones recientemente identificadas «filtraban conversaciones de usuarios y todas las URL de las pestañas de Chrome a un servidor C2 remoto cada 30 minutos». «El malware agrega funcionalidad maliciosa al solicitar consentimiento para ‘datos analíticos anónimos y no identificables personalmente’ mientras roba el contenido completo de la conversación de las sesiones de ChatGPT y DeepSeek».

Se descubrió que este complemento malicioso del navegador se hacía pasar por una extensión legítima llamada «Chat with all AI models (Gemini, Claude, DeepSeek…) & AI Agents» de AITOPIA, que tiene alrededor de 1 millón de usuarios. Aunque todavía está disponible para descargar desde Chrome Web Store al momento de escribir este artículo, Chat GPT para Chrome con GPT-5, Claude Sonnet y DeepSeek AI ha sido despojado de su insignia de Destacado.

Una vez instalada, la extensión maliciosa solicita permiso al usuario para recopilar el comportamiento anónimo del navegador con el fin de mejorar la experiencia de la barra lateral. Una vez que el usuario da su consentimiento a esta práctica, el malware integrado comienza a recopilar información sobre las pestañas abiertas del navegador y datos de conversaciones del chatbot.

Para lograr esto último, busca elementos DOM específicos dentro de una página web, extrae mensajes de chat y los almacena localmente para luego filtrarlos a un servidor remoto (‘chatsaigpt(.)com’ o ‘deepaichats(.)com’).

Además, se ha descubierto que los actores de amenazas utilizan Lovable, una plataforma de desarrollo web impulsada por inteligencia artificial (IA), para alojar políticas de privacidad y otros componentes de infraestructura (‘chataigpt(.)pro’ o ‘chatgptsidebar(.)pro’) para ofuscar sus acciones.

La instalación de dichos complementos puede tener consecuencias graves, ya que potencialmente pueden filtrar una amplia gama de información confidencial, incluidos datos compartidos con chatbots como ChatGPT y DeepSeek, así como la actividad de navegación web, como consultas de búsqueda y URL internas.

«Estos datos pueden usarse como arma para espionaje corporativo, robo de identidad, campañas de phishing dirigidas, etc., o venderse en foros clandestinos», dijo OX Security. «Las organizaciones cuyos empleados instalan estas extensiones pueden estar exponiendo sin saberlo propiedad intelectual, datos de clientes e información comercial confidencial».

Las extensiones genuinas se unen a la caza furtiva instantánea

La divulgación sigue al anuncio de Secure Anexo de que ha identificado extensiones de navegador legítimas como Similarweb y Stayfocusd de Sensor Tower, que tienen 1 millón y 600.000 usuarios, respectivamente, y se dedican a la caza furtiva instantánea.

Se dice que Similarweb introdujo la capacidad de monitorear conversaciones en mayo de 2025, y la actualización del 1 de enero de 2026 agregó una ventana emergente de términos de servicio completos que indica claramente que los datos ingresados en la herramienta de inteligencia artificial se están recopilando para «proporcionar un análisis detallado del tráfico y las métricas de participación». Nuestra Actualización de la Política de Privacidad, del 30 de diciembre de 2025, también explica esto con más detalle.

Esta información incluye indicaciones, consultas, contenido, cargas o archivos adjuntos (como imágenes, videos, texto, archivos CSV, etc.) y otras entradas que usted puede ingresar o enviar a ciertas herramientas de inteligencia artificial (IA), y cualquier resultado u otras salidas que pueda recibir de dichas herramientas de IA (incluido cualquier archivo adjunto contenido en dichas salidas) («Entradas y Salidas de IA»).

Dada la naturaleza y el alcance general de las entradas y salidas de la IA y los metadatos de la IA específicos de las herramientas de IA, es posible que algunos datos confidenciales se recopilen o procesen sin darse cuenta. Sin embargo, la finalidad del tratamiento no es recoger datos personales de forma que permitan identificarle. Aunque no podemos garantizar que se eliminen todos los datos personales, tomaremos medidas para eliminar o filtrar cualquier identificador que ingrese o envíe a estas herramientas de inteligencia artificial, en la medida de lo posible.

Un análisis más detallado reveló que Similarweb recopila datos de conversaciones mediante el uso de DOM scraping o, similar al caso de los proxies Urban VPN, secuestrando las API nativas del navegador como fetch() y XMLHttpRequest() para cargar archivos de configuración remota que contienen lógica de análisis personalizada para ChatGPT, Anthropic Claude, Google Gemini y Perplexity.

John Tuckner de Secure Anexo dijo a The Hacker News que este comportamiento es común a las versiones Chrome y Edge de la extensión Similarweb. El complemento Firefox de Samelweb se actualizó por última vez en 2019.

«Está claro que se está produciendo una caza furtiva instantánea para capturar las conversaciones más sensibles, y las extensiones del navegador se han convertido en un vector de explotación», dijo Tuckner. «No está claro si esto viola la política de Google de que las extensiones se crean para un único propósito y no cargan código dinámicamente».

«Esto es sólo el comienzo de esta tendencia. Más empresas comenzarán a encontrar útiles estos conocimientos. Los desarrolladores de extensiones que busquen formas de monetizar agregarán bibliotecas avanzadas como esta proporcionada por las empresas de marketing a sus aplicaciones».

Se recomienda a los usuarios que hayan instalado estos complementos y estén preocupados por su privacidad que los eliminen de su navegador y eviten instalar extensiones de fuentes desconocidas, incluso si tienen la etiqueta «Destacados».

Source link