Las agencias gubernamentales de alto nivel en Sri Lanka, Bangladesh y Pakistán se han convertido en objetivos de nuevas campañas organizadas por actores de amenaza conocidos como Sidewinders.

«Los atacantes utilizaron correos electrónicos de phishing de lanza combinados con cargas útiles geográficas para garantizar que solo las víctimas de ciertos países recibieran contenido malicioso», dijeron los investigadores de Acronis Santiago Pontiloli, Josse F Jegeny y Prakas Zavendaran en un informe compartido con Hacker News.

La cadena de ataque utiliza la pesca de la pesca como un punto de partida para activar el proceso de infección y la implementación de malware conocido llamado StealerBot. Vale la pena señalar que este truco coincide con el reciente ataque Sidewinder documentado por Kaspersky en marzo de 2025.

Parte de los objetivos de la campaña, Acronis incluye la Comisión Reguladora de Telecomunicaciones de Bangladesh, el Ministerio de Defensa y el Ministerio de Finanzas. El Departamento de Desarrollo de Tecnología para Pueblos Indígenas en Pakistán. Ministerio de Recursos Externos, Ministerio de Finanzas, Ministerio de Defensa y Banco Central de Sri Lanka.

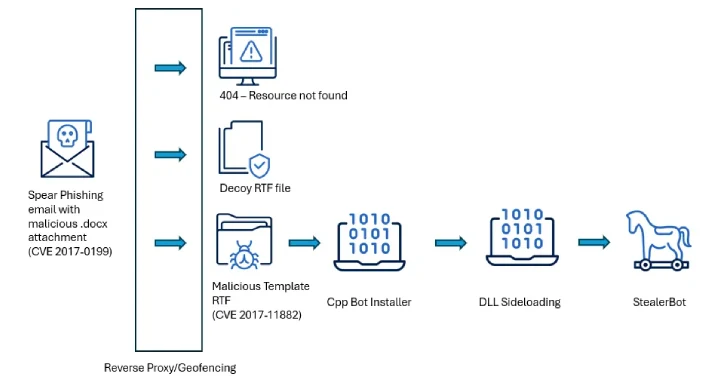

El ataque se caracteriza por el uso de años de fallas de ejecución de código remoto en la oficina de Microsoft (CVE-2017-0199 y CVE-2017-11882) como un vector inicial para implementar malware que puede mantener el acceso permanente en el entorno gubernamental del sur de Asia.

Cuando se abre el documento malicioso, desencadena un exploit para CVE-2017-0199 para proporcionar la carga útil de la próxima etapa responsable de instalar StealerBot utilizando la tecnología DLL Sideload.

Una táctica notable que emplea Sidewinder es asegurarse de que los correos electrónicos de phishing de lanza estén vinculados a la carga útil de Geofykend para garantizar que solo las víctimas que cumplan con los criterios de orientación se sirvan a contenido malicioso. Si la dirección IP de la víctima no coincide, el archivo RTF vacío se enviará como un señuelo.

La carga útil maliciosa es un archivo RTF que armaba CVE-2017-11882, una vulnerabilidad de corrupción de memoria en el editor de ecuaciones, lanza un cargador basado en shellcode que ejecuta el malware StealerBot.

Según Kaspersky, STEALERBOT es un implante .NET diseñado para soltar malware adicional, lanzar un shell inverso y recopilar una amplia gama de datos de hosts comprometidos como capturas de pantalla, pulsaciones de teclas, contraseñas, archivos y más.

«Sidewinder ha mantenido un ritmo de operación estable sin inactividad a largo plazo, manteniendo patrones que reflejan la continuidad organizacional y las intenciones sostenidas, lo que demuestra una actividad consistente con el tiempo», dijeron los investigadores.

«Un análisis más detallado de las tácticas, las técnicas y los procedimientos (TTP) revela altos niveles de control y precisión, entregando cargas maliciosas solo a objetivos cuidadosamente seleccionados, a menudo proporcionando solo una cantidad limitada de tiempo».

Source link