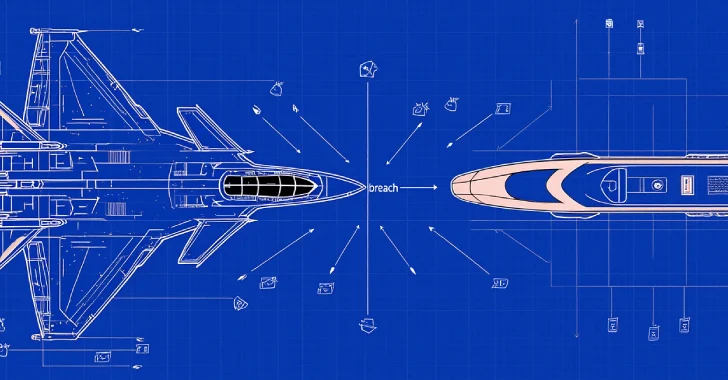

Se descubrió que los grupos de piratería con lazos no paquistaníes están dirigidos a organizaciones gubernamentales indias con variantes modificadas de troyanos de acceso remoto (ratas), conocidas como drats.

Esta actividad se atribuye a un actor de amenaza rastreado como TAG-140 por el Future Insikt Group registrado y se dice que se superpone con la discapacidad secundaria. Este es un grupo hostil (también conocido como APT-C-56, APT36, DateBug, Earth Karkaddan, Leopard mitético, Operanine CMajor) calificado como un subcluster operativo dentro de la tribu transparente.

«TAG-140 demuestra consistentemente los avances iterativos y la diversidad de los arsenales de malware y las tecnologías de distribución», dijo la compañía propiedad de MasterCard en un análisis publicado el mes pasado.

«Esta última campaña ha provocado el Ministerio de Defensa de la India a través de un portal de comunicados de prensa clonado, que muestra un cambio leve pero notable tanto en la arquitectura de malware como en las capacidades de comando y control (C2)».

La versión actualizada de Drat, conocida como Drat V2, es la última incorporación al arsenal de rata de Sidecopy. También infecta a los sistemas Windows y Linux con otras herramientas como ratas de acción, ratas Alacourt, ratas Areles, ratas rizadas, ratas de inversión, ratas chispeadas y ratas xeno.

Las actividades de ataque muestran el libro de jugadas en evolución del enemigo, destacando la capacidad de refinar y diversificarse en una «suite reemplazable» de malware de rata, cosechando datos confidenciales y complicando los esfuerzos de atribución, detección y vigilancia.

Organizados por líderes de amenazas, los ataques extienden el enfoque de los objetivos en los sectores del gobierno, defensa, marítimo y académico, que abarcan los ferrocarriles, el petróleo y el gas del país, y las organizaciones afiliadas al Ministerio de Asuntos Exteriores. Se sabe que este grupo está activo desde al menos 2019.

La secuencia de infección documentada futura grabada registrada aprovecha el enfoque de estilo ClickFix que desencadena el portal oficial de comunicados de prensa del Ministerio de Defensa de la India, dejando caer una versión basada en .NET de DRAT en una nueva variante compilada de Delphi.

Los sitios web forjados tienen un enlace activo que, cuando se hace clic, copia en secreto los comandos maliciosos al portapapeles de la máquina e inicia una secuencia de infección que solicita a la víctima que se inicie y peguen un shell de comandos para ejecutar.

Esto dará como resultado la recuperación del archivo de la aplicación HTML (HTA) desde el servidor externo («Trade4Wealth (.) IN»), que está administrado por MSHTA.exe y lanza un cargador llamado BroaderaSpect. El cargador es responsable de descargar y iniciar PDF de señuelo, configurar la persistencia a través de cambios en el registro de Windows y descargar y ejecutar DRAT V2 desde el mismo servidor.

Drat V2 agrega nuevos comandos para cualquier ejecución de comandos de shell, aumentando la flexibilidad después de la explosión. También utiliza la codificación de base64 para ofuscar las direcciones IP C2 y actualiza el protocolo TCP iniciado por el servidor personalizado para admitir la entrada de comandos en ASCII y Unicode. Sin embargo, el servidor responde solo con ASCII. El DRAT original requiere unicode tanto para la entrada como para la salida.

«En comparación con su predecesor, es probable que el DRAT V2 reduzca la ofuscación de las cadenas manteniendo la mayoría de los encabezados de comando en texto plano, y tal vez priorizar la confiabilidad sobre el sigilo», dijo Future, que se registró. «DRAT V2 no tiene técnicas antanalíticas avanzadas y se basa en métodos básicos de infección y persistencia, lo que lo hace detectable a través del análisis estático y conductual».

Otras características conocidas le permiten realizar una amplia gama de acciones en hosts comprometidos, incluida la realización de reconocimiento, cargar cargas útiles adicionales y extraer datos.

«Estas características proporcionan un control sostenible y flexible para los sistemas infectados con TAG-140, lo que permite actividades automatizadas e interactivas posteriores a la explosión sin la necesidad de la implementación de herramientas de malware auxiliar», dijo la compañía.

«El DRAT V2 parece ser otra adición modular, no una evolución decisiva. Mejorará la posibilidad de que TAG-140 hundiera ratas durante toda la campaña para oscurecer las firmas, lo que aumenta la posibilidad de que mantenga la flexibilidad operativa».

La campaña APT36 ofrece a Ares Rat y Digomoji

Las actividades de amenazas patrocinadas por el país y las operaciones hacktivistas coordinadas de Pakistán provocaron un incendio durante el conflicto de India-Pakistán en mayo de 2025, con APT36 aprovechando el evento para distribuir ratas Ares en ataques dirigidos a los sectores de defensa, gobierno, educación, educación, educación y comunicaciones.

«La implementación de herramientas como Ares Rat ha permitido a los atacantes obtener acceso remoto completo a los sistemas infectados, abrir la puerta para vigilancia, robo de datos y potencialmente obstruyendo servicios críticos», dijo Seqrite Labs en mayo de 2025.

Se ha encontrado que la reciente campaña de APT36 difunde correos electrónicos de phishing cuidadosamente elaborados que contienen archivos adjuntos de PDF maliciosos dirigidos al personal de defensa indio.

El mensaje exagera la orden de compra del National Informatics Center (NIC) y convence al destinatario de hacer clic en el botón integrado dentro del documento PDF. Hacerlo hará que el icono PDF aparezca de un vistazo y descargue el ejecutable que se mostrará legalmente a los usuarios de Windows utilizando el formato de doble extensión (es decir, *.pdf.exe).

Además de presentar características anti-bogging y anti-VM del análisis de paso lateral, el binario está diseñado para invocar la carga útil de la próxima etapa en la memoria que enumera los archivos, enumera las teclas de teclas, captura el contenido del portapapeles, obtiene calificaciones del navegador y contacta el servidor C2 para eliminar datos y acceso remoto.

«APT36 plantea una amenaza cibernética crítica y continua para la seguridad nacional, particularmente dirigida a la infraestructura de defensa de la India», dijo Cyfirma. «El uso del grupo de tácticas de phishing y robo de calificación avanzada ejemplifica el refinamiento en evolución de la ciberespy moderna».

Otra campaña detallada por el Centro de Inteligencia de Amenazos 360 aprovechó una nueva variante de malware basado en GO llamada Digomoji como parte de un archivo zip con conflicto con bobado distribuido a través de ataques de phishing. Según la compañía de seguridad cibernética con sede en Beijing, el malware es un programa ELF Ejecutable escrito en Golang, que utiliza Google Cloud para C2 para indicar una migración de Discord.

«Además, el complemento de robo de navegador y las herramientas de administración remota se descargarán para habilitar más operaciones de robo y control remoto», dijo. «La capacidad de descargar la variante DeGomoji es similar a la carga encontrada anteriormente, pero Digomoji usó Discord Server, pero esta vez utilizaron el servicio en la nube de Google para la comunicación».

Confucio deja caer a Wooperstealer y Anónimo

Los hallazgos están vinculados a una nueva campaña que desarrolla una información que Steeler llamó Wooperstealer y una puerta trasera modular previamente indocumentada Anondoor como un actor cibernético conocido como Confucio.

Confucio es calificado como un grupo de amenazas que opera para fines consistentes con la India. Se cree que estaba activo desde al menos 2013 y se dirige a los gobiernos y las fuerzas militares en el sur y este de Asia.

Según el conocido equipo de la SEC 404 de Seebug, los ataques de varias etapas utilizan archivos de Windows Actuals (LNK) para entregar Anondoor utilizando la tecnología DLL Sideload.

La puerta trasera es completamente funcional, lo que permite a los atacantes ejecutar comandos, tomar capturas de pantalla, descargar archivos, emitir comandos que les permitan arrojar contraseñas del navegador Chrome y enumerar archivos y carpetas.

«Esto evolucionó de un troyano de espionaje único previamente expuesto a una ejecución modular de puerta trasera». Su componente de puerta trasera se encapsuló en un archivo C# dll y evitó la detección de sandbox llamando y cargando el método especificado «.

Source link