Se ha revelado una serie de tres vulnerabilidades de seguridad en mcp-server-git, el servidor oficial Git Model Context Protocol (MCP) mantenido por Anthropic. Esto se puede aprovechar para leer o eliminar archivos arbitrarios y ejecutar código bajo ciertas condiciones.

«Estas fallas pueden explotarse mediante inyección rápida, lo que significa que un atacante que pueda influir en lo que lee el asistente de IA (un README malicioso, una descripción de problema contaminada, una página web comprometida) podría convertir estas vulnerabilidades en un arma sin tener acceso directo al sistema de la víctima», dijo el investigador de Cyata, Yarden Porat, en un informe compartido con The Hacker News.

Mcp-server-git es un paquete Python y un servidor MCP que proporciona un conjunto de herramientas integradas para leer, buscar y manipular mediante programación repositorios Git a través del modelo de lenguaje a gran escala (LLM).

Tras la divulgación responsable en junio de 2025, se abordaron los siguientes problemas de seguridad en las versiones 2025.9.25 y 2025.12.18.

CVE-2025-68143 (puntaje CVSS: 8.8 (v3) / 6.5 (v4)) – Vulnerabilidad de recorrido de ruta resultante de que la herramienta git_init acepte rutas arbitrarias del sistema de archivos sin validación durante la creación del repositorio (corregido en la versión 2025.9.25) CVE-2025-68144 (puntuación CVSS: 8.1 (v3) / 6.4 (v4)) – Vulnerabilidad de inyección de argumentos resultante de las funciones git_diff y git_checkout que pasan argumentos controlados por el usuario directamente a los comandos de git CLI sin desinfección (corregido en la versión 2025.12.18) CVE-2025-68145 (puntuación CVSS: 7.1 (v3) / 6.3 (v4)) – Una vulnerabilidad de recorrido de ruta –repository resultante de la falta de validación de ruta al usar indicadores para restringir las operaciones a rutas de repositorio específicas (corregido en la versión 2025.12.18)

La explotación exitosa de la vulnerabilidad anterior podría permitir a un atacante cambiar cualquier directorio del sistema a un repositorio Git, sobrescribir cualquier archivo con una diferencia vacía y obtener acceso a cualquier repositorio del servidor.

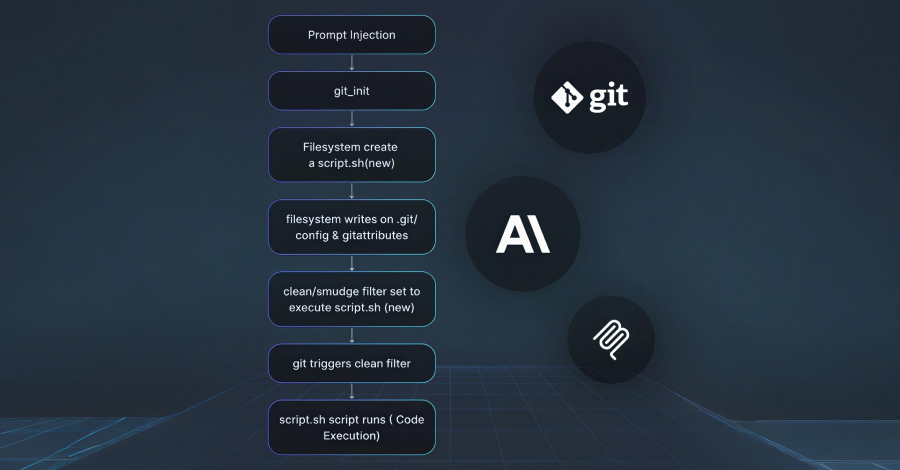

En el escenario de ataque documentado por Cyata, se podrían encadenar tres vulnerabilidades con un servidor MCP del sistema de archivos para escribir en el archivo «.git/config» (generalmente ubicado en un directorio .git oculto), lo que permite lograr la ejecución remota de código activando una llamada a git_init mediante una inyección rápida.

Cree un repositorio en un directorio grabable usando git_init Cree un .git/config malicioso con un filtro limpio usando un servidor MCP del sistema de archivos Aplique el filtro a archivos específicos creando un archivo .gitattributes Cree un script de shell con la carga útil Cree un archivo que active el filtro Llame a git_add para ejecutar el filtro limpio y ejecute la carga útil

En respuesta a este hallazgo, la herramienta git_init se eliminó del paquete y se agregó validación adicional para evitar primitivas de recorrido de ruta. Para una protección óptima, recomendamos que los usuarios de los paquetes de Python actualicen a la última versión.

«Este es un servidor Git MCP legítimo y se espera que los desarrolladores copien», dijo Shahar Tal, director ejecutivo y cofundador de la empresa de seguridad Agentic AI, Cyata. «Si el perímetro de seguridad se rompe incluso en una implementación de referencia, indica la necesidad de un escrutinio más profundo de todo el ecosistema MCP. Estos no son casos de esquina o configuraciones especiales; funcionan de inmediato».

Source link