El Equipo de Respuesta a Emergencias de la Computación Ucrania (CERT-UA) está utilizando una puerta trasera llamada gabinettrat para advertir sobre los nuevos ataques cibernéticos dirigidos en el país.

La actividad observada en septiembre de 2025 se atribuye a un seguimiento de clúster de amenazas como UAC-0245. La agencia dijo que descubrió el ataque después de que se descubrió una herramienta de software que tomó la forma de un archivo XLL.

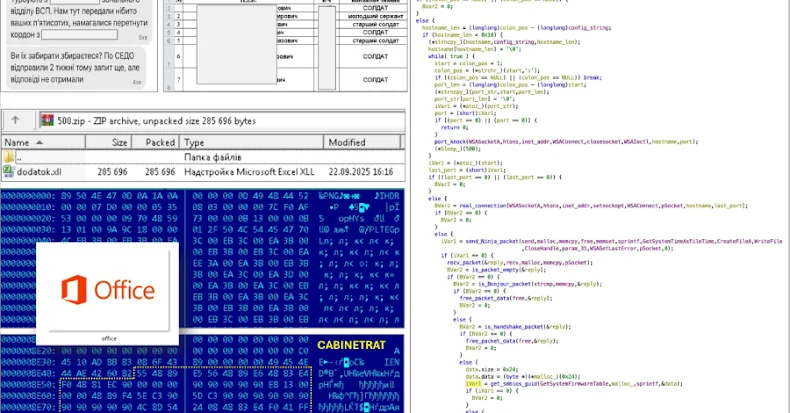

Una investigación adicional reveló que los archivos XLL se distribuyeron dentro de un archivo zip compartido por aplicaciones de mensajes de señal, disfrazados de documentos con respecto a la detención de personas que intentaron cruzar la frontera ucraniana.

XLL está diseñado para crear numerosos ejecutables en hosts comprometidos, a saber, el archivo EXE en la carpeta de inicio, un archivo XLL llamado «BasicExcelmath.xll» llamado «BasicExcelmath.xll».

Se realizan cambios en el registro de Windows para garantizar la persistencia del ejecutable. Luego, para finalmente ejecutar el complemento XLL, inicie la aplicación Excel («Excel.exe») en modo oculto con el parámetro «/e» («/incrustar»). El objetivo principal de XLL es analizar y extraer de los códigos de shell de archivos PNG clasificados como CabinEtrat.

Tanto la carga útil XLL como la capa de shell están equipados con muchos procedimientos anti-VM y anti-análisis para evitar la detección, incluida la presencia de herramientas como VMware, XEN, QEMU, Paralelo, Hyper-V, al menos dos núcleos de procesadores y al menos 3GB de verificaciones de RAM.

Un trasero completo escrito en el lenguaje de programación C, CabinEtrat está diseñado principalmente para enumerar la información del sistema, los programas instalados, una lista de capturas de pantalla y contenido de directorio, lo que le permite eliminar archivos o directorios específicos, y realizar la carga/descarga de archivos. Se comunica con el servidor remoto a través de una conexión TCP.

La divulgación se produce días después de que Fortinet Fortiguard Labs advirtió sobre los ataques dirigidos a Ucrania al cosechar datos específicos de la Policía Nacional de Ucrania, cosechar datos confidenciales de los sistemas de objetivos y hacerse pasar por la Policía Nacional de Ucrania en una campaña de phishing sin incendios para extraer criptomonedas.

Source link