Según Kaspersky, se cree que los atacantes involucrados en la operación troll del foro están involucrados en una nueva campaña de phishing dirigida a individuos en Rusia.

Un proveedor ruso de ciberseguridad anunció que detectó nueva actividad en octubre de 2025. Actualmente se desconoce el origen del actor de la amenaza.

«Mientras que los ciberataques de primavera se centraron en organizaciones, los de otoño se centraron en individuos específicos: académicos en los campos de las ciencias políticas, las relaciones internacionales y la economía global que trabajan en las principales universidades e institutos de investigación rusos», dijo el investigador de seguridad Georgy Kucherin.

La Operación ForumTroll se refiere a una serie de sofisticados ataques de phishing que explotan una vulnerabilidad de día cero en Google Chrome (CVE-2025-2783) para entregar la puerta trasera LeetAgent y un implante de software espía conocido como Dante.

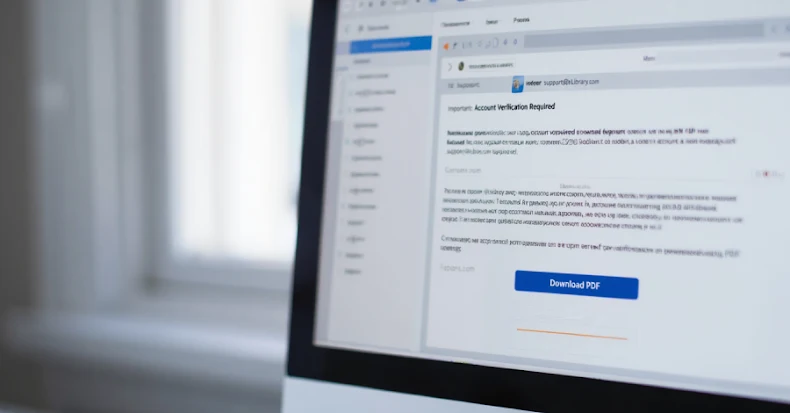

La última ola de ataques también comenzó con correos electrónicos que afirmaban ser de eLibrary, una biblioteca electrónica científica rusa, con mensajes enviados desde la dirección «support@e-library(.)wiki». Este dominio se registró en marzo de 2025, seis meses antes de que comenzara la campaña, lo que sugiere que los preparativos para el ataque ya llevaban bastante tiempo en marcha.

Kaspersky dijo que la antigüedad estratégica del dominio se realizó para evitar las señales de alerta que normalmente acompañan al envío de correo electrónico desde dominios recién registrados. Además, los atacantes alojaron una copia de la página de inicio legítima de eLibrary (‘elibrary(.)ru’) en un dominio falso para mantener esta artimaña.

Este correo electrónico indica a los objetivos potenciales que descarguen un informe de plagio haciendo clic en un enlace incrustado que apunta a un sitio malicioso. Cuando una víctima realiza este paso, se descarga un archivo ZIP con el patrón de nombre «__.zip» en la máquina de la víctima.

Además, estos enlaces están diseñados para un uso único, por lo que cualquier intento posterior de navegar a la URL generará un mensaje en ruso que dice «Error en la descarga. Vuelva a intentarlo más tarde». Si los usuarios intentan descargar desde una plataforma que no sea Windows, verán un mensaje que dice: «Inténtelo de nuevo más tarde en una computadora con Windows».

«Los atacantes también personalizaron cuidadosamente sus correos electrónicos de phishing para dirigirse a expertos en campos específicos», dijo la compañía. «Los archivos descargados estaban etiquetados con el apellido, nombre y patronímico de la víctima».

El archivo contiene un acceso directo de Windows (LNK) con el mismo nombre que, cuando se ejecuta, ejecuta un script de PowerShell que descarga e inicia una carga útil basada en PowerShell desde un servidor remoto. Luego, la carga útil accede a la URL para recuperar la DLL final y utiliza el secuestro de COM para conservarla. También descarga un PDF señuelo y se lo muestra a la víctima.

La carga útil final es un marco de comando y control (C2) y de equipo rojo conocido como Tuoni, que permite al atacante obtener acceso remoto al dispositivo Windows de la víctima.

«Los trolls del foro han estado apuntando a organizaciones e individuos en Rusia y Bielorrusia desde al menos 2022», dijo Kaspersky. «Dado este largo cronograma, es probable que este grupo APT continúe apuntando a grupos e individuos de interés en ambos países».

La divulgación se produce cuando Positive Technologies detalla las actividades de dos grupos de amenazas: QuietCrabs (aparentemente un grupo de hackers chino también rastreado como UTA0178 y UNC5221) y Thor, que parece estar involucrado en ataques de ransomware desde mayo de 2025.

Se sabe que estos conjuntos de intrusiones explotan fallas de seguridad en Microsoft SharePoint (CVE-2025-53770), Ivanti Endpoint Manager Mobile (CVE-2025-4427 y CVE-2025-4428), Ivanti Connect Secure (CVE-2024-21887) e Ivanti Sentry (CVE-2023-38035).

El ataque llevado a cabo por QuietCrabs aprovecha el acceso inicial para implementar un shell web ASPX y lo utiliza para entregar un cargador JSP que puede descargar y ejecutar KrustyLoader, eliminando el implante Sliver.

«Thor es un grupo de amenazas observado por primera vez en ataques contra empresas rusas en 2025», dijeron los investigadores Alexander Badaev, Klimenty Galkin y Vladislav Lunin. «Como carga útil final, los atacantes utilizan LockBit y Babuk ransomware, así como Tactical RMM y MeshAgent para mantener la persistencia».

Source link