Los investigadores de ciberseguridad han revelado una vulnerabilidad crítica de escape de contenedores en el kit de herramientas de contenedores NVIDIA.

La vulnerabilidad rastreada como CVE-2025-23266 tiene una puntuación CVSS de 9.0 de 10.0. Tiene un nombre en código NVIDIAsAscape por la compañía de seguridad en la nube Wiz, propiedad de Google.

«El conjunto de herramientas de contenedores NVIDIA para todas las plataformas contiene vulnerabilidades en algunos ganchos utilizados para inicializar los contenedores. Los atacantes pueden aumentar sus permisos y ejecutar código arbitrario», dijo Nvidia en su aviso de errores.

«El uso exitoso de esta vulnerabilidad podría conducir a una escalada de privilegios, alteración de datos, divulgación de información y denegación de servicio».

Este inconveniente afecta a los operadores de la GPU NVIDIA con 25.3.0 en todas las versiones del conjunto de herramientas de contenedores NVIDIA hasta los operadores de GPU de 1.17.7 y NVIDIA. Los fabricantes de GPU se ocupan de las versiones 1.17.8 y 25.3.1, respectivamente.

El conjunto de herramientas de contenedores NVIDIA se refiere a una colección de bibliotecas y utilidades que permiten a los usuarios construir y ejecutar contenedores Docker acelerados con GPU. El operador de GPU NVIDIA está diseñado para implementar automáticamente estos contenedores en nodos GPU en un clúster Kubernetes.

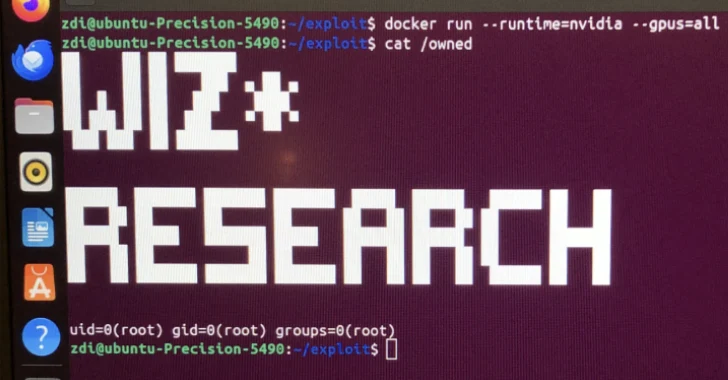

Detalles compartidos del defecto en el análisis del jueves, Wiz dijo que el inconveniente afectaría el 37% del entorno de la nube, lo que permite a los atacantes acceder, robar o manipular datos confidenciales y sus propios modelos de todos los demás clientes que se ejecutan en el mismo hardware compartido a través de tres líneas de exploit.

La vulnerabilidad se atribuye a una idea errónea sobre cómo el kit de herramientas maneja el gancho de la iniciativa de contenedor abierto (OCI) «CreateContainer». Una exploit exitosa para CVE-2025-23266 podría dar lugar a una adquisición completa del servidor. Wiz también caracterizó el defecto como «increíblemente» fácil de armar.

«Al configurar LD_PReload en Dockerfile, los atacantes pueden instruir a los ganchos NVIDIA-CTK que carguen bibliotecas maliciosas», agregaron los investigadores de Wiz Nir Ohfeld y Shir Tamari.

«Lo que es peor, CreateContainer Hook se ejecuta utilizando un directorio de trabajo configurado en el sistema de archivos raíz del contenedor. Esto significa que las bibliotecas maliciosas se pueden cargar directamente desde la imagen del contenedor con una ruta simple y completar la cadena de explotación».

Todo esto se puede lograr con una «Dockerfly de 3 líneas sorprendentemente simple» que carga el archivo de objeto compartido del atacante en el proceso privilegiado.

Esta divulgación se produjo meses después de que WIZ detalló otro bypass de vulnerabilidad en el kit de herramientas de contenedores NVIDIA (CVE-2024-0132, puntaje CVSS: 9.0 y CVE-2025-23359, puntaje CVSS: 8.3) para lograr una adquisición completa del huésped.

«La alta exageración sobre los riesgos de seguridad de la IA tiende a centrarse en los ataques futuristas basados en IA, pero las vulnerabilidades en la creciente infraestructura» de la vieja escuela «de la pila de tecnología de IA continúan siendo una amenaza inmediata que los equipos de seguridad deberían priorizar», dijo Wiz.

«Además, este estudio enfatiza que los contenedores no deben confiar en el único medio de aislamiento, en lugar de como una fuerte barrera de seguridad. Especialmente al diseñar aplicaciones en entornos múltiples, siempre es necesario implementar al menos una barrera de aislamiento fuerte, como la virtualización,» asumiendo vulnerabilidades «» «.» «» «.» «». «» «». «» «.

Source link