Los investigadores de ciberseguridad están marcando nuevas campañas de malware que aprovechan los archivos de gráficos vectoriales escalables (SVG) como parte de un ataque de phishing que se hace pasar por el sistema judicial colombiano.

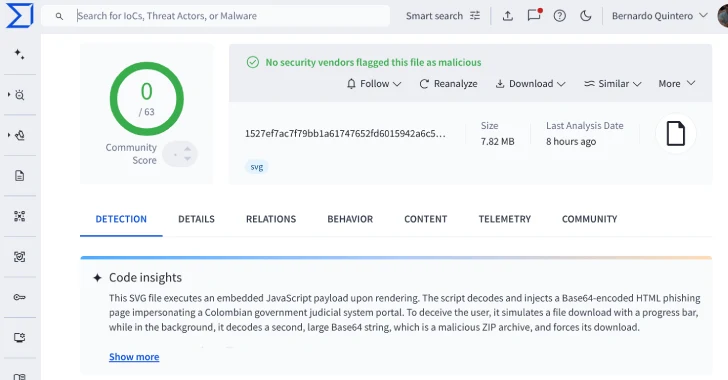

Según Virustotal, los archivos SVG se distribuyen por correo electrónico y están diseñados para ejecutar cargas útiles de JavaScript integradas. Esto embellecerá la página de phishing HTML codificada por Base64 como un portal para el general de fiscalía de la Nacia, la Oficina del Departamento de Justicia de Colombia.

Esta página simula el proceso oficial de descarga de documentos del gobierno con una barra de progreso falsa, pero causa descargas de archivo zip sigiladas en segundo plano. No se revela la naturaleza exacta del archivo zip.

Según un servicio de escaneo de malware propiedad de Google, se encontraron 44 archivos SVG únicos. El motor antivirus no detecta todos estos, ya que evitan los métodos de detección estática utilizando técnicas como la ofuscación, los polimorfismos y grandes cantidades de código de basura.

En total, se han detectado 523 archivos SVG en la naturaleza, con las primeras muestras que se remontan al 14 de agosto de 2025.

«Mirando más profundo, descubrimos que la muestra más temprana era grande, de aproximadamente 25 MB, con un tamaño disminuyendo con el tiempo, lo que sugiere que los atacantes están evolucionando su carga útil», dijo Virustotal.

Esta divulgación utiliza versiones descifradas de software legal y tácticas de estilo fijado de clic para seducir a los usuarios para infectar el acero de información llamado Atomic MacOS Stealer (AMOS), exponer a las empresas para calificar, robo financiero y otros ataques de seguimiento.

«AMOS está diseñado para una amplia gama de robo de datos que le permite robar archivos de credenciales, datos del navegador, billeteras de criptomonedas, chats de telegrama, perfiles VPN, elementos de llavero, notas de Apple y carpetas generales», dijo Trend Micro. «Amos muestra que MacOS ya no es un objetivo periférico. A medida que los dispositivos MacOS ganaron evidencia en entornos corporativos, se convirtieron en un enfoque más atractivo y rentable para los atacantes».

Las cadenas de ataque esencialmente desencadenan implementaciones AMO porque se dirigen a los usuarios que buscan software agrietado en sitios como HAXMAC (.) CC y redirigenlos a enlaces de descarga falsos que proporcionan instrucciones de instalación diseñadas para ejecutar comandos maliciosos en aplicaciones de terminal.

Vale la pena señalar que Apple evita la instalación de archivos .dmg, que carece de notarización adecuada para la protección de guardián en macOS.

«Con el lanzamiento de MacOS Sequoia, los intentos de instalar archivos .dmg maliciosos o sin firmar, como los utilizados en las campañas de AMOS, están bloqueados de forma predeterminada», agregó la compañía. «Esto no elimina por completo el riesgo, pero plantea barreras para las infecciones exitosas y permite a los atacantes adaptar su método de nacimiento, especialmente para los usuarios que pueden pasar por alto la protección incorporada».

Esta es la razón por la cual los actores de amenaza están poniendo cada vez más a los bancos en sus bancos con ClickFix. Porque puede usar el terminal para instalar el Steeler en su máquina utilizando el comando CURL especificado en la página de descarga de software.

«Mientras que la protección de guardián mejorada de MacOS Sequoia bloqueó con éxito las infecciones tradicionales basadas en .DMG, los actores de amenaza se pivieron rápidamente a los métodos de instalación basados en terminales que han demostrado ser efectivos sin pasar por alto los controles de seguridad», dijo Trend Micro. «Este cambio resalta la importancia de las estrategias detalladas que no dependen únicamente de la protección del sistema operativo incorporado».

El desarrollo sigue el descubrimiento de una «campaña cibernética extendida» dirigida a jugadores que buscan trucos para el robador de robo de Stealc y el malware de robo de criptografía, que ha ganado más de $ 135,000 en actores de amenaza.

La actividad para cada Cybark es notable para aprovechar la funcionalidad del cargador de STEALC para descargar cargas útiles adicionales.

Source link