Los investigadores de ciberseguridad muestran la evolución del acceso remoto ampliamente utilizado llamado Asyncrat, que se lanzó por primera vez en GitHub en enero de 2019 y desde entonces ha servido como base para varias otras variaciones.

«Asyncrat ha solidificado su posición como piedra angular del malware moderno y como una amplia amenaza que se ha convertido en una vasta red de tenedores y variantes», dijo el investigador de ESET Nikola Knežević en un informe compartido con Hacker News.

«Sus capacidades no son tan impresionantes por sí solas, pero es la naturaleza de código abierto de Ashratt lo que realmente amplificó su impacto. Su arquitectura y facilidad de modificación basada en complementos han causado la propagación de muchos tenedores, empujando aún más los límites».

La evolución de Asyncrat enfatiza su adaptabilidad tecnológica, pero su impacto en el mundo real proviene de la forma en que se desarrolló en campañas de phishing oportunistas y se incluyó con cargadores como Guloader y Smokeloader. Estos métodos de entrega permiten una entrega rápida a través de software agrietado, anuncios maliciosos o actualizaciones falsas, dirigidos a usuarios tanto en entornos corporativos como de consumo. Sin una detección temprana, Asyncrat a menudo funciona como una herramienta de estadificación para cargas útiles posteriores, como ransomware y Steelers calificados.

El malware basado en C#que Nyan Cat publicó por primera vez en GitHub está equipado para permitir que los atacantes roben capturas de pantalla, pulsaciones de registro, credenciales y coman en secreto sistemas infectados, eliminar datos y ejecutar instrucciones maliciosas.

La simplicidad y la naturaleza de código abierto de las herramientas modulares, junto con las capacidades mejoradas de arquitectura modular y sigilo, no solo ha sido altamente adaptable y difícil de detectar, sino que también ha sido una opción atractiva para los actores de amenazas, como lo demuestran innumerables campañas que distribuyen amenazas a lo largo de los años.

La compañía de ciberseguridad eslovaca dijo que la «base» de Asyncrat fue establecida previamente por otra rata de código abierto conocida como la rata Quasar (Cinarat o Yggdrasil), disponible en Github desde 2015.

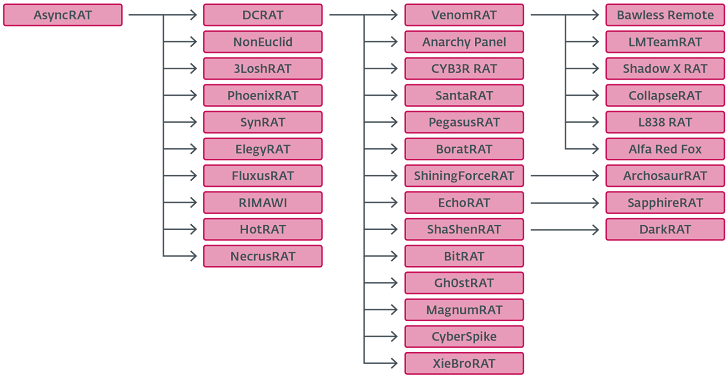

Las dos partes del malware se combinan utilizando la misma clase de cifrado personalizada utilizada para descifrar la configuración de configuración de malware. Desde el lanzamiento de Asyncrat, el malware ha producido una variedad de variantes, incluido DCRAT (también conocido como rata Darkcrystal) y Venom Rat.

DCRAT mejora enormemente el asíncrat, empaca la tecnología evasiva para volar bajo el radar y mejora la capacidad de recopilar datos de cámaras web, grabaciones de micrófonos y tokens discordantes junto con el módulo que encripta los archivos.

«DCRAT también implementa tecnologías evasivas como AMSI y ETW Parching, que funcionan al deshabilitar las características de seguridad que detectan y registran el comportamiento malicioso», dijo Eset. «Addi5onally presenta un sistema antiprocesamiento que maneja los nombres que coinciden con los nombres de los denilistas».

Mientras tanto, se dice que Venom Rat se inspiró en DCRAT, y al mismo tiempo empaca sus propias características únicas.

«En realidad pertenecen a la familia de ratas Quasar, pero siguen siendo ratones diferentes», dijo Anna Shirokova, investigadora de Rapid 7, en su análisis de asincrats y ratas venenosas en noviembre de 2024.

ESET dijo que ha identificado una variante poco conocida de Asyncrat que recopila complementos, geolocaciones, que incorporan complementos en las credenciales de SSH y FTP de fuerza bruta, y actúa como clippers al reemplazar los datos del portapapeles con las direcciones de la billetera criptográfica del atacante.

Jasonrat presenta sus propios cambios a medida, incluida su capacidad para dirigir sistemas basados en el país. Del mismo modo, Xiebrorat presenta el credencial Steeler de un navegador y un complemento que interactúa con el servidor de ataque Cobalt a través de una conexión inversa. También se adapta al mercado chino.

«El aumento de Asyncrat y las horquillas posteriores destacan los riesgos inherentes de los marcos de malware de código abierto», dijo Eset. «Todas estas horquillas no solo extienden las capacidades técnicas de Asyncrat, sino que también muestran cómo los actores pueden amenazar de manera rápida y creativa el código de código abierto».

«La amplia disponibilidad de dicho marco ha reducido significativamente las barreras de entrada para los aspirantes a ciberdelincuentes, lo que permite incluso a los principiantes desplegar malware sofisticado con esta democratización del desarrollo de malware al mínimo y el paisaje».

Este cambio también ayudó a promover el surgimiento de Maas como malware. Allí, los constructores de Anne Crat y los módulos de enchufe y juego preconfigurados se venden abiertamente en foros web de telegrama y oscuros. La atribución y la defensa se complican al aumentar la duplicación entre el malware de código abierto, las herramientas de prueba de penetración y los marcos comerciales de acceso remoto.

Para los equipos de seguridad, esto significa comprender cómo el análisis de detección de comportamiento, comando y control (C2) y persistencia inútil, secuestro de portapapeles y robo de calificación converge en campañas modernas de malware.

Source link