Los investigadores de ciberseguridad han presentado nuevos hallazgos relacionados con problemas de seguridad relacionados con los protocolos de comunicación que los atacantes pueden abusar de los atacantes por los atacantes por servidores conocidos.

La vulnerabilidad rastreada como CVE-2025-49760 (puntaje CVSS: 3.5) ha sido descrito por el gigante tecnológico como un error de falsificación en el almacenamiento de Windows. Corregido en julio de 2025 como parte de la actualización mensual del martes. Los detalles del defecto de seguridad fueron compartidos por el investigador de SafeBreach, Ron Ben Yizhak, en la Conferencia de Seguridad DEF CON 33 de esta semana.

«El control externo de los archivos o rutas de almacenamiento de Windows permite a los atacantes certificados realizar una suplantación en la red», dijo la compañía en un aviso publicado el mes pasado.

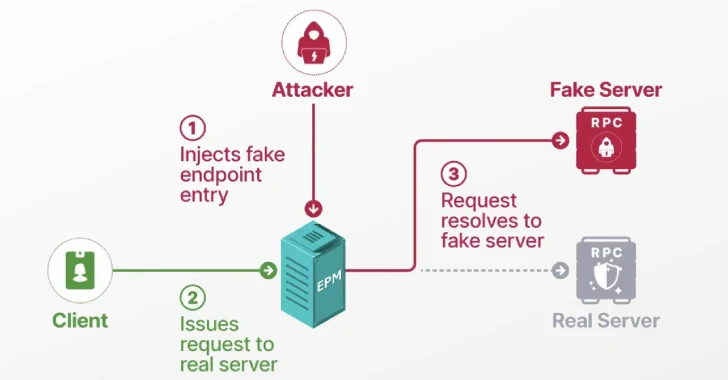

El protocolo RPC de Windows utiliza un identificador universalmente único (UUID) y un mapeador de punto final (EPM) para conectar un cliente RPC al punto final registrado por el servidor para habilitar el uso de puntos finales dinámicos en las comunicaciones de cliente cliente.

La vulnerabilidad esencialmente permite establecerlo en lo que se llama ataques de adicción al EPM, que permiten a los usuarios no privilegiados posar como un servicio legal y incorporado, con el objetivo de mantener un proceso protegido para manipular los componentes centrales del protocolo RPC y autenticarse contra cualquier servidor de la elección del atacante.

Dado que la funcionalidad de EPM es similar a la del sistema de nombres de dominio (DNS), mapea la interfaz UUID al punto final. Solo DNS resuelve un dominio a una dirección IP. Los ataques juegan como la adicción al DNS.

Los clientes de RPC envenenan la mascarada de EPM como servidores legítimos de RPC logran una escalada de privilegios locales/de dominio a través de los ataques con ESC8

«Nos sorprendió que nada nos impidiera registrar interfaces integradas conocidas que pertenecen a los servicios principales», dijo Ben Ijak en un informe que compartió con Hacker News. «Por ejemplo, si un defensor de Windows tuviera un identificador único, esperábamos que otros procesos no pudieran registrarse, pero ese no era el caso».

«Cuando intenté registrar una interfaz para un servicio que se desactivó, el cliente se conectó a mí. Este descubrimiento fue increíble. No hubo controles de seguridad completados por EPM.

El corazón de un ataque se basa en encontrar interfaces que no se asignen al punto final. Además, muchos servicios están configurados para «inicio retrasado» por razones de rendimiento, lo que les permite registrarse inmediatamente después del arranque del sistema haciendo que el proceso de arranque sea más rápido.

En otras palabras, los servicios con inicio manual son un riesgo de seguridad, ya que las interfaces RPC no están registradas para el arranque. Al permitir que los atacantes registren la interfaz antes del servicio original, es efectivamente susceptible al secuestro.

SafeBreach indica que los servicios RPC inestables (como los servicios de almacenamiento y STORSVC.DLL) libera una herramienta llamada RPC-Racer que puede usarse para operar luces de proceso protegidas (PPL), lo que permite cuentas de máquinas a los servidores seleccionados por el atacante.

La tecnología PPL garantiza que el sistema operativo solo cargue servicios y procesos confiables, protegiendo el proceso de ejecución de la terminación o infección por código malicioso. Fue introducido por Microsoft en el lanzamiento de Windows 8.1.

En un alto nivel, toda la secuencia de ataque es la siguiente:

Crea una tarea programada que se ejecutará cuando el usuario actual inicie sesión. Registra la interfaz del servicio de almacenamiento para activar el servicio de optimización de entrega para enviar solicitudes RPC al servicio de almacenamiento, se conecta al punto final dinámico del atacante y llama al método. Credenciales de cuenta de la máquina Fugas de la etapa NTLM Los relés de la etapa obligaron a NTLM hash a Servicio de inscripción de certificados basado en la web (AD CS) y filtran ataques ESC8 para lograr la escalada de privilegios de privilegio

Para lograr esto, puede usar una herramienta ofensiva de código abierto como Certipy para solicitar un boleto de cultivo de boletos de Kerberos (TGT) utilizando un certificado generado al pasar la información NTLM a un servidor AD CS, y usarlo para volcar todos los secretos del controlador de dominio.

SafeBreach dijo que podría extender aún más su tecnología de adicción al EPM para llevar a cabo ataques interino (AITM) y de denegación de servicio (DOS) mediante el reenvío de solicitudes al servicio original o registrando muchas interfaces cada una para negar la solicitud. La compañía de ciberseguridad también señaló que podría haber otros clientes e interfaces que son vulnerables a la adicción al EPM.

Para detectar mejor este tipo de ataques, los productos de seguridad pueden usar el rastreo de eventos en Windows (ETW), una característica de seguridad que monitorea las llamadas a RPCEPRegister y registra eventos planteados por aplicaciones en modo de usuario y controladores de modo de núcleo.

«Debe verificar la identidad de su servidor RPC para que la fijación de SSL asegure que el certificado no solo sea válido, sino que use una clave pública específica», dice Ben Yizhak.

«El diseño actual del mapeador de punto final (EPM) no realiza esta validación. Sin esta validación, el cliente acepta datos de fuentes desconocidas. Al confiar ciegamente en estos datos, el atacante puede controlar las acciones del cliente y manipular la voluntad del atacante».

Source link