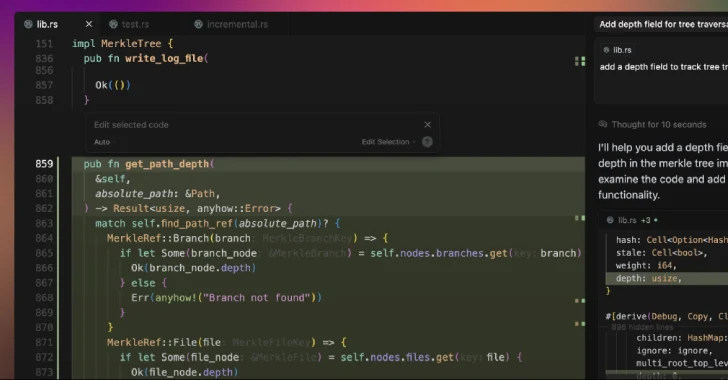

Las debilidades de seguridad se revelan en un cursor de editor de código con AI que puede activar la ejecución del código cuando se abre un repositorio creado maliciosamente utilizando un programa.

Este problema se debe al hecho de que la configuración de seguridad de acceso inmediato se deshabilitan de forma predeterminada, abriendo la puerta a los atacantes para ejecutar código arbitrario en la computadora del usuario con privilegios.

«Un cursor con el espacio de trabajo de Works Disaped de forma predeterminada tiene una tarea de estilo de código configurada con RunOptions.runon.» Malicioso .vscode/tareas.json Convierte las carpetas casuales ‘en las carpetas’ en la ejecución del código silencioso en el contexto del usuario. «

Cursor es una bifurcación con IA en el código de Visual Studio que admite una característica llamada Workspace Trust, que permite a los desarrolladores ver y editar de manera segura su código, independientemente de dónde vinieran o quién la escribió.

Si esta opción está deshabilitada, los atacantes pueden hacer que el proyecto esté disponible en GitHub (o en cualquier plataforma) e incluya una instrucción oculta de «Autorun» que le indique al IDE que realice la tarea tan pronto como se abre la carpeta.

«Esto tiene el potencial de filtrar credenciales confidenciales, modificar archivos o actuar como un vector para compromisos de sistema más amplios, colocando a los usuarios de cursor en un riesgo grave de los ataques de la cadena de suministro».

Para combatir esta amenaza, se alienta a los usuarios a habilitar la confianza del lugar de trabajo con su cursor, abrir el repositorio no confiable en otro editor de códigos y auditarlos antes de abrirlo con la herramienta.

El desarrollo surge como una amenaza sigilosa y sistémica que afecta a agentes de codificación e inferencia impulsados por la IA como Claude Code, Cline, K2 Think y Windsurf, lo que permite a los actores de amenaza incrustar instrucciones maliciosas de manera maliciosa, tomando acciones maliciosas y filtraciones de datos del entorno de desarrollo de software.

Software Supply Chain Security CheckMarx reveló en un informe la semana pasada que una revisión de seguridad automatizada con el código Claude recientemente introducido de Anthrope permite que los proyectos se expongan inadvertidamente a los riesgos de seguridad.

«En este caso, los comentarios cuidadosos pueden convencer a Claude de que incluso obviamente el código peligroso es completamente seguro», dijo la compañía. «El resultado final: los desarrolladores pueden pensar que es seguro pensar en Claude fácilmente como una vulnerabilidad, ya sea maliciosa o simplemente intentan cerrar Claude».

Otro problema es que el proceso de inspección de IA genera y ejecuta casos de prueba. Esto puede conducir a escenarios en los que se ejecuta el código malicioso en la base de datos de producción si el código Claude no está correctamente sandboxed.

Además, la compañía de IA que lanzó recientemente la capacidad de crear y editar nuevos archivos en Claude advierte que la característica tiene riesgos de inyección rápidos a medida que se ejecuta en un «entorno informático de sandbox con acceso limitado a Internet».

Específicamente, es posible que los malos actores agregen instrucciones «discretas» a través de archivos o sitios web externos (inyección rápida indirecta). Esto engañará al chatbot para descargar y ejecutar o leer datos confidenciales de fuentes de conocimiento conectadas a través del protocolo de contexto del modelo (MCP).

«Esto significa que puede engañar a Claude para enviar información a terceros maliciosos de ese contexto (como indicaciones a través de MCP, proyectos, datos, integraciones de Google, etc.)», dijo Anthrope. «Para mitigar estos riesgos, recomendamos usar características para monitorear Claude y detenerlo si está utilizando o accediendo a datos».

Eso no es todo. Más tarde, el mes pasado, la compañía también reveló que los modelos de IA que usan el navegador como Claude para Chrome podrían enfrentar ataques de inyección rápidos e implementaron varias defensas para abordar la amenaza y reducir la tasa de éxito de ataques de 23.6% a 11.2%.

«También se desarrollan constantemente nuevas formas de ataques rápidos de chorro», agregó. «Al revelar ejemplos del mundo real de comportamientos inseguros y nuevos patrones de ataque que no existen en las pruebas controladas, enseñamos al modelo a reconocer los ataques y explicar los comportamientos relevantes, asegurando que el clasificador de seguridad reciba todo lo que el modelo mismo se ha perdido».

Al mismo tiempo, se sabe que estas herramientas son susceptibles a las vulnerabilidades de seguridad tradicionales y amplían su superficie de ataque con posibles influencias del mundo real,

El bypass de autenticación de WebSocket para la extensión del código de código Claude (CVE-2025-52882, CVSS SCUENT: 8.8) podría haber hecho posible que al seducir a un atacante visite el sitio web bajo control, el atacante simplemente los entra para visitar el sitio web, y al realizar la ejecución de la inyección de SQL y la ejecución de los bajos? fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis fulnis Fulnis Fulnis Fulnis Fulnis Fulnis Fulnis Fulnis Fulnis Fulnis Fulnis Fulnis Fulnis Fulnis Fulnis Fulnis Fulnis Un Microsoft Nlweb Path Traversal Traversal Vulnerabilidad que ejecuta las declaraciones SQL arbitrarias podría haber permitido que un atacante remoto lea un archivo sensible que contenga la configuración del sistema («/Etc/Etc/passwd). (.env archivos). Un atacante que admitió leer y escribir en cualquier tabla de bases de datos en un sitio generado ahora puede abrir un script de sitio cruzado (XSS) base44 que podría permitir a los atacantes acceder a la aplicación de la víctima y al espacio de trabajo de desarrollo, guardar scripts del sitio cruzado (XSS), vulnerabilidades de fugas y acceder a aplicaciones que son difíciles de acceder a la lógica maliciosa cuando consigue las API. Si resulta del control incompleto de origen cruzado que podría permitir que un atacante aloje un ataque de manejo, cuando visita un sitio web malicioso, también puede reconfigurar la configuración de la aplicación para interceptar el chat y usar el modelo de adicción para cambiar la respuesta.

«A medida que el desarrollo impulsado por la IA acelera, la amenaza más apremiante a menudo no son los ataques de IA exóticos, sino las fallas de control de seguridad clásica», dijo Imperva. «Para proteger el creciente ecosistema de las plataformas de» codificación de ambientes «, la seguridad debe tratarse como una base en lugar de una ocurrencia tardía».

Source link