Los investigadores de seguridad cibernética han revelado detalles de dos vulnerabilidades de seguridad que afectan el firmware del controlador de gestión Super Micro Baseboard (BMC) que podría permitir a los atacantes evitar pasos de verificación críticos y actualizar el sistema con imágenes especialmente creadas.

Ambos enumeran las vulnerabilidades moderadas que surgen de la verificación inapropiada de las firmas criptográficas a continuación –

CVE-2025-7937 (Puntuación CVSS: 6.6): una imagen de firmware diseñada puede actualizar el firmware del sistema sin pasar por alto la lógica de ROT 1.0 de la lógica de verificación de firmware Super Micro BMC y redirigir el programa a la tabla «FWMAP» en la región no firmada. La lógica en la tabla de firma de verificación de firmware Supermicro BMC es actualizar el firmware del sistema redirigiendo el programa a una tabla de firma falsa («SIG_Table») en la región que no está firmada

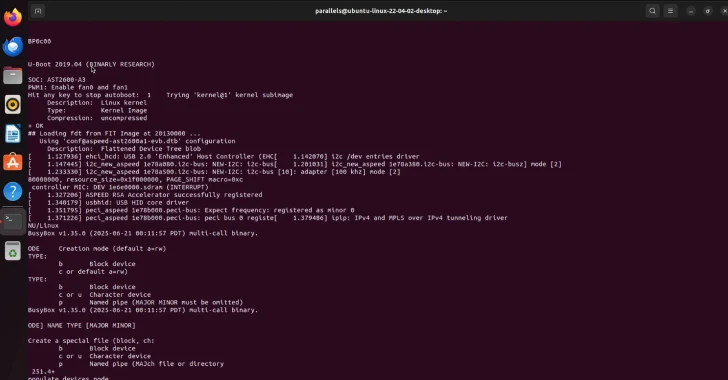

El proceso de verificación de imágenes que se realiza durante una actualización de firmware tiene lugar en tres pasos. Obtenga la clave pública del chip flash BMCSPI, procese la tabla «FWMAP» o «sig_Table» decorada con la imagen cargada, calcule la digestión de hash criptográfico para todas las áreas «firmadas» firmadas «, y verifique el valor de la firma para el divos de hash redondeado.

CVE-2025-7937 dijo que era un desvío de CVE-2024-10237, que fue revelado por Supermicro en enero de 2025.

CVE-2024-10237 «es un defecto lógico en el proceso de verificar el firmware cargado, y en última instancia, el chip SPI BMC podría reaparecer con una imagen maliciosa», dijo el investigador Binarly Anton Ivanov en un informe compartido con Hacker News. «Este problema de seguridad permitirá a los posibles atacantes obtener un control total y sostenido tanto sobre el sistema BMC como el sistema operativo del servidor principal».

«La vulnerabilidad demostró que el proceso de verificación se puede manipular agregando una entrada personalizada a la tabla ‘FWMAP’ y reubicando el contenido firmado original de la imagen en un espacio de firmware no reservado.

Mientras tanto, CVE-2024-10238 y CVE-2024-10239 son dos fallas de desbordamiento de pila en la función de validación de imágenes en el firmware, lo que permite que un atacante ejecute código arbitrario en el contexto BMC.

El análisis de Binarly revela que la solución CVE-2024-10237 es insuficiente, identificando las rutas de ataque potenciales que una tabla personalizada «FWMAP» puede insertar antes de la tabla original. Esto permite a los actores de amenaza ejecutar código personalizado en el contexto de un sistema BMC.

Una investigación adicional sobre la implementación de la lógica de verificación de firmware para las placas base X13SEM-F ha determinado una falla en la función «Auth_BMC_SIG» que permite a los atacantes cargar imágenes maliciosas sin cambiar el valor de hash Digest.

«Una vez más, toda el área utilizada para el cálculo de resumen se define en la imagen cargada en sí (» Sig_table «), por lo que puede modificarlo junto con el resto de la imagen (por ejemplo, el núcleo) y mover los datos originales al espacio no utilizado en el firmware», dijo Ivanov. «Esto significa que el digest de datos firmado coincide con el valor original».

La explotación exitosa de CVE-2025-6198 no solo actualiza el sistema BMC con imágenes especialmente creadas, sino que también le permite evitar la función de seguridad BMC ROT.

«Anteriormente, informamos el descubrimiento de las claves de prueba en los dispositivos Supermicro, y su PSIRT duplicó esa corrupción de hardware (raíz de la confianza) autenticó la clave y no afectó este descubrimiento», dijo Alex Matrosov, CEO y jefe de investigación de Binarly, a Hacker News.

«Sin embargo, una nueva investigación muestra que las declaraciones anteriores de Supermicro no son precisas y que CVE-2025-6198 omitió la corrupción de BMC. En este caso, todas las filtraciones de la clave de firma afectan todo el ecosistema. Reutilizar las claves de firma no es el mejor enfoque. En el caso de las claves de firma cifradas, puede causar impacto en la industria de la industria».

Source link