Los actores de amenaza detrás del grupo de ransomware de enclavamiento desbloquearon una nueva variante PHP de Trojan de acceso remoto a medida (RAT) como parte de una amplia gama de campañas utilizando una variante ClickFix llamada FileFix.

«Desde mayo de 2025, se han observado actividades relacionadas con las ratas entrelazadas en relación con los grupos de amenazas de inyección web (también conocido como) inyección de inyección», afirma el informe DFIR en un análisis técnico publicado hoy en una colaboración con Proofpoint.

«Esta campaña comienza con un sitio web comprometido inyectado con un script de una sola línea oculta en el HTML de la página. A menudo es desconocido para los propietarios y visitantes del sitio».

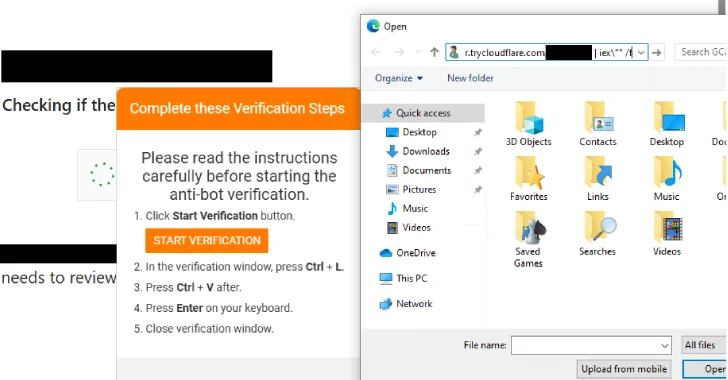

El código JavaScript utiliza técnicas de filtrado de IP para actuar como un sistema de entrega de tráfico (TDS) para redirigir a los usuarios a una página de validación de CaptCha que utiliza ClickFix para ejecutar scripts de PowerShell que conducen a la implementación de Nodesnake (también conocido como Interlock Rat).

Quorum Cyber documentó previamente el uso de Nodesnake por enclavamiento en enero y marzo de 2025 como parte de un ataque cibernético en organizaciones de educación local y superior en el Reino Unido. El malware promueve el acceso persistente, el reconocimiento del sistema y las capacidades de ejecución de comandos remotos.

El nombre de malware es una referencia a los conceptos básicos de Node.js, pero una nueva campaña observada el mes pasado ha dado como resultado la distribución de las variantes PHP de las correcciones de archivos. Esta actividad se califica inherentemente oportunista, con el objetivo de una amplia gama de industrias.

«Se ha observado que este mecanismo de entrega actualizado implementa variantes de PHP en ratas entrelazadas, lo que lleva a la implementación de variantes de nodo.js en ratas entrelegadas en ciertos casos», dijeron los investigadores.

FileFix es una evolución de ClickFix que aprovecha la capacidad de copia y ejecución directa de copias utilizando la función de barra de direcciones del explorador de archivos del sistema operativo Windows. Esto se detalló por primera vez el mes pasado como una prueba de concepto (POC) por el investigador de seguridad MRD0X.

Una vez instalado, el malware de rata reconocerá los hosts infectados y eliminará la información del sistema en formato JSON. También verifica sus propios privilegios para determinar si se está ejecutando como usuario, administrador o sistema, establecer contacto con un servidor remoto para descargar y ejecutar cargas de EXE o DLL.

La persistencia de la máquina se logra a través de cambios en el registro de Windows, pero utiliza un protocolo de escritorio remoto (RDP) para permitir el movimiento lateral.

Una característica notable del troyano es el abuso del subdominio del túnel CloudFlare para oscurecer la ubicación verdadera del servidor de comando y control (C2). El malware incrusta además direcciones IP codificadas como un mecanismo respaldo para garantizar que la comunicación permanezca intacta incluso si se elimina el túnel de la nube.

«Los hallazgos destacan la evolución continua de las herramientas grupales de enclavamiento y el refinamiento en sus operaciones», dijeron los investigadores. «La variante Node.js de las ratas entrelazadas era conocida por su uso de Node.js, pero esta variante utiliza PHP, un lenguaje de secuencias de comandos web popular, para obtener y mantener el acceso a la red de víctimas».

Source link