El viernes, Amazon dijo que había marcado y confundido lo que describió como una campaña de agujeros de agua oportunista organizada por el actor APT29 vinculado a ruso como parte de sus esfuerzos de recolección de inteligencia.

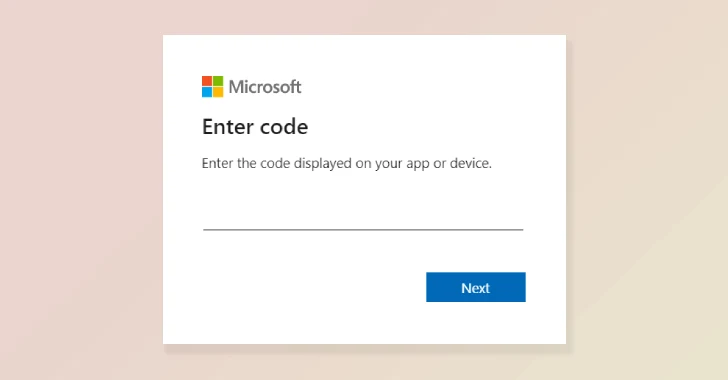

La campaña «está diseñada para utilizar sitios web comprometidos para redirigir a los visitantes a la infraestructura maliciosa y engañar a los usuarios para que aprueben los dispositivos controlados por los atacantes a través del flujo de autenticación del código de dispositivo de Microsoft».

APT29 es un nombre asignado a un grupo de piratería patrocinado por el país que ha sido rastreado como BlueBravo, Cloked Ursa, Cozylarch, Cozy Bear, Earth Koshchei, ICECAP, Mednight Blizzard y Dukes, y es un grupo de piratería patrocinado por el país con lazos con los servicios de información extranjeros rusos (SVR).

En los últimos meses, los actores prolíficos de amenaza se han vinculado a ataques que aprovechan los archivos de configuración del Protocolo de Descripción Remoto Malicioso (RDP) para dirigirse a las entidades ucranianas y eliminar datos confidenciales.

Desde principios de año, se ha observado que los grupos hostiles emplearán una variedad de métodos de phishing, incluido el phishing del código del dispositivo y el phishing que participan en dispositivos para obtener acceso no autorizado a las cuentas de Microsoft 365.

Recientemente, en junio de 2025, Google dijo que había observado un clúster de amenazas que APT29 se asoció con APT29 para armarse las características de la cuenta de Google llamadas contraseñas específicas de la aplicación para permitir el acceso a los correos electrónicos de las víctimas. La campaña altamente dirigida se atribuyó a UNC6293.

Las últimas actividades identificadas por el equipo de inteligencia de amenazas de Amazon destacan los esfuerzos continuos de los actores de amenaza para cosechar calificaciones y recopilar inteligencia de interés, al tiempo que reducen el comercio.

«Este enfoque oportunista demuestra la evolución continua de APT29, expandiendo sus operaciones y ganando una red más amplia en sus esfuerzos de recolección de inteligencia», dijo Moses.

El ataque involucró a APT29 inyectando a JavaScript, que compromete a varios sitios web legítimos y redirige alrededor del 10% de los visitantes a dominios de control de actores como el dominio de control de actores (.) Com.

En realidad, el objetivo final de la campaña era tentar a las víctimas a ingresar códigos de dispositivos legítimos generados por los actores de amenaza en la página de inicio de sesión, permitiendo efectivamente el acceso a cuentas y datos de Microsoft. Esta técnica fue detallada en febrero de 2025 por Microsoft y Volexity.

También vale la pena señalar esta actividad que incorpora una variedad de técnicas de evasión, como la codificación de Base64 para ocultar el código malicioso, establecer cookies para evitar redirecciones repetidas de los mismos visitantes y pasar a una nueva infraestructura cuando se bloquea.

«Nuestro equipo continuó rastreando e interrumpiendo las operaciones a pesar de los intentos de los actores de migrar a una nueva infraestructura, incluido el traslado de AWS a otro proveedor de la nube», dijo Moses. «Después de la intervención, observamos que los actores registraron dominios adicionales como Cloudflare.RedirectPartners (.) Com.

Source link