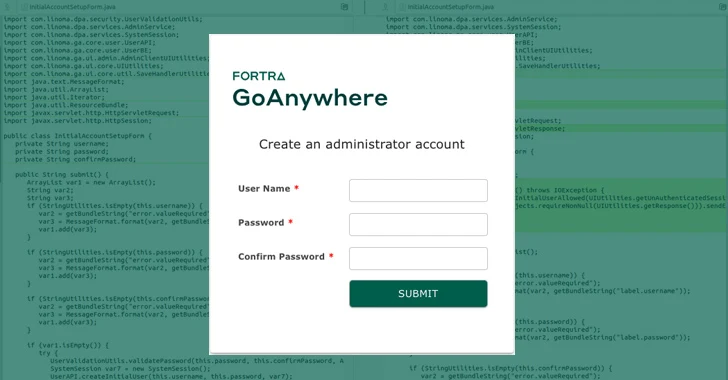

Fortra reveló sus hallazgos sobre CVE-2025-10035 el jueves. CVE-2025-10035 es una falla de seguridad crítica en GoAnywhere Managed File Transfer (MFT) que se ha evaluado como explotada activamente desde al menos el 11 de septiembre de 2025.

La compañía dijo que inició una investigación el 11 de septiembre después de una «vulnerabilidad potencial» reportada por un cliente y descubrió «actividad potencialmente sospechosa» relacionada con la falla.

El mismo día, Fortra anunció que se había puesto en contacto con un cliente local identificado por haber hecho que la consola de administración GoAnywhere fuera accesible al Internet público y que había informado del incidente a las autoridades.

La revisión para las versiones de software 7.6.x, 7.7.x y 7.8.x estuvo disponible al día siguiente, y la versión completa que incorpora el parche (versiones 7.6.3 y 7.8.4) estuvo disponible el 15 de septiembre. Tres días después, añadió, se publicó oficialmente un CVE para la vulnerabilidad.

«El alcance del riesgo de esta vulnerabilidad se limita a los clientes con consolas de administración expuestas a la Internet pública», dijo Fortra. «Ningún otro componente web de la arquitectura GoAnywhere se ve afectado por esta vulnerabilidad».

Sin embargo, reconoció que ha habido un «número limitado de informes» de fraude relacionados con CVE-2025-10035. Como medidas de mitigación adicionales, la empresa recomienda que los usuarios limiten el acceso a la consola de administración a través de Internet, habiliten el monitoreo y mantengan el software actualizado.

CVE-2025-10035 es una vulnerabilidad de deserialización de servlet de licencia que podría permitir la inyección de comandos sin autenticación. Microsoft reveló en un informe a principios de esta semana que una amenaza que rastrea como Storm-1175 ha estado explotando esta falla para implementar el ransomware Medusa desde el 11 de septiembre.

Sin embargo, aún no está claro cómo obtuvo el atacante la clave privada necesaria para explotar esta vulnerabilidad.

«El hecho de que Fortra haya decidido confirmar (en sus palabras) ‘abuso relacionado con CVE-2025-10035’ demuestra una vez más que esta vulnerabilidad no es teórica y que los atacantes de alguna manera han eludido o cumplido los requisitos de cifrado necesarios para explotar esta vulnerabilidad», dijo Benjamin Harris, CEO y fundador de watchTowr.

Source link