Los investigadores de ciberseguridad han revelado detalles de un nuevo malware llamado MdifyLoader, que se observó junto con ataques cibernéticos que aprovechan las fallas de seguridad de los electrodomésticos de Ivanti Connect Secure (ICS).

Según un informe publicado hoy por JPCERT/CC, los actores de amenaza detrás de la explotación de CVE-2025-0282 y CVE-2025-22457 de intrusiones observadas entre diciembre de 2024 y julio de 2025 armaron la vulnerabilidad que eliminó el cargador MDIFY.

CVE-2025-0282 es un defecto de seguridad grave en los ICS y podría permitir la ejecución de código remoto no autenticado. Fue abordado por Ivanti a principios de enero de 2025. CVE-2025-22457 parcheado en abril de 2025 se trata de desbordamientos de búfer a base de pila que pueden explotarse para ejecutar código arbitrario.

Ambas vulnerabilidades se han armado en la naturaleza como días cero, pero los hallazgos anteriores de JPCERT/CC en abril revelaron que el primero de los dos temas fue abusado para proporcionar familias de malware como Spawnchimera y Dslogdrat.

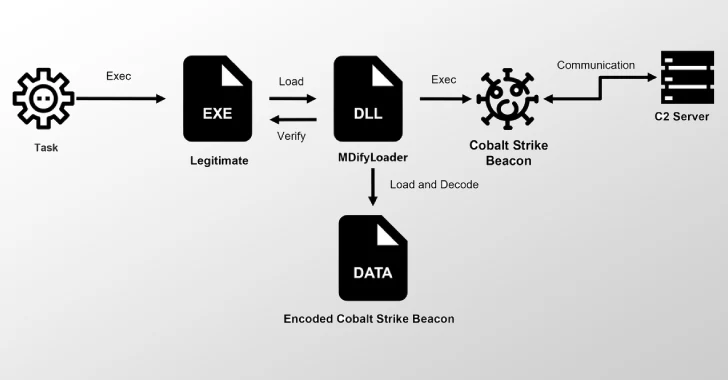

El último análisis de ataques que incluyen vulnerabilidades del ICS desenterraron el uso de la tecnología de resolución lateral DLL para lanzar MdifyLoader con cargas útiles de Beacon de Cobalt Strike. La baliza ha sido identificada como la versión 4.5 lanzada en diciembre de 2021.

«MdifyLoader es un cargador creado basado en el proyecto de código abierto libpeconv», dijo Yuma Masubuchi, investigador de JPCERT/CC. «MdifyLoader carga archivos de datos cifrados, decodifica las balizas de golpe de cobalto y los ejecuta en la memoria».

También utiliza una herramienta de acceso remoto basada en GO llamada Vshell y otra utilidad de escaneo de red de código abierto escrita en GO llamada FSCAN. Vale la pena señalar que ambos programas han sido adoptados por varios grupos de piratería chinos en los últimos meses.

Flujo de ejecución de FSCAN

Flujo de ejecución de FSCAN

Se sabe que FSCAN está ejecutado por un cargador que se lanza con laselo lateral DLL. El cargador DLL Rogue se basa en la herramienta de código abierto FileNclessRemotepe.

«El Vshell utilizado tiene la capacidad de verificar si el idioma del sistema está configurado en chino», dijo JPCERT/CC. «Se confirmó que el atacante no puede ejecutar Vshell e intenta ejecutarlo nuevamente cada vez que instala una nueva versión e intenta ejecutarla. Este comportamiento sugiere que una función de verificación de idiomas, que probablemente está destinada a pruebas internas, se habilitó durante el despliegue».

Una vez que ganaron un punto de apoyo en la red interna, los atacantes implementaron ataques de fuerza bruta en los servidores FTP, MS-SQL y SSH, las credenciales extraídas y explotaron la exploit de SMB EternalBlue (MS17-010) para atravesar la red.

«Los atacantes crean nuevas cuentas de dominio, las agregan a los grupos existentes y les permiten retener el acceso incluso si se revocan las credenciales previamente adquiridas», dice Masubuchi.

«Estas cuentas se combinan con operaciones normales y permiten el acceso a largo plazo a la red interna. Además, los atacantes han registrado malware como un servicio o programador de tareas para mantener la persistencia y ejecutar en las inicio del sistema o desencadenantes de eventos específicos».

Source link