Los actores de amenaza detrás del malware de fideos están aprovechando los correos electrónicos de phishing de Spear y los mecanismos de entrega actualizados para lanzar información de robo en ataques dirigidos a empresas en los Estados Unidos, Europa, los Estados Bálticos y la Región de Asia-Pacífico (APAC).

«Durante un año, la campaña de fideos ha estado activa, aprovechando los correos electrónicos avanzados de phishing de spear como una notificación de piratería coordinada con detalles del reconocimiento, como ID de página de Facebook específica e información de propiedad de la compañía», dijo el investigador de Morphisec Shmuel Uzan en un informe en un informe común con Hacker News.

Los fideos fueron detallados previamente en mayo de 2025 por proveedores de ciberseguridad, y los atacantes utilizan la inteligencia artificial falsa (IA) como señuelos para propagar malware. Descubrimos que estos programas de falsificación se están promoviendo en plataformas de redes sociales como Facebook.

Sin embargo, la adopción de señuelos infractores de derechos de autor no es un desarrollo nuevo. En noviembre de 2024, Checkpoint eliminó a Rhadamanthys Stealer después de descubrir un esfuerzo de phishing masivo dirigido a individuos y organizaciones bajo la falsa premisa de una violación de derechos de autor.

Sin embargo, las últimas iteraciones de los ataques de fideos muestran desviaciones significativas, particularmente cuando se trata de vulnerabilidades de software legítimas, puesta en escena esotérica a través de telegramas y ejecución dinámica de carga útil.

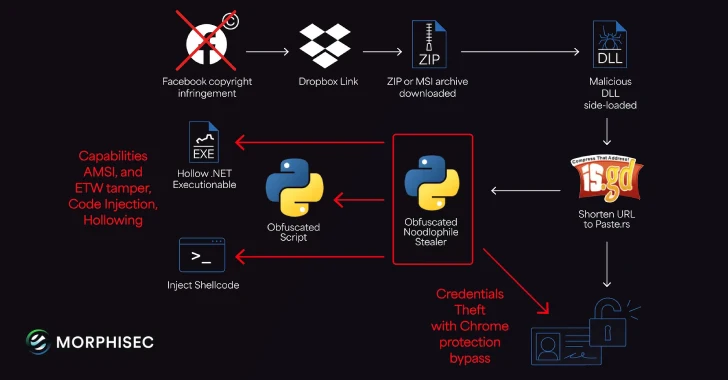

Todo comienza con un correo electrónico de phishing destinado a engañar a los empleados para que descarguen y ejecuten cargas útiles maliciosas al reclamar violaciones de derechos de autor en una página específica de Facebook e inducir un falso sentido de urgencia. El mensaje proviene de su cuenta de Gmail para evitar dudas.

En el mensaje, hay un enlace de Dropbox que deja caer un instalador ZIP o MSI. Esto utilizará la DLL maliciosa con el binario legítimo asociado con Haihaisoft PDF Reader para lanzar el robo de fideos ofuscados, pero antes de ejecutar el script por lotes y establecer la persistencia utilizando el registro de Windows,

Lo que es notable sobre la cadena de ataque es que aprovecha la descripción del grupo Telegram como un resolución de muertos para obtener un servidor real («Pegar (.) RS») que aloja la carga útil del Steeler y desafía sus esfuerzos de detección y eliminación.

«Este enfoque se basa en técnicas de campaña anteriores (por ejemplo, archivos codificados Base64, abuso de lolbin como certutil.exe), pero también agrega una capa de evitación a través de la ejecución de comando y control y control basada en telegramas para evitar la detección basada en disco», dijo Uzan.

Noodlophile es un Steeler completo que puede capturar datos de un navegador web y recopilar información del sistema. El análisis del código fuente de Steeler demuestra esfuerzos de desarrollo continuos para extender las capacidades que facilitan la captura de captura de pantalla, los keylogs, la eliminación de archivos, el monitoreo de procesos, la recopilación de información de red, el cifrado de archivos y la extracción del historial del navegador.

«La amplia orientación de los datos del navegador enfatiza el enfoque de la campaña en las empresas con una huella crítica de las redes sociales, especialmente en plataformas como Facebook», dijo Morphisec. «Estas características no implementadas muestran que los desarrolladores de Steeler están trabajando activamente para expandir sus capacidades, lo que potencialmente lo convierte en una amenaza más versátil y peligrosa».

Source link