Los investigadores de ciberseguridad han descubierto más de 12 vulnerabilidades de seguridad que afectan el marco de Niagara de Tridium, que permite a los atacantes de la misma red comprometer sus sistemas bajo ciertas circunstancias.

«Si el sistema Niágara está mal configurado, estas vulnerabilidades son completamente explotables, lo que deshabilita el cifrado para ciertos dispositivos de red», dijo Nozomi Networks Labs en un informe publicado la semana pasada. «Si encadenan juntos, pueden permitir a los atacantes que pueden acceder a la misma red: pueden comprometer el sistema de Niágara, como las ubicaciones intermedias (MITM)».

Desarrollado por Tridium, la entidad comercial independiente de Honeywell, el Marco de Niágara es una plataforma neutral de proveedores utilizada para administrar y controlar una amplia gama de dispositivos de varios fabricantes, incluidos HVAC, iluminación, gestión de energía, seguridad y más, lo que lo convierte en una solución valiosa en la gestión de edificios, la automatización industrial y los entornos de infraestructura inteligente.

Consiste en dos componentes principales: una plataforma es el entorno de software subyacente que proporciona los servicios necesarios para crear, administrar y crear, administrar y ejecutar estaciones que se comunicen y controlen con dispositivos y sistemas conectados.

Si un sistema de Niágara se malinterpreta y desactiva el cifrado en los dispositivos de red, abriendo puertas al movimiento lateral y las interrupciones operativas más amplias, que afectan la seguridad, la productividad y la continuidad del servicio, se pueden explotar las vulnerabilidades identificadas por la red Nozomi.

A continuación se muestra el problema más grave:

CVE-2025-3936 (puntaje CVSS: 9.8)-Asignación de permiso incorrecto para recursos críticos CVE-2025-3937 (puntaje CVSS: 9.8) CVE-2025-3938 (puntaje CVSS: 9.8)-CVE-1 Paso TTOPROGRÁFICO CVE-20-25-13941 (CVSS SCUERT: 9.8) Manejo de Windows: Data Alternative Data Stream CVE-2025-3944 (puntaje CVSS: 9.8)-Asignación de permiso incorrecto para recursos críticos CVE-2025-3945 (puntaje CVSS: 9.8)-CVE-20-3943 (CVS Faits: CVS Tosh en A CVE-205-3943 (Sensitive Query String) String) String)) Sensitive String)) Sensitive String)) Sensitive String)).

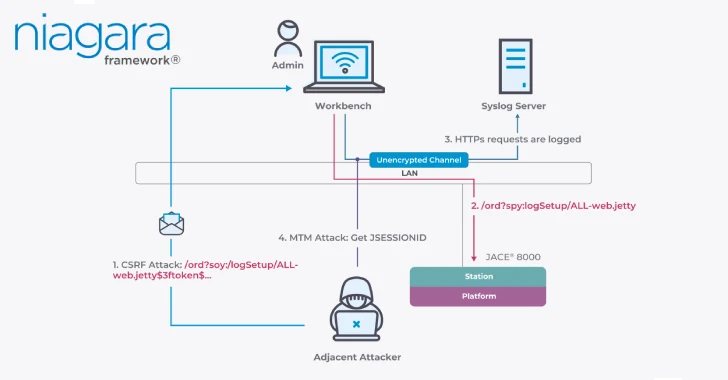

Nozomi Networks dijo que podría crear una cadena de exploit que combina CVE-2025-3943 y CVE-2025-3944.

Específicamente, un atacante puede armarse CVE-2025-3943 para interceptar anti-CSRF (falsificación de solicitud de sitio cruzado) que actualiza el token en escenarios donde el servicio Syslog está habilitado.

Los actores de amenaza armados con token pueden desencadenar ataques CSRF y dirigirlos a los administradores para visitar enlaces especialmente creados que registran completamente el contenido de todas las solicitudes y respuestas HTTP entrantes. Luego, el atacante extrae el token de sesión JSessionID del administrador y lo usa para conectarse a la estación de vidrio Nier con privilegios de altura completa, creando un nuevo usuario de administrador de puerta trasera para un acceso persistente.

La siguiente fase del ataque implica un ataque interino (AITM) al abusar del acceso administrativo, descargar la clave privada asociada con el certificado TLS del dispositivo y aprovechar el hecho de que tanto la estación como la plataforma comparten el mismo certificado e infraestructura clave.

Al controlar la plataforma, los atacantes pudieron aprovechar CVE-2025-3944 para facilitar la ejecución del código remoto a nivel de raíz en el dispositivo y lograr una adquisición completa. Después de la divulgación responsable, este problema se aborda en las versiones de seguridad de Niagara y Enterprise Security 4.14.2U2, 4.15.U1 o 4.10U.11.

«Niagara a menudo puede representar un objetivo valioso ya que conecta sistemas críticos y, en algunos casos, las redes de IoT y Tecnología de la Información (TI) de puentes», dijo la compañía.

«Dadas las características críticas que pueden controlar los sistemas con alimentación de Niágara, estas vulnerabilidades pueden representar altos riesgos para la resiliencia y seguridad operativas si no se establecen para cada pautas y mejores prácticas de la cura de tridium».

Esta divulgación ocurre porque se han descubierto varias fallas de corrupción de memoria en la biblioteca P-Net C, una implementación de código abierto del Protocolo ProPinet para dispositivos IO.

«De hecho, utilizando CVE-2025-32399, los atacantes pueden obligar a sus CPU a bucles infinitos y consumir el 100% de sus recursos de CPU», dice Nozomi Networks. «Otra vulnerabilidad rastreada como CVE-2025-32405 permitirá a un atacante escribir a través de los límites del búfer de conexión, destruir la memoria y hacer que el dispositivo sea completamente inutilizable».

La vulnerabilidad se resolvió en la versión de la biblioteca 1.0.2, lanzada a fines de abril de 2025.

En los últimos meses, se han desenterrado varios defectos de seguridad en Rockwell Automation PowerMonitor 1000, Bosch Rexroth Ctrlx Core y las cámaras IB-MCT001 de Inaba Denki Sangyo.

«La explotación exitosa de estas vulnerabilidades permite a los atacantes obtener contraseñas de inicio de sesión del producto, obtener acceso no autorizado, manipular los datos del producto y modificar la configuración del producto», dijo la Agencia de Seguridad de Ciberseguridad e Infraestructura de EE. UU. (CISA) en un aviso a las fallas de IB-MCT001.

Source link