Los investigadores de ciberseguridad advierten sobre un aumento de los ataques automatizados dirigidos a servidores PHP, dispositivos IoT y puertas de enlace en la nube desde varias botnets como Mirai, Gafgyt y Mozi.

«Estas campañas automatizadas explotan vulnerabilidades CVE conocidas y configuraciones erróneas de la nube para tomar el control de los sistemas expuestos y expandir las redes de botnets», dijo la Unidad de Investigación de Amenazas (TRU) de Qualys en un informe compartido con The Hacker News.

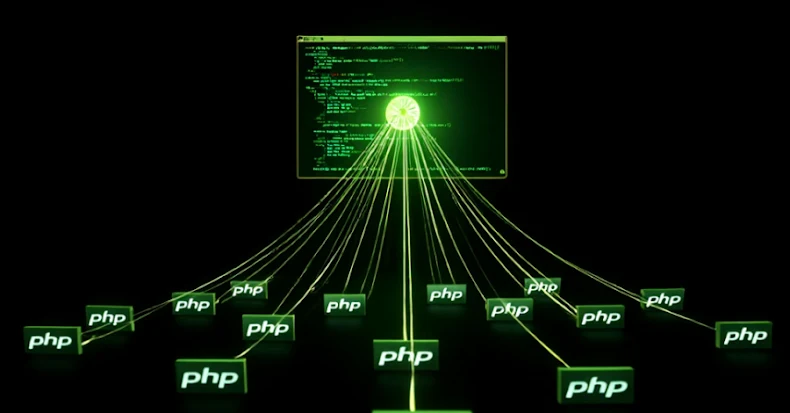

La firma de ciberseguridad dijo que los servidores PHP se han convertido en el objetivo más destacado de estos ataques debido al uso generalizado de sistemas de gestión de contenidos como WordPress y Craft CMS. Esto crea una gran superficie de ataque, ya que muchas implementaciones de PHP pueden verse afectadas por configuraciones incorrectas, complementos o temas obsoletos o almacenamiento de archivos inseguro.

Estas son algunas de las debilidades notables en los marcos PHP que han sido explotadas por actores de amenazas.

CVE-2017-9841: Vulnerabilidad de ejecución remota de código de PHPUnit CVE-2021-3129: Vulnerabilidad de ejecución remota de código de Laravel CVE-2022-47945: Vulnerabilidad de ejecución remota de código de ThinkPHP Framework

Qualys dijo que también observó un exploit que utiliza la cadena de consulta «/?XDEBUG_SESSION_START=phpstorm» en una solicitud HTTP GET para iniciar una sesión de depuración de Xdebug en un entorno de desarrollo integrado (IDE) como PhpStorm.

«Si Xdebug se deja activo involuntariamente en un entorno de producción, un atacante podría utilizar estas sesiones para obtener información sobre el comportamiento de la aplicación o extraer datos confidenciales», dijo la compañía.

Alternativamente, los actores de amenazas continúan buscando credenciales, claves API y tokens de acceso en servidores expuestos a Internet para obtener el control de sistemas susceptibles o explotar fallas de seguridad conocidas en dispositivos IoT para incorporarlas a botnets. Estos incluyen –

CVE-2022-22947: Vulnerabilidad de ejecución remota de código de Spring Cloud Gateway CVE-2024-3721: Vulnerabilidad de inyección de comandos TBK DVR-4104 y DVR-4216 Configuración incorrecta en MVPower TV-7104HE DVR que permite a usuarios no autenticados ejecutar comandos arbitrarios del sistema a través de una solicitud HTTP GET

Qualys agregó que la actividad de escaneo a menudo se origina en la infraestructura de la nube como Amazon Web Services (AWS), Google Cloud, Microsoft Azure, Digital Ocean y Akamai Cloud, lo que demuestra cómo los actores de amenazas están explotando servicios legítimos para su propio beneficio mientras ocultan su verdadero origen.

«Los actores de amenazas actuales no necesitan ser muy sofisticados para ser efectivos», dice el informe. «La ubicuidad de los kits de exploits, los marcos de botnets y las herramientas de escaneo significa que incluso los atacantes de nivel básico pueden causar daños significativos».

Para protegerse de esta amenaza, recomendamos que los usuarios mantengan sus dispositivos actualizados, eliminen las herramientas de depuración y desarrollo de producción, utilicen AWS Secrets Manager o HashiCorp Vault para proteger los secretos y limiten el acceso público a su infraestructura de nube.

«Las botnets se han asociado tradicionalmente con ataques DDoS a gran escala y con ocasionales estafas de minería de criptomonedas, pero en la era de las amenazas a la seguridad de la identidad, creemos que las botnets están asumiendo un nuevo papel en el ecosistema de amenazas», afirmó James Maud, director de tecnología de campo de BeyondTrust.

«El acceso a una vasta red de enrutadores y sus direcciones IP permite a los atacantes realizar ataques de relleno de credenciales y rociado de contraseñas a escala. Las botnets pueden robar credenciales de usuario o secuestrar sesiones de navegador, utilizando nodos de botnet cerca de la ubicación física de la víctima o incluso usando el mismo ISP que la víctima para atacar la detección y el acceso anómalos de inicio de sesión. También se pueden eludir los controles de ubicación eludiendo las políticas».

La divulgación se produce después de que NETSCOUT clasificara la botnet de préstamos DDoS conocida como AISURU como una nueva clase de malware llamado TurboMirai que es capaz de lanzar ataques DDoS a más de 20 terabits por segundo (Tbps). La botnet consta principalmente de enrutadores de acceso de banda ancha para consumidores, sistemas CCTV y DVR en línea y otros equipos en las instalaciones del cliente (CPE).

«Estas botnets incorporan capacidades adicionales de ataque DDoS dedicadas y capacidades multipropósito, lo que permite tanto ataques DDoS como otras actividades ilegales como relleno de credenciales, web scraping de inteligencia artificial (IA), spam y phishing», dijo la compañía.

«AISURU incluye un servicio de proxy residencial integrado que se utiliza para reflejar ataques DDoS a la capa de aplicación HTTPS generados por arneses de ataque externos».

Al convertir un dispositivo comprometido en un proxy residencial, los clientes que pagan pueden enrutar su tráfico a través de uno de los nodos de la botnet, proporcionando anonimato y la capacidad de integrarse con la actividad normal de la red. El periodista de seguridad independiente Brian Krebs, citando datos de spur.us, dice que todos los principales servicios de proxy han experimentado un rápido crecimiento en los últimos seis meses.

Source link