Armene las nuevas tecnologías de ataque para colocar miles de controladores de dominios públicos (DC) en todo el mundo para crear botnets maliciosos que los usen para llevar a cabo ataques de denegación de servicio distribuidos de poder (DDoS).

Este enfoque tiene un nombre en código Win-DDOS por investigadores de SafeBreach o Yair y Shahak Morag.

«Al investigar la complejidad del código del cliente LDAP de Windows, descubrimos una falla crítica que abruma el proceso de referencia de URL en el servidor de víctimas manipulando las DC de los puntos».

«El resultado fue que pudimos crear ganancias, lo que permitió a los atacantes aprovechar el poder de decenas de miles de DC públicas en todo el mundo para crear botnets maliciosos con enormes recursos y tasas de carga.

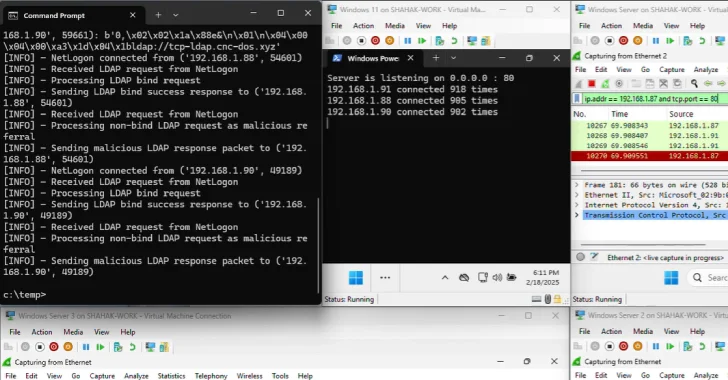

Al convertir DCS en un bot DDOS sin la necesidad de ejecución de código o credenciales, el ataque esencialmente transforma la plataforma de Windows en una víctima y un arma. El flujo de ataque es el siguiente:

El atacante envía una llamada RPC al DCS, lo que lo convierte en un cliente CLDAP y envía una solicitud CLDAP al servidor CLDAP del atacante. Esto devolverá una respuesta de referencia al servidor LDAP del atacante, cambiando de UDP a TCP DC y enviándola al atacante del atacante del servidor LDAP. Una respuesta de referencia que contiene una larga lista de URL de referencia LDAP. Todo esto puede apuntar a un solo puerto de una sola dirección IP DCS, enviar una consulta LDAP a ese puerto y cerrar la conexión TCP a un servidor web proporcionado a través del puerto

«Cuando se aborta una conexión TCP, DCS continúa con la próxima introducción en la lista, que nuevamente se refiere al mismo servidor», dijo el investigador. «Y este comportamiento se repite hasta que todas las URL en la lista de referencias hayan terminado, creando técnicas innovadoras de ataque Win-DDOS».

Lo que hace que Win-Dos sea importante es que tiene un alto ancho de banda y no tiene necesidad de que los atacantes compren una infraestructura dedicada. Además, no puede volar debajo del radar ya que el dispositivo debe ser violado.

El análisis posterior del proceso de referencia del código del cliente LDAP ha revelado que es posible activar un bloqueo de LSASS, reiniciar o pantalla azul (BSOD) enviando una larga lista de referencias a DCS, aprovechando el hecho de que no se libera de la memoria de montón de DC, aprovechando el hecho de que no se libera de la memoria de la tonta de DC.

Además de eso, el código independiente del transporte ejecutado en las solicitudes del cliente del servidor tiene tres nuevas vulnerabilidades de denegación de servicio (DOS) que podrían hacer que los controladores de dominio se bloqueen sin requerir autenticación, y una falla adicional de DOS que proporciona a los usuarios autenticados la capacidad de bloquear los controladores de dominio o los computadoras de Windows en sus dominios.

Los inconvenientes identificados se enumeran a continuación –

CVE-2025-26673 (puntaje CVSS: 7.5): el consumo de recursos no controlado del Protocolo de acceso de directorio ligero de Windows (LDAP) permite a los atacantes no autorizados negar los servicios en la red (fijo mayo de 2025) CVE-2025-32724 (CVSS: puntaje: 7.5) atacantes románticos negativos a lo largo de la red (fijo de junio 2025) CVE-2025-49716 (Puntuación CVSS: 7.5)-El consumo de recursos no controlados de Windows en NetLogon permite a los atacantes rebeldes negar los servicios en la red (fijo en julio de 2025) CVE-2025-49722 Componente Spooler permite a los atacantes certificados negar los servicios en las redes adyacentes (fijo julio 2025)

Similar a la vulnerabilidad de Ldapnightmare (CVE-2024-49113), los últimos hallazgos detallados a principios de enero de este año muestran que existen puntos ciegos en ventanas que pueden ser dirigidas, explotadas y lisiadas operaciones comerciales.

«Las vulnerabilidades que descubrimos son cero vulnerabilidades sin clics que permiten a los atacantes bloquear estos sistemas de forma remota cuando los atacantes están expuestos, mostrando cómo los atacantes con un acceso mínimo a sus redes internas pueden causar los mismos resultados para la infraestructura privada», dijeron los investigadores.

«Nuestros hallazgos rompen los supuestos generales en el modelado de amenazas empresariales. Los riesgos de DOS se aplican solo a los servicios públicos, y los sistemas internos están a salvo de abuso a menos que estén totalmente comprometidos. El impacto en la resiliencia empresarial, el modelado de riesgos y las estrategias de defensa es importante».

Source link