Los investigadores de ciberseguridad están utilizando el correo electrónico de phishing para arrojar luz sobre una nueva cadena de ataque que ofrece una puerta trasera de código abierto llamada Vshell.

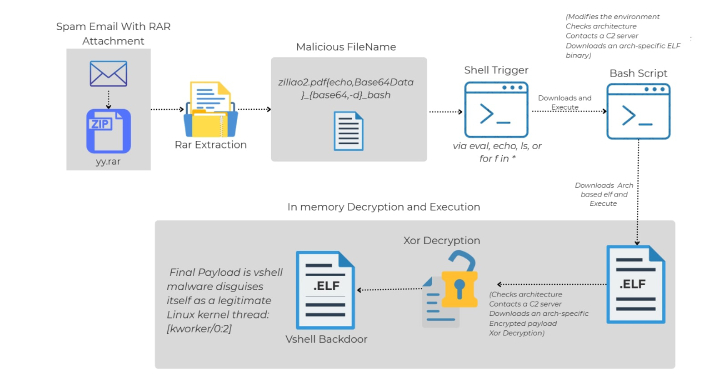

«La cadena de infección de malware específica de Linux que comienza con correos electrónicos de spam que contienen archivos de archivo rar malicioso», dijo el investigador de Trellix Sagar Bade en un artículo técnico.

«La carga útil no está oculta dentro del contenido del archivo o macros. Está codificada directamente en el nombre del archivo en sí. Mediante hábilmente utilizando la inyección de comandos de shell y la carga útil bash codificada de Base64, los atacantes convierten las operaciones simples de la lista de archivos en desencadenantes de ejecución de malware automático».

La compañía de ciberseguridad agregó, explotando los patrones simples pero peligrosos comúnmente observados en los scripts de shell que ocurren cuando los nombres de archivos se evalúan con desinfección insuficiente, causando comandos triviales como evaluaciones y ecos, lo que hace que sea más fácil ejecutar un código arbitrario.

Además, esta técnica ofrece la ventaja adicional de evitar las defensas tradicionales, ya que el motor antivirus no escanea los nombres de archivo normalmente.

El punto de partida del ataque es un mensaje de correo electrónico que contiene un archivo RAR que contiene archivos que contienen nombres de archivos maliciosos.

Específicamente, el nombre de archivo incluye el código compatible con BASH diseñado para ejecutar comandos cuando el shell lo interpreta. Vale la pena señalar que simplemente extraer un archivo de un archivo no desencadena una ejecución. Más bien, solo ocurre cuando un script o comando de shell intenta analizar un nombre de archivo.

Otro aspecto importante a considerar aquí es que no puede crear nombres de archivo manualmente con esta sintaxis. Esto significa que podría haberse escrito utilizando un lenguaje diferente o caído utilizando una herramienta o script externo que omite la validación de entrada de shell, dijo Trellix.

Esto lleva a la ejecución del cajón de codificación Base64 integrado y obtiene el binario ELF de la arquitectura del sistema apropiada (x86_64, i386, i686, ARMV7L o AARCH64) desde el servidor externo. El binario comienza a comunicarse con el servidor de comando y control (C2) para que esa porción recupere la carga útil Vshell cifrada, la decodificación y la ejecución en el host.

Según Trellix, el correo electrónico de pesca se disfraza de invitación a una encuesta de productos de belleza e invita a los ganadores a completar una recompensa financiera (10 yuanes).

«Es importante destacar que el correo electrónico contiene un archivo adjunto de archivo RAR (‘yy.rar’) a pesar de no instruir explícitamente al usuario que abra o extraiga», explicó Bade. «El ángulo de ingeniería social es sutil. Los usuarios están distraídos por el contenido de la investigación, y la presencia de archivos adjuntos puede confundirse con documentos o archivos de datos relacionados con la investigación».

Vshell es una herramienta de acceso remoto basada en GO que ha sido ampliamente utilizada por grupos de piratería chinos en los últimos años, incluidos UNC5174, Shell inverse, UNC5174 que admite operaciones de archivos, administración de procesos, reenvío de puertos y comunicación C2 cifrada.

Lo que hace que este ataque sea peligroso es que el malware puede funcionar completamente en memoria y apuntar a una amplia gama de dispositivos Linux, sin mencionar evitar la detección basada en disco.

«Este análisis destaca la evolución peligrosa de la entrega de malware de Linux, donde armamos nombres de archivos simples integrados en los archivos RAR para permitir que se ejecute comandos arbitrarios», dice Trellix. «La cadena de infección aprovecha la inyección de comandos en bucles de shell, abusa del entorno de ejecución tolerante de Linux y, en última instancia, proporciona un potente malware Vshell Backor que puede controlar el sistema de forma completamente remota».

PICUS Security se está desarrollando a medida que lanzó un análisis técnico llamado Exploit Post-Exploit Tool, enfocado en Linux, aprovechando el marco Io_uring del kernel de Linux para evitar las herramientas de monitoreo tradicionales. Actualmente se desconoce quién está detrás del malware.

«En lugar de llamar a funciones estándar como Read, Write, Recv, Enviar y Connect, RingreAper emplea Io_uringPrimitives (por ejemplo, IO_URING_PREP_*) para realizar operaciones comparables de manera asincrónica». «Este método ayuda a evitar los mecanismos de detección basados en gancho y reduce la visibilidad de las actividades maliciosas en la telemetría comúnmente recolectadas por la plataforma EDR».

RINGREAPER utiliza io_uring para enumerar los procesos del sistema, sesiones activas de pseudo-end (PTS), conexiones de red e iniciar sesión en los usuarios, reduciendo la huella y evitando la detección. También puede recopilar información del usuario del archivo «/etc/passwd», abusar de binarios Suid para la escalada de privilegios y borrar trazas después de la ejecución.

«Aprovechamos io_iring, la última interfaz de E/S asincrónica en el núcleo de Linux, para minimizar la dependencia de las llamadas tradicionales del sistema que las herramientas de seguridad con frecuencia monitorean o ganconan», dice Picus.

Source link