Los investigadores de ciberseguridad han descubierto los secretos de un marco de monitoreo de puerta de enlace y atacante en el hombre (AitM) llamado DKnife, que ha sido operado por atacantes vinculados a China desde al menos 2019.

El marco consta de siete implantes basados en Linux diseñados para realizar una inspección profunda de paquetes, manipular el tráfico y distribuir malware a través de enrutadores y dispositivos perimetrales. Su objetivo principal parecen ser los usuarios de habla china y ha sido evaluado en función de la presencia de páginas de phishing para obtener credenciales para servicios de correo electrónico chinos, módulos filtrados para aplicaciones móviles chinas populares como WeChat y referencias de códigos a dominios de medios chinos.

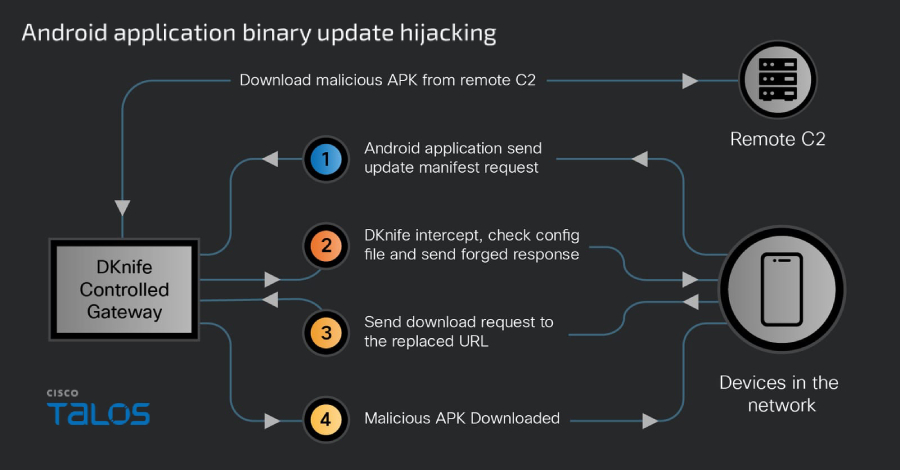

«Los ataques DKnife se dirigen a una amplia gama de dispositivos, incluidos PC, dispositivos móviles y dispositivos de Internet de las cosas (IoT)», señaló Ashley Shen, investigadora de Cisco Talos, en un informe el jueves. «Ofrece y se comunica con las puertas traseras ShadowPad y DarkNimbus secuestrando descargas binarias y actualizaciones de aplicaciones de Android».

La firma de ciberseguridad dijo que descubrió DKnife como parte de su monitoreo continuo de otro grupo de actividad de amenazas chino con nombre en código Earth Minotaur, que está vinculado a herramientas como el kit de explotación MOONSHINE y la puerta trasera DarkNimbus (también conocida como DarkNights). Curiosamente, esta puerta trasera también es utilizada por un tercer grupo de Amenaza Persistente Avanzada (APT) alineado con China llamado TheWizards.

El análisis de la infraestructura de DKnife reveló una dirección IP que aloja WizardNet, un implante de Windows implementado por TheWizards a través del marco AitM llamado Spellbinder. ESET documentó los detalles del kit de herramientas en abril de 2025.

Cisco dice que apuntar a usuarios de habla china depende de descubrir archivos de configuración extraídos de un único servidor de comando y control (C2), lo que aumenta la probabilidad de que haya otros servidores que alberguen configuraciones similares para apuntar a diferentes regiones.

Esto es importante dadas las conexiones de infraestructura entre DKnife y WizardNet, ya que se sabe que TheWizards se dirige a individuos y al sector del juego en Camboya, Hong Kong, China continental, Filipinas y los Emiratos Árabes Unidos.

Características de los 7 componentes de DKnife

Características de los 7 componentes de DKnife

A diferencia de WizardNet, DKnife está diseñado para ejecutarse en dispositivos basados en Linux. Su arquitectura modular permite a los operadores ofrecer una amplia gama de capacidades, desde análisis de paquetes hasta manipulación del tráfico. Lo entrega ELF Downloader y contiene 7 componentes diferentes.

dknife.bin: el sistema nervioso central del marco responsable de la inspección profunda de paquetes, informes de actividad del usuario, secuestro de descargas binarias y secuestro de DNS postapi.bin: un módulo de reporte de datos que actúa como retransmisión al recibir tráfico de DKnife y reportarlo a un C2 remoto sslmm.bin: un proxy inverso modificado de HAProxy que realiza terminación TLS, descifrado de correo electrónico y redireccionamiento de URL Módulo mmdown.bin: un módulo de actualización que se conecta a un código fijo Servidor C2 para descargar el APK utilizado en el ataque yitiji.bin: un módulo de reenvío de paquetes que crea una interfaz TAP puente en el enrutador para alojar y enrutar el tráfico LAN inyectado por el atacante Remote.bin: un módulo cliente VPN peer-to-peer (P2P) que crea un canal de comunicación a un C2 remoto dkupdate.bin: módulo actualizador y de vigilancia para mantener varios componentes en funcionamiento

«DKnife recopila credenciales de los principales proveedores de correo electrónico en China y puede alojar páginas de phishing para otros servicios», dijo Talos. «Para recopilar credenciales de correo electrónico, el componente sslmm.bin presenta su propio certificado TLS al cliente, finaliza y descifra la conexión POP3/IMAP e inspecciona el flujo de texto sin cifrar para extraer el nombre de usuario y la contraseña».

«Las credenciales extraídas se etiquetan con «CONTRASEÑA» y se reenvían al componente postapi.bin, que finalmente las transmite al servidor C2 remoto».

El componente central del marco es dknife.bin, que es responsable de la inspección profunda de paquetes y permite a los operadores realizar campañas de monitoreo de tráfico que van desde «monitoreo encubierto de la actividad del usuario hasta ataques activos en línea que reemplazan las descargas legítimas con cargas útiles maliciosas». Esto incluye –

Proporciona un C2 actualizado del malware DarkNimbus para Android y Windows Realiza secuestro basado en el sistema de nombres de dominio (DNS) sobre IPv4 e IPv6 para facilitar redirecciones maliciosas a dominios relacionados con JD.com Secuestra y reemplaza actualizaciones de aplicaciones de Android relacionadas con medios de noticias chinos, transmisión de video, aplicaciones de edición de imágenes, plataformas de comercio electrónico, plataformas de servicios de taxi, juegos y aplicaciones de transmisión de video porno al interceptar solicitudes de manifiesto de actualización de Windows y otras descargas binarias que cargan la puerta trasera ShadowPad y posteriormente DarkNimbus en función de ciertos reglas preconfiguradas entregadas a través de descarga de DLL. Interfiere con las comunicaciones de los productos antivirus y de administración de PC, incluidos los servicios 360 Total Security y Tencent. Supervise la actividad del usuario en tiempo real e infórmela a su servidor C2.

«Los enrutadores y los dispositivos de borde siguen siendo objetivos principales para campañas avanzadas de ataques dirigidos», dijo Talos. «A medida que los atacantes aumentan sus esfuerzos para comprometer esta infraestructura, es importante comprender las herramientas y los TTP que están utilizando. El descubrimiento del marco DKnife resalta las capacidades avanzadas de las amenazas AitM modernas, que combinan inspección profunda de paquetes, manipulación de tráfico y entrega de malware personalizado en una amplia gama de tipos de dispositivos».

Source link