Un equipo de académicos de Ethzürich y Google ha descubierto una nueva variante del ataque de Rowhammer dirigido a la doble velocidad de datos 5 (DDR5) chips de memoria del proveedor de semiconductores coreanos SK Hynix.

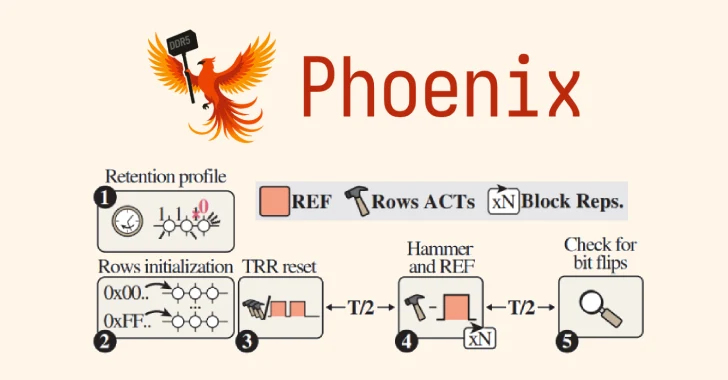

La variante de ataque de Rowhammer, conocida como Codename Phoenix (CVE-2025-6202, puntaje CVSS: 7.1), puede evitar mecanismos de protección avanzados configurados para resistir los ataques.

«Hemos demostrado que es posible a gran escala activar de manera confiable un bit Rowhammer volteado en los dispositivos DDR5 de SK Hynix», dijo Ethzürich. «También demostramos que Die ECC no detendrá a Rowhammer y que el ataque de extremo a extremo de Rowhammer todavía es posible en DDR5».

Rowhammer se refiere a una vulnerabilidad de hardware porque los accesos repetidos de una columna de memoria en un chip de tambor pueden activar volteos de bits en filas adyacentes. Esto puede ser armado por malos actores, obteniendo acceso no autorizado a datos, aumentando privilegios o incluso negando los servicios.

Aunque se demostró por primera vez en 2014, los chips DRAM futuros son susceptibles a los ataques de Rowhammer, ya que los fabricantes de DRAM dependen de la escala de densidad para aumentar la capacidad de DRAM.

Un estudio publicado por los investigadores Ethzürich en 2020 encontró que «los nuevos chips DRAM son más vulnerables a Rowhammer. A medida que disminuye el tamaño de la característica del dispositivo, el número de activaciones necesarias para inducir flis de bits de Rowhammer también disminuye».

Otros estudios de sujetos han demostrado que la vulnerabilidad tiene varias dimensiones y es sensible a varias variables, incluidas las condiciones ambientales (temperatura y voltaje), la variación del proceso, los patrones de datos almacenados, los patrones de acceso a la memoria y las políticas de control de la memoria.

Las mitigaciones importantes para los ataques de Rowhammer incluyen códigos de corrección de errores (ECC) y actualizaciones de la fila de destino (TRR). Sin embargo, estas medidas han resultado ineficaces contra ataques más sofisticados como traspaso, smash, medio doble y herrero.

Los últimos hallazgos de Ethzürich y Google muestran que evitan las defensas avanzadas de TRR en la memoria DDR5 y que los investigadores pueden abrir la puerta para lo que se llama «la expotratación de escalada de privilegios de Rowhammer en un sistema de escritorio de nivel de producción estándar con memoria DDR5».

En otras palabras, el resultado final es una exploit de escalada privilegiada que obtiene la ruta de un sistema DDR5 con configuraciones predeterminadas en solo 109 segundos. Específicamente, este ataque aprovecha el hecho de que no muestra un intervalo de actualización específico para voltear bits en los 15 chips de memoria DDR5 en el grupo de pruebas generado entre 2021 y 2024.

Los posibles escenarios de explotación que involucran estas alas de bits le permiten dirigirse a las claves RSA-2048 en máquinas virtuales ubicadas co-ubicadas para romper la autenticación SSH y usar binarios de sudo para intensificar los privilegios locales al usuario raíz.

«La incapacidad para actualizar los dispositivos Wild Dram seguirá siendo vulnerable durante años», dijeron los investigadores. «Recomendamos triplicar la tasa de actualización, que ha impedido que Phoenix active las flotas de bits en el sistema de prueba».

La divulgación se produce semanas después de que los investigadores de la Universidad George Mason y Georgia Tech detallaron dos ataques de Rowhammer diferentes, llamados OneFlip y Ecc.Fail, respectivamente.

Oneflip gira en torno a activar un bitflip para cambiar los pesos en un modelo de red neuronal profunda (DNN) y activar el comportamiento no deseado, mientras que ECC.Fail se describe como el primer ataque de Rowhammer de extremo a extremo válido para las máquinas del servidor DDR4 con memoria ECC.

«A diferencia de las contrapartes en una PC, el servidor tiene protección adicional contra datos de memoria dañados (por ejemplo, Rowhammer o Bit Bit Whips) en forma de errores que corrigen el código», dijeron los investigadores. «Pueden detectar volteos de bits en la memoria e incluso potencialmente corregirlos. Ecc.fail omite estas protecciones guiando cuidadosamente las fletas de bits de Rowhammer en ubicaciones de memoria específicas».

Source link