Las grandes empresas se están volviendo más pequeñas y los CEO quieren que todos lo sepan. Wells Fargo ha reducido su fuerza laboral en un 23% en cinco años, Bank of America ha tomado a 88,000 empleados desde 2010, y el CEO de Verizon se ha jactado recientemente de que su personal «siempre está deprimido». Lo que una vez fue una señal de angustia corporativa se ha convertido en una insignia de honor para celebrar las operaciones Lean y la eficiencia impulsada por la IA.

Sin embargo, mientras que los líderes de C-Suite anuncian que «harán más», los CISO tienen menos recursos, pero todos los incidentes de seguridad prevenibles son exponencialmente costosos. Los equipos de seguridad ya se están volviendo delgados y delgados, y a medida que las relaciones de desarrollador a seguridad alcanzan niveles insostenibles, estos recortes de la fuerza laboral han expulsado el punto de ruptura para los equipos que ya luchan. En el contexto de la optimización de la fuerza laboral, los secretos codificados con codificación representan puntos ciegos particularmente peligrosos que no pueden manejarse a través de procesos manuales o lucha contra incendios reactivas.

Los números no mienten

La crisis de calificación ya está aquí. Según la última investigación de IBM, el 86% de las violaciones incluyen credenciales robadas o violadas, extendiendo el tiempo promedio para identificar y contener estos casos durante 292 días.

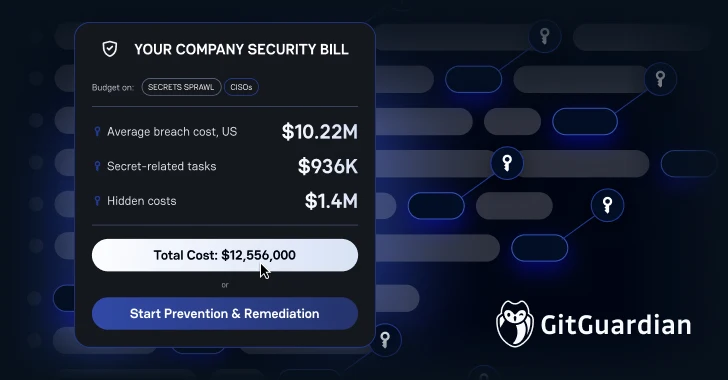

Los intereses financieros son más altos que nunca. En los EE. UU., Los costos de violación se han disparado a un máximo histórico de $ 10.22 millones debido a multas regulatorias y mayores costos de detección. Especialmente para los incidentes basados en la calificación, la investigación de Hasicorp muestra que estas violaciones tienen una prima de $ 750,000. Es decir, las organizaciones estadounidenses enfrentan costos potenciales de más de $ 11 millones cuando están involucrados secretos codificados.

Sin embargo, los costos ocultos pueden ser aún más devastadores. Las organizaciones desperdician alrededor de $ 1.4 millones al año al administrar manualmente los secretos. Esto incluye a los desarrolladores gastados en investigaciones de rotación y exposición de calificación ($ 936,000) y analistas de seguridad de clasificación falsas positivas y persecución credenciales filtradas (> $ 500,000).

Ya se muestran las influencias del mundo real. Canva ha experimentado días de inactividad con múltiples equipos debido a un secreto filtrado que consumió recursos de ingeniería que deberían haberse centrado en el desarrollo de productos.

Por qué los equipos Lean amplifican el riesgo

Una reducción en la fuerza laboral significa casos de compensación de tiempo promedio más largo, lo que hace que la ventana de contención promedio promedio de 292 días sea aún más peligrosa. Cada incidente de seguridad separa a los equipos ya estirados de sus funciones comerciales centrales, creando costosos cambios de contexto que las organizaciones Lean no pueden permitirse.

Incluso a medida que los equipos se encogen, el alcance del problema continúa expandiéndose. Las grandes organizaciones tienen miles de secretos no administrados dispersos en repositorios de código, tuberías de CI/CD, canales de holgura, boletos JIRA y plataformas de colaboración.

La investigación de Hashicorp muestra que hasta el 40% de estos secretos caen en categorías de alto riesgo y a menudo proporcionan acceso directo a la producción.

Esto crea un efecto de multiplicación. Las claves API codificadas en dura permiten el movimiento lateral, los compromisos de la cadena de suministro y la implementación de ransomware a gran escala. Los recientes ataques de S1ngularidad lo demuestran perfectamente. La solicitud de extracción de token de GitHubactAction comenzó como un paquete NX comprometido, lo cascó a los atacantes que expusieron 82,901 secretos adicionales al robar 2,349 calificaciones y publicar más de 10,000 repositorios privados.

Respuesta estratégica: precisión más allá del volumen

El enfoque de Gitguardian a la seguridad secreta reconoce la verdad fundamental. La detección por sí sola no es suficiente. Sin reparaciones efectivas, las alertas ya son un ruido costoso que abruma a su equipo. Esta distinción es importante para CISOS, que administra las operaciones de seguridad del alumno.

Los secretos presentan un desafío fundamentalmente diferente de las vulnerabilidades tradicionales. Los desarrolladores generalmente pueden parchear las vulnerabilidades de código de forma independiente, pero mejorar los secretos expuestos requiere una comprensión del contexto de infraestructura más amplio. Debe comprender que los secretos se utilizan en múltiples servicios, dependiendo del sistema y quién tiene la autoridad de rotarlos. Esto a menudo requiere coordinación entre el desarrollo, las plataformas y los equipos de DevOps, cada uno con sus propias prioridades y flujos de trabajo. La recopilación de este contexto permite que la recopilación manual de este contexto cambie lo que debe rectificarse rápidamente para investigaciones complejas de múltiples equipos que crecen durante semanas, si su equipo de seguridad ya está operando a capacidad.

Las plataformas avanzadas ahora cambian su enfoque de «lo que está expuesto». Al proporcionar información contextual, incluidos roles, permisos, propiedad y alcance de amenazas en «¿Cuál es el tamaño de la exposición?» Este enfoque general aborda directamente la carga falsa positiva que cuesta una organización que cuesta más de $ 500,000 al año en el tiempo de desperdicio de analistas.

Reducir los tiempos de reparación de una semana a otra

Un marco de reparación efectivo coincide perfectamente con las limitaciones de un equipo Lean.

Detección proactiva: plataformas que implementan escaneos preventivos y escaneos reactivos de fugas existentes durante las comisiones capturan el problema antes de llegar a la ventana de contención promedio de 292 días.

Propiedad clara: en lugar de transmitir alertas ambiguas, las herramientas modernas asignan la propiedad a todos los secretos, asegurando que los desarrolladores responsables reciban notificaciones en el contexto completo. Esto perderá el tiempo cazando propietarios secretos.

Toma de decisiones informativas: los equipos reciben datos de ubicación precisos, comprenden lo que se desbloqueará cada secreto y sepa si aún está activo. Según la investigación de Hashicorp anterior, este enfoque dirigido evita $ 936,000 en drenaje de productividad de tareas de investigación manual.

Integración del flujo de trabajo: los desarrolladores obtienen una guía de reparación clara directamente dentro de las herramientas existentes, reduciendo el costo de cambiar contextos que molesta a los pequeños equipos. Las plataformas avanzadas proporcionan capacidades de revocación secretas automatizadas, lo que permite a los desarrolladores generar directamente solicitudes de extracción fijadas en código dentro de los sistemas de control de versiones, lo que permite a los desarrolladores encontrar exactamente dónde trabajan, en lugar de obligarlos a herramientas de seguridad individuales.

ROI de reparación inteligente

Al identificar archivos y líneas de código específicas donde los secretos están codificados, el enfoque de Gitguardian traduce la economía de la respuesta de incidentes. En lugar de pasar horas buscando la base de código de un desarrollador, enfoque sus esfuerzos exactamente donde los necesitan. El seguimiento de remediación en tiempo real proporciona visibilidad sin tener que monitorear manualmente.

Este enfoque de precisión aborda directamente los desafíos centrales que enfrentan los equipos de seguridad reducidos.

Source link